Der er konstant høje angreb og portscanninger på Linux-servere hele tiden, mens en korrekt konfigureret firewall og regelmæssige opdateringer af sikkerhedssystemet tilføjer et ekstra lag for at holde systemet sikkert, men du bør også ofte holde øje med, om nogen er kommet ind. Dette vil også være med til at sikre, at din server forbliver fri for ethvert program, der har til formål at forstyrre dens normale drift.

De værktøjer, der præsenteres i denne artikel, er skabt til disse sikkerhedsscanninger, og de er i stand til at identificere Virus, Malwares, Rootkits og skadelig adfærd. Du kan bruge disse værktøjer lave regelmæssige systemscanninger f.eks. hver nat og sende rapporter til din e-mail-adresse.

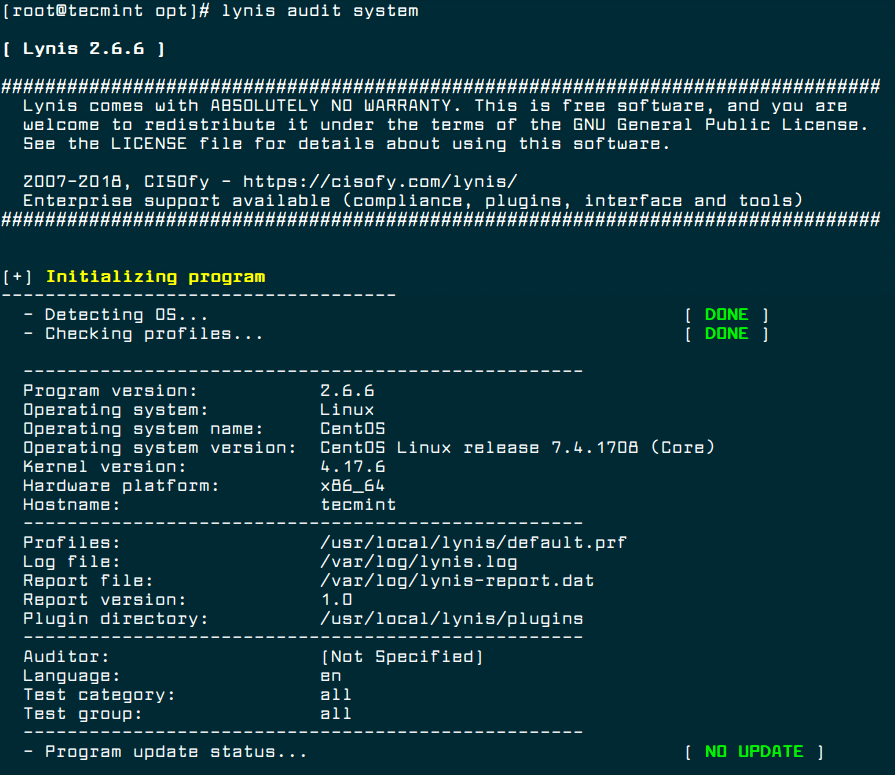

Lynis – Security Auditing and Rootkit Scanner

Lynis er et gratis, open source, kraftfuldt og populært sikkerhedsauditings- og scanningsværktøj til Unix/Linux-lignende styresystemer. Det er et værktøj til scanning af malware og sårbarhedsdetektering, der scanner systemer for sikkerhedsoplysninger og -problemer, filintegritet, konfigurationsfejl; udfører firewall-auditing, kontrollerer installeret software, fil-/mappetilladelser og meget mere.

Vigtigt nok udfører det ikke automatisk nogen systemhærdning, men det tilbyder blot forslag, der gør det muligt for dig at hærde din server.

Vi vil installere den seneste version af Lynis (dvs. 2.6.6) fra kilderne ved hjælp af følgende kommandoer.

# cd /opt/# wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz# tar xvzf lynis-2.6.6.tar.gz# mv lynis /usr/local/# ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Nu kan du udføre din systemscanning med nedenstående kommando.

# lynis audit system

For at få Lynis til at køre automatisk hver nat, skal du tilføje følgende cron-post, som vil køre kl. 3 om natten og sende rapporter til din e-mailadresse.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server"

Chkrootkit – A Linux Rootkit Scanners

Chkrootkit er også en anden gratis, open source rootkitdetektor, der lokalt tjekker for tegn på et rootkit på et Unix-lignende system. Det hjælper med at opdage skjulte sikkerhedshuller. Chkrootkit-pakken består af et shellscript, der kontrollerer systemets binære filer for ændring af rootkit og en række programmer, der kontrollerer forskellige sikkerhedsproblemer.

Chkrootkit-værktøjet kan installeres ved hjælp af følgende kommando på Debian-baserede systemer.

$ sudo apt install chkrootkit

På CentOS-baserede systemer skal du installere det fra kilderne ved hjælp af følgende kommandoer.

# yum update# yum install wget gcc-c++ glibc-static# wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz# tar –xzf chkrootkit.tar.gz# mkdir /usr/local/chkrootkit# mv chkrootkit-0.52/* /usr/local/chkrootkit# cd /usr/local/chkrootkit# make sense

For at kontrollere din server med Chkrootkit skal du køre følgende kommando.

$ sudo chkrootkit OR# /usr/local/chkrootkit/chkrootkit

Når den er kørt, vil den begynde at kontrollere dit system for kendte Malwares og Rootkits, og når processen er færdig, kan du se et resumé af rapporten.

For at få Chkrootkit til at køre automatisk hver nat, skal du tilføje følgende cron-post, som vil køre kl. 3 om natten og sende rapporter til din e-mail-adresse.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server"

Rkhunter – A Linux Rootkit Scanners

RKH (RootKit Hunter) er et gratis, open source, kraftfuldt, enkelt at bruge og velkendt værktøj til scanning af bagdøre, rootkits og lokale exploits på POSIX-kompatible systemer som f.eks. Linux. Som navnet antyder, er det en rootkit hunter, et sikkerhedsovervågnings- og analyseværktøj, der er grundigt inspicerer et system for at opdage skjulte sikkerhedshuller.

Rkhunter-værktøjet kan installeres ved hjælp af følgende kommando på Ubuntu- og CentOS-baserede systemer.

$ sudo apt install rkhunter# yum install epel-release# yum install rkhunter

For at tjekke din server med rkhunter skal du køre følgende kommando.

# rkhunter -c

For at få rkhunter til at køre automatisk hver nat, skal du tilføje følgende cron-post, som kører kl. 3 om natten og sender rapporter til din e-mailadresse.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server"

ClamAV – Antivirus Software Toolkit

ClamAV er en open source, alsidig, populær og cross-platform antivirusmotor til at opdage vira, malware, trojanere og andre ondsindede programmer på en computer. Det er et af de bedste gratis antivirusprogrammer til Linux og open source-standarden for software til scanning af mailgateways, der understøtter næsten alle mailfilformater.

Det understøtter virusdatabaseopdateringer på alle systemer og on-access scanning kun på Linux. Desuden kan det scanne i arkiver og komprimerede filer og understøtter formater som Zip, Tar, 7Zip, Rar blandt andre og flere andre funktioner.

ClamAV kan installeres ved hjælp af følgende kommando på Debian-baserede systemer.

$ sudo apt-get install clamav

ClamAV kan installeres ved hjælp af følgende kommando på CentOS-baserede systemer.

# yum -y update# yum -y install clamav

Når den er installeret, kan du opdatere signaturerne og scanne en mappe med følgende kommandoer.

# freshclam# clamscan -r -i DIRECTORY

Hvor DIRECTORY er den placering, der skal scannes. Indstillingerne -r, betyder rekursiv scanning, og -i betyder, at der kun skal vises inficerede filer.

LMD – Linux Malware Detect

LMD (Linux Malware Detect) er en open source, kraftfuld og fuldt udstyret malware-scanner til Linux, der er specielt designet og målrettet mod delte hostede miljøer, men kan bruges til at opdage trusler på ethvert Linux-system. Den kan integreres med ClamAV-scannermotoren for bedre ydeevne.

Den giver et komplet rapporteringssystem til visning af aktuelle og tidligere scanningsresultater, understøtter e-mail-advarselsrapportering efter hver scanningsudførelse og mange andre nyttige funktioner.

For LMD-installation og brug, læs vores artikel Sådan installerer og bruger du Linux Malware Detect (LMD) med ClamAV som antivirusmotor.