Active Directory er hovedkernen i it-infrastrukturen i alle virksomheder i verden og det første lag til at opbygge sikkerhed, overholdelse og automatisering for brugere og computere. For at skabe den rigtige infrastruktur, er det ikke nødvendigt at være en troldmand, men det er vigtigt at kende nogle små tricks for at undgå problemer med konfiguration og sikkerhed.

Hvad er Active Directory?

Active Directory blev oprettet for over 18 år siden med Windows 2000 Server for at konsolidere en model, der blev indført i Windows NT4. Ideen med AD er at have en database med alle oplysninger om brugere, grupper, computere og andre elementer for at forenkle adgangen til ressourcer. Som en database kan programmerne og Windows-rollerne læse egenskaberne, tilladelserne og mange andre detaljer.

En vigtig funktion i Active Directory er muligheden for at udvide skemaet for at tilføje nye kolonner, egenskaber og værdier. Nogle applikationer, som Exchange Server, bruger Active Directory til at tilføje deres komponenter og funktioner til at læse egenskaber og undgå at skulle bruge forskellige systemer.

Hvor man går i gang med konfigurationen, er det nødvendigt at lære et par termer med hensyn til Active Directory, fordi disse er en del af modellen, og det er afgørende at kende dem for at skabe den rigtige konfiguration og forstå, hvordan man løser problemer.

Forest

Når du opretter den første domænecontroller, er det nødvendigt at oprette det skovnavn, der også er det første domænenavn (f.eks. contoso.com). Skovnavnet er unikt og bør ikke ændres, medmindre der er tale om en simpel model, og der ikke er foretaget ændringer af anden software som Exchange Server. En skov kan ikke tale med en anden skov, medmindre der er en tillid; dette er metoden til at skabe en forbindelse mellem forskellige virksomheder, eller når der er en fusion mellem forskellige infrastrukturer. Tilliden gør det muligt for systemer at læse oplysninger på tværs af domæner og tildele tilladelser uden at oprette objekterne to gange.

Domæne

Domænenavnet er kernen i det hele. Når du opretter den første domænecontroller, vælger du domænenavnet, og denne betegnelse vil blive tilføjet til alle ressourcer i din infrastruktur. Ændring af domænenavnet understøttes, medmindre der er tale om en kompleks model eller et program, der ikke understøtter denne opgave, f.eks. Exchange Server. Hvis du vil opdele administrationen eller oprette et separat logisk område, er der mulighed for at oprette et Child Domain Name (f.eks. it.contoso.com); hvert underdomæne skal have en separat domænecontroller, og administrationen uddelegeres til dem. I dette tilfælde oprettes tilliden mellem hoved- og underdomæne automatisk, og det giver mulighed for at læse oplysninger på tværs af områderne.

FSMO

Flexible Single Master Operation er de 5 roller, hvor hele AD drejer sig om. Når du ønsker at tilføje en ny domænecontroller eller synkronisere tiden eller oprette nye elementer (f.eks. grupper eller brugere), kaldes en af disse roller i aktion. Som standard oprettes FSMO-rollerne i den første DC, men de kan opdeles på to eller tre maskiner (afhænger af din infrastruktur). De 5 roller er:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Hvis du mister en Domain Controller med en af disse roller, kan nogle funktionaliteter være begrænset. Uden den primære domænecontroller kan infrastrukturen f.eks. ikke modtage adgangskodeopdateringer, når adgangskoderne ændres for computeren og for brugerkonti. Du kan få flere oplysninger om FSMO-roller og om, hvordan du optimerer placeringen, i Microsoft-artiklen: FSMO-placering og optimering på Active Directory-domænecontrollere.

Globalt katalog

Et globalt katalog er et katalog til flere domæner, der giver mulighed for hurtigere søgning af objekter uden behov for et domænenavn. Det hjælper med at finde et objekt fra et hvilket som helst domæne ved hjælp af dets delvise, skrivebeskyttede replika, der er gemt på en domænecontroller. Da det kun bruger delvise oplysninger og et sæt attributter, der oftest bruges til søgning, kan objekter fra alle domæner, selv i en stor skov, repræsenteres af en enkelt database på en global katalogserver.

Et globalt katalog oprettes og vedligeholdes af AD DS-replikeringssystemet. De foruddefinerede attributter, der kopieres til et globalt katalog, er kendt som Partial Attribute Set. Brugere har tilladelse til at tilføje eller slette de attributter, der er gemt i et globalt katalog, og dermed ændre databaseskemaet. Den bedste praksis er at tilføje GC’en i hver domænecontroller i din infrastruktur, men i de fleste tilfælde er det bedre at undgå dette. DNS

Domænenavnesystemet omfatter et træ af domænenavne. DNS tildeler domænenavne og kortlægger navnene til IP-adresser ved at udpege en autoritativ navneserver for hvert domæne. Disse servere er ansvarlige for bestemte domæner og kan tildele de autoritative navneservere til underdomæner. Uden DNS fejler hele Active Directory, og en forkert konfigurationspost kan blokere kommunikationen fra servere. Fra klientsiden er DNS-resolveren ansvarlig for at iværksætte og sekventere forespørgsler, der fører til fuld opløsning af de ressourcer, der søges. Disse forespørgsler er enten rekursive eller ikke-rekursive.

Den enkelte domænecontroller bør have DNS-rollen aktiveret for at øge fejltolerancen. Når der er et problem med opløsning, er det nødvendigt at kontrollere logfilerne for at forstå, om replikaen mellem domænecontrollere fungerer korrekt.

Byg Active Directory-infrastruktur

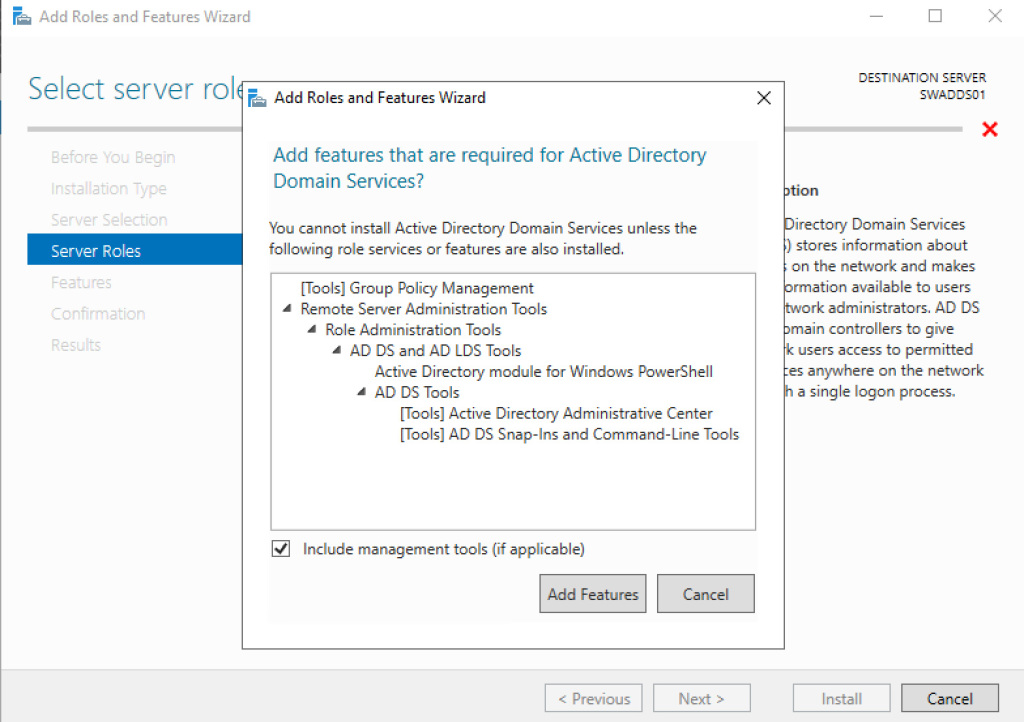

Det er meget nemt at oprette en AD-infrastruktur, fordi der er en fantastisk guide. Det første skridt er at tilføje rollerne kaldet Active Directory Domain Services og DNS Server – figur 1.

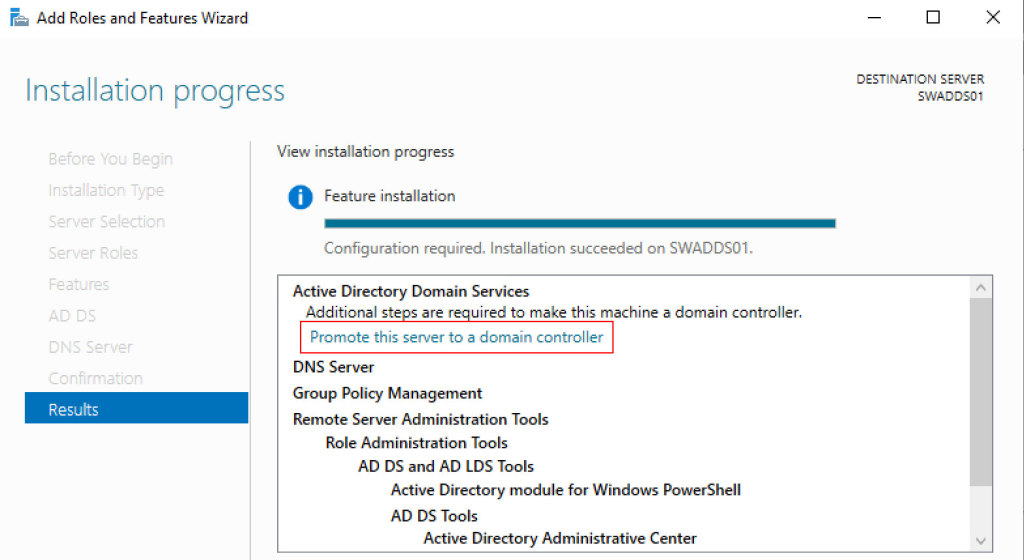

Når installationen er færdig, kan vi fremme serveren til at være en Domain Controller – figur 2.

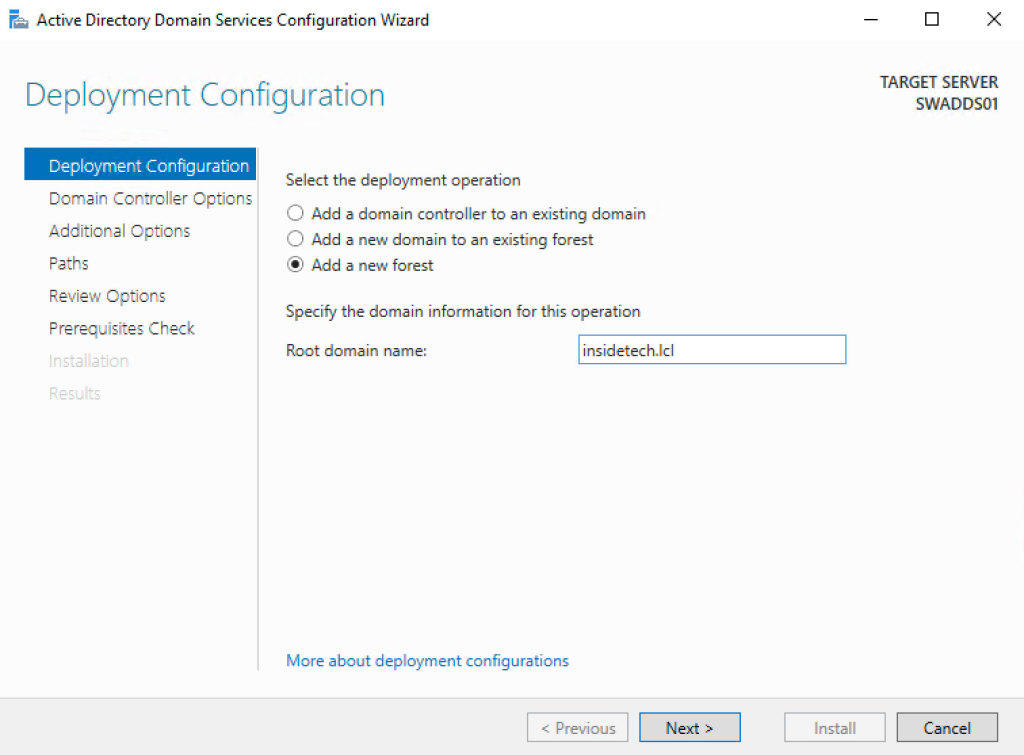

Siden Windows Server 2012 er den gamle dcpromo.exe blevet forældet, fordi der er kommet en ny konfigurationsguide. Vælg Tilføj en ny skov – figur 3 – og indtast roddomænenavnet.

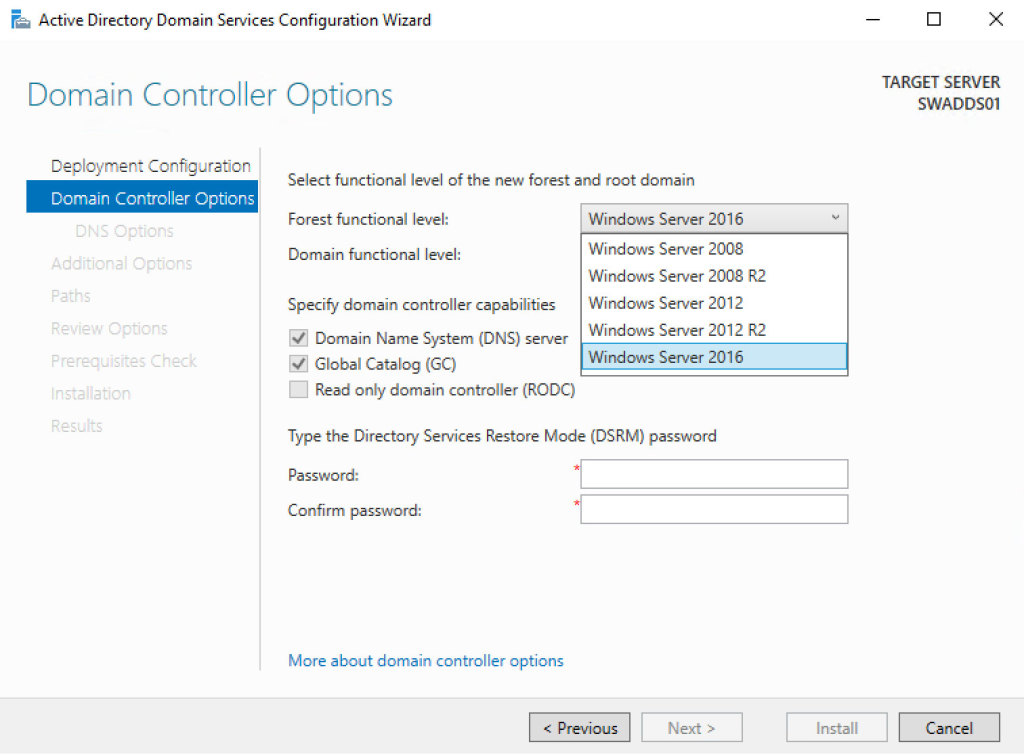

Det andet trin er at vælge Forest/Domain Functional Level; dette er meget vigtigt, fordi det ikke kan nedgraderes efter implementeringen, men kan hæves. Minimumsniveauet bør være Windows Server 2012, fordi Windows Server 2008 og 2008 R2 er tæt på End-of-Life; glem ikke, at nogle applikationer, som Exchange Server 2019, kræver et niveau på mindst Windows Server 2012 R2. I øvrigt er det ikke noget problem at hæve niveauet, det understøttes i livetilstand, men skal planlægges, hvis din infrastruktur er kompleks. Opgraderingsrækkefølgen er altid den samme: Forest og senere domænet.

Som du kan se på figur 4, skal den første domænecontroller have Global Catalog og DNS rollen aktiveret. Indtast adgangskoden til Directory Services Restore Mode, og klik på næste.

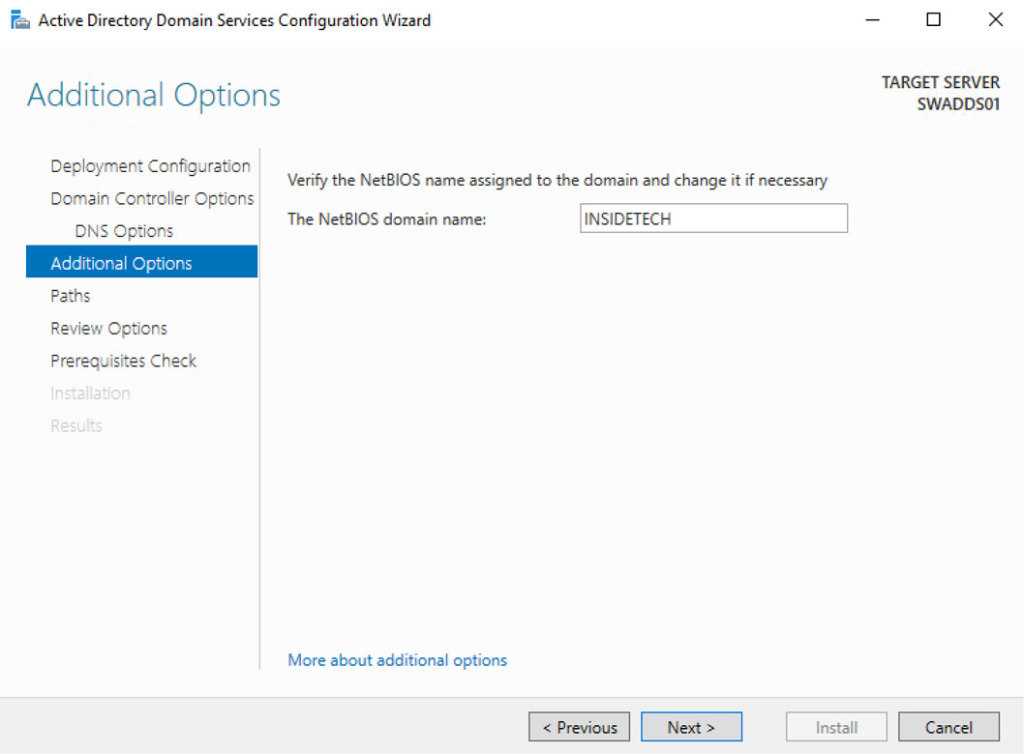

Guiden fortsætter med NETBIOS-navnet, der skal være det samme som domænet eller, hvis domænenavnet er for langt, en kort version.

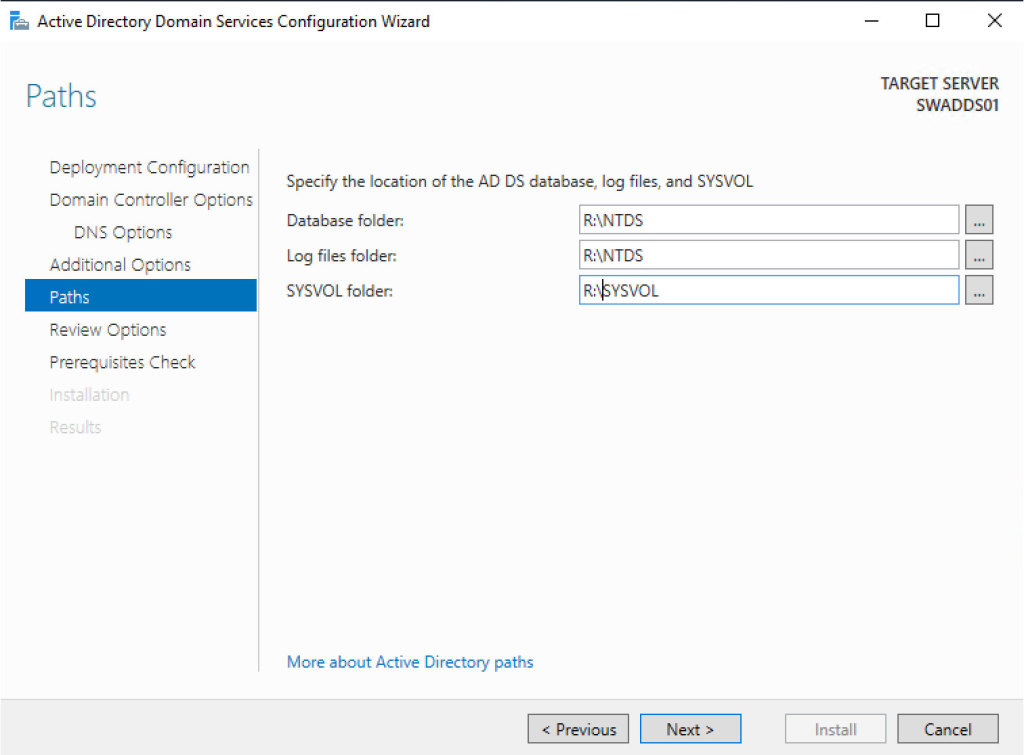

Stien er meget vigtig, når du opretter din DC, fordi den skal være perfekt konfigureret. Når du bruger en virtuel maskine, kan det være bedre at konfigurere en anden disk (fast størrelse) med en størrelse på mindst 5 GB (størrelsen afhænger af, hvor stor infrastrukturen er). Formater disken som NTFS og tildel et bogstav; husk, at ReFS ikke understøttes. Hvis du planlægger at installere et antivirusprogram, skal du konfigurere mappeudelukkelse for at undgå databasekorruption. Ind iADDS-konfigurationsguiden, vælg den nye sti og fortsæt.

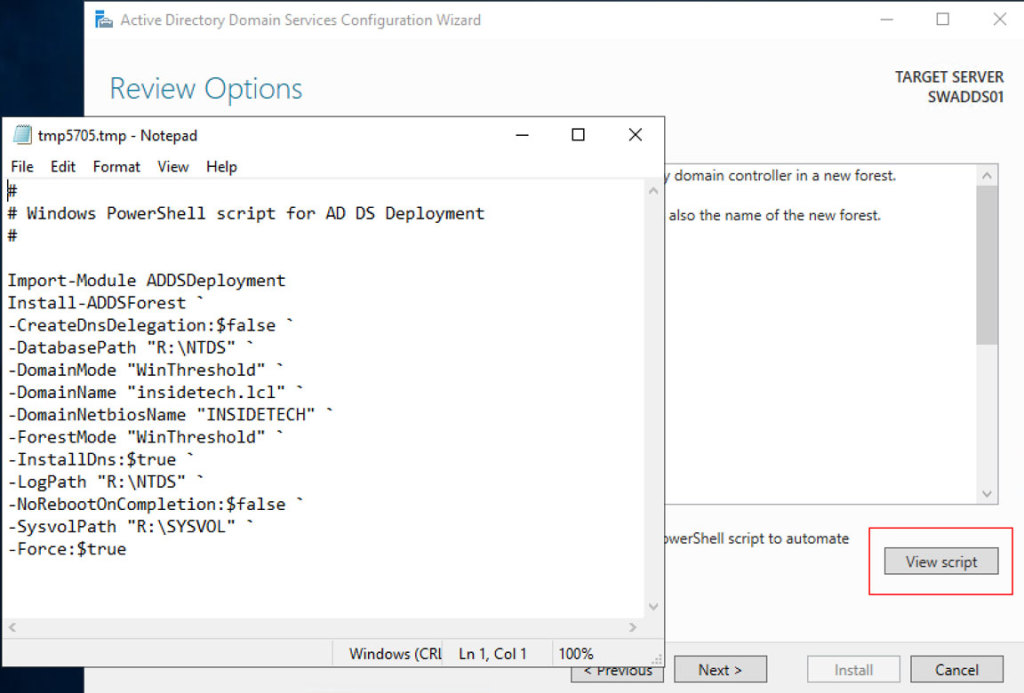

Fanen “Review Options” viser en oversigt over de tidligere trin og giver os mulighed for at rette eventuelle fejl, men giver også mulighed for at generere PowerShell-scriptet, hvis du ønsker at bruge kommandolinjen i stedet for GUI.

Den “Prerequisites Check” kontrollerer, om der er et problem, der kan blokere konfigurationen. Hvis du opretter den første domænecontroller, kan alle fejlene springes over. Klik på knappen Installér for at starte proceduren; udførelsestiden kan ændre sig alt efter infrastrukturen og kompleksitetsmodellen. Efter genstart er din maskine klar til at blive brugt som domænecontroller.

Bedste praksis

Når du planlægger at opbygge en Active Directory-infrastruktur, er det godt at kende nogle tricks til at undgå sikkerheds- og konfigurationsproblemer:

Nævn domæneadministrator – Den første bruger, der bruges til at starte et angreb, er administrator, så dit første skridt er at ændre standarddomæneadministratornavnet; brug en navngivning, der er helt forskellig fra standarderne, som f.eks. AdminContosoAD.

Strong Password for Domain Admin – Sikkerhed, sikkerhed, sikkerhed, sikkerhed! Domæneadministratoren skal have en stærk adgangskode, og legitimationsoplysningerne skal være reserveret.

Dedikerede legitimationsoplysninger til IT – En af de første regler er at adskille standard legitimationsoplysninger fra administration for at undgå sikkerhedseskalering i tilfælde af eksternt angreb.

Tildel den rigtige tilladelse – Hvis du har flere administratorer i din infrastruktur, er det grundlæggende at tildele den rigtige tilladelse og legitimationsoplysninger til hver bruger. Ingen bør være over domæneadministratorer for at undgå muligheden for at ændre AD-skemaet eller ændre skovmodellen.

Konfigurer GPO – Konfigurer gruppepolitikker efter brugere og computere, dette giver den perfekte granularitet. Husk at undgå for mange GPO’er, men også at konsolidere mange indstillinger i et enkelt GPO. Brug ikke GPO’en Default Domain Policy!

Strong Password for Users – Ikke kun for Domain Admin, alle brugere skal følge kravene til passwordkompleksitet. Hvis du bruger Windows 10, er en idé at konfigurere Windows Hello for Business for at forenkle godkendelsesmetoden uden at reducere sikkerheden.

Aktiver papirkurven – Papirkurven blev indført i Windows Server 2008 R2 og er den perfekte måde at gendanne et element på få sekunder, uden at du behøver at køre AD Restore.

Mindst to domænecontrollere – Det er ikke ligegyldigt, om din infrastruktur ikke er en virksomhed, du bør have to domænecontrollere for at forhindre kritiske fejl.

Fjern forældede elementer – Glem ikke at rense din infrastruktur for brugere og computere, hvor de ikke længere er til stede eller nødvendige. Dette er for at undgå problemer eller sikkerhedsproblemer.

En domænecontroller er ikke en computer – Du må ikke installere noget inde i en domænecontroller! Ingen software, ingen tredjepartsprogrammer, ingen roller, ingenting! En DC skal være ren!

Navnekonventionsregel – Definer en navnekonvention, før du opbygger din infrastruktur, brugere, klienter, servere, enheder og ressourcer (grupper, share med mere). Dette vil hjælpe dig med at administrere og skalere.

Patch dine DC’er – Angribere er hurtige til at udnytte kendte sårbarheder, hvilket betyder, at du altid skal holde din maskine opdateret. Planlæg den rigtige tidsplan for installation af Windows-opdateringer.

Auditering – Implementer en auditeringsløsning for at vide, hvem der foretager ændringer. Dette er ikke et GDPR-krav, men er også en måde at forebygge sikkerhedsproblemer på.

Best Practice Virtual Machine

Der er et par regler, du skal være opmærksom på, når du opbygger en domænecontroller i en virtuel maskine:

Virtualiseret DC understøttes – Fra Windows Server 2012, hvor en ny funktion kaldet VM Generation-ID blev tilføjet, understøttes installation af en domænecontroller som virtuel maskine. Skal der bruges en fysisk DC? Afhænger af infrastrukturen, men for de fleste virksomheder er svaret nej. Hvad der er vigtigt, er at konfigurere Start Action som Always Start in 0 seconds.

Do Not Checkpoint Virtualized – Checkpoints for DC understøttes nu, men det kunne være bedre at undgå denne operation.

Disable Time Synchronization – Domain Controllers forventer, at de er øverst i det lokale tidshierarki, og at forlade Host Time Synchronization Service medfører, at den tilsidesætter enhver anden kilde, der er indstillet for Windows Time service, og det kan give problemer.

Placer ikke domænecontrollere i gemt tilstand – Når en virtuel maskine genoptages fra en gemt tilstand eller tilbageføres til et kontrolpunkt, er det kun Tjenesten for tidssynkroniseringstjeneste, der garanteret kan rette dens ur. Men som du ved fra ovenstående, kan du ikke aktivere den på virtualiserede domænecontrollere. Hvis dens ur er for forskudt, vil den måske aldrig rette sig selv automatisk.

Do Not Convert Domain Controller – Det er ligegyldigt, om du har en fysisk eller virtuel DC, konverteringen er forkert og understøttes ikke. Hvis du ønsker at migrere fra VMware til Hyper-V, skal domænecontrolleren geninstalleres fra nul; det samme gælder, hvis du har en fysisk DC.

Opgradering på stedet – Ligesom konvertering understøttes opgradering på stedet ikke, så hvis du ønsker at installere en ny version af Windows Server, skal du planlægge at implementere en ny maskine, tilføje i AD-skoven, flytte FSMO-rollerne og degradere den ældste domænecontroller. Der er ingen anden måde!

Replica – Replikaen bør ikke bruges i de fleste tilfælde. Hvis du har et fjernt Disaster Recovery site, kunne være meget bedre konfigurere en anden Domain Controller og bruge AD Replica systemet, fordi er bedre.

Opmærksomhed

Nu har du alle oplysninger til at konfigurere dit Active Directory med de vigtigste bedste praksis for at skabe en god infrastruktur og undgå sikkerhedsproblemer. Som sædvanlig skal du læse dokumentationen, før du påbegynder nogen form for aktiviteter.

(Spansk, Portugisisk (Brasilien))