Active Directory ist das Herzstück der IT-Infrastruktur eines jeden Unternehmens in der Welt und die erste Schicht, um Sicherheit, Compliance und Automatisierung für Benutzer und Computer zu schaffen. Um die richtige Infrastruktur zu schaffen, muss man kein Zauberer sein, aber es ist wichtig, einige kleine Tricks zu kennen, um Probleme mit der Konfiguration und der Sicherheit zu vermeiden.

Was ist Active Directory?

Active Directory wurde vor über 18 Jahren mit Windows 2000 Server geschaffen, um ein in Windows NT4 eingeführtes Modell zu konsolidieren. Die Idee von AD ist es, eine Datenbank mit allen Informationen über Benutzer, Gruppen, Computer und andere Elemente zu haben, um den Zugriff auf Ressourcen zu vereinfachen. Wie eine Datenbank können die Anwendungen und die Windows-Rollen die Eigenschaften, die Berechtigungen und viele andere Details lesen.

Ein wichtiges Merkmal von Active Directory ist die Möglichkeit, das Schema zu erweitern, um neue Spalten, Eigenschaften und Werte hinzuzufügen. Einige Anwendungen, wie z.B. Exchange Server, verwenden Active Directory, um ihre Komponenten und Funktionen hinzuzufügen, um Eigenschaften zu lesen und die Notwendigkeit zu vermeiden, verschiedene Systeme zu verwenden.

Bevor Sie mit der Konfiguration beginnen, ist es notwendig, einige Begriffe in Bezug auf Active Directory zu lernen, da diese Teil des Modells sind und ihre Kenntnis entscheidend ist, um die richtige Konfiguration zu erstellen und zu verstehen, wie man Fehler behebt.

Forest

Wenn Sie den ersten Domänencontroller erstellen, ist es notwendig, den Namen des Forests zu erstellen, der auch der erste Domänenname ist (z. B. contoso.com). Der Forest-Name ist eindeutig und sollte nicht geändert werden, es sei denn, es handelt sich um ein einfaches Modell und es werden keine Änderungen durch andere Software wie Exchange Server vorgenommen. Eine Struktur kann nicht mit einer anderen Struktur kommunizieren, es sei denn, es gibt einen Trust; dies ist die Methode, um eine Verbindung zwischen verschiedenen Unternehmen herzustellen oder wenn es eine Fusion zwischen verschiedenen Infrastrukturen gibt. Der Trust ermöglicht es Systemen, Informationen über Domänen hinweg zu lesen und Berechtigungen zuzuweisen, ohne die Objekte doppelt zu erstellen.

Domäne

Der Domänenname ist das Herzstück von allem. Wenn Sie den ersten Domänencontroller erstellen, wählen Sie den Domänennamen und diese Bezeichnung wird allen Ressourcen Ihrer Infrastruktur hinzugefügt. Das Ändern des Domänennamens wird unterstützt, es sei denn, es handelt sich um ein komplexes Modell oder eine Anwendung, die diese Aufgabe nicht unterstützt, wie Exchange Server. Um die Verwaltung aufzuteilen oder einen separaten logischen Bereich zu erstellen, besteht die Möglichkeit, einen untergeordneten Domänennamen zu erstellen (z. B. it.contoso.com); jede untergeordnete Domäne muss einen separaten Domänencontroller haben und die Verwaltung wird an diesen delegiert. In diesem Fall wird das Vertrauen zwischen Haupt- und Unterdomäne automatisch hergestellt, und dies ermöglicht das Lesen von Informationen über Bereiche hinweg.

FSMO

Die Flexible Single Master Operation sind die 5 Rollen, um die sich das gesamte AD dreht. Wenn Sie einen neuen Domänencontroller hinzufügen oder die Zeit synchronisieren oder neue Elemente (z.B. Gruppen oder Benutzer) erstellen wollen, wird eine dieser Rollen in Aktion aufgerufen. Standardmäßig werden die FSMO-Rollen im ersten DC erstellt, können aber auf zwei oder drei Maschinen aufgeteilt werden (hängt von Ihrer Infrastruktur ab). Die 5 Rollen sind:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Wenn Sie einen Domain Controller mit einer dieser Rollen verlieren, können einige Funktionalitäten eingeschränkt sein. Ohne den primären Domänencontroller ist die Infrastruktur beispielsweise nicht in der Lage, Kennwortaktualisierungen zu empfangen, wenn Kennwörter für den Computer und für Benutzerkonten geändert werden. Weitere Informationen zu FSMO-Rollen und zur Optimierung der Platzierung finden Sie im Microsoft-Artikel: FSMO-Platzierung und -Optimierung auf Active Directory-Domänencontrollern.

Globaler Katalog

Ein globaler Katalog ist ein Multidomänenkatalog, der eine schnellere Suche von Objekten ermöglicht, ohne dass ein Domänenname erforderlich ist. Er hilft beim Auffinden eines Objekts aus einer beliebigen Domäne, indem er seine partielle, schreibgeschützte Replik verwendet, die in einem Domänencontroller gespeichert ist. Da er nur partielle Informationen und einen Satz von Attributen verwendet, die am häufigsten für die Suche nach Objekten aus allen Domänen verwendet werden, kann er sogar in einem großen Forest durch eine einzige Datenbank eines globalen Katalogservers dargestellt werden.

Ein globaler Katalog wird vom AD DS-Replikationssystem erstellt und gepflegt. Die vordefinierten Attribute, die in einen globalen Katalog kopiert werden, werden als Partial Attribute Set bezeichnet. Benutzer können die in einem globalen Katalog gespeicherten Attribute hinzufügen oder löschen und somit das Datenbankschema ändern. Die beste Praxis ist, den GC in jedem Domain Controller Ihrer Infrastruktur hinzuzufügen, aber in den meisten Fällen ist es besser, dies zu vermeiden.

DNS

Das Domain Name System umfasst einen Baum von Domainnamen. DNS weist Domänennamen zu und ordnet die Namen IP-Adressen zu, indem es für jede Domäne einen autoritativen Namensserver bestimmt. Diese Server sind für bestimmte Domänen zuständig und können die autoritativen Nameserver den Unterdomänen zuweisen. Ohne DNS fällt das gesamte Active Directory aus, und ein falscher Konfigurationseintrag kann die Kommunikation von Servern blockieren. Auf der Client-Seite ist der DNS-Auflöser für die Initiierung und Abfolge von Abfragen zuständig, die zur vollständigen Auflösung der gesuchten Ressourcen führen. Diese Abfragen sind entweder rekursiv oder nicht rekursiv.

Jeder Domänencontroller sollte die DNS-Rolle aktiviert haben, um die Fehlertoleranz zu erhöhen. Wenn es ein Problem mit der Auflösung gibt, ist es notwendig, die Protokolle zu überprüfen, um zu verstehen, ob die Replik zwischen den Domänencontrollern richtig funktioniert.

Active Directory-Infrastruktur aufbauen

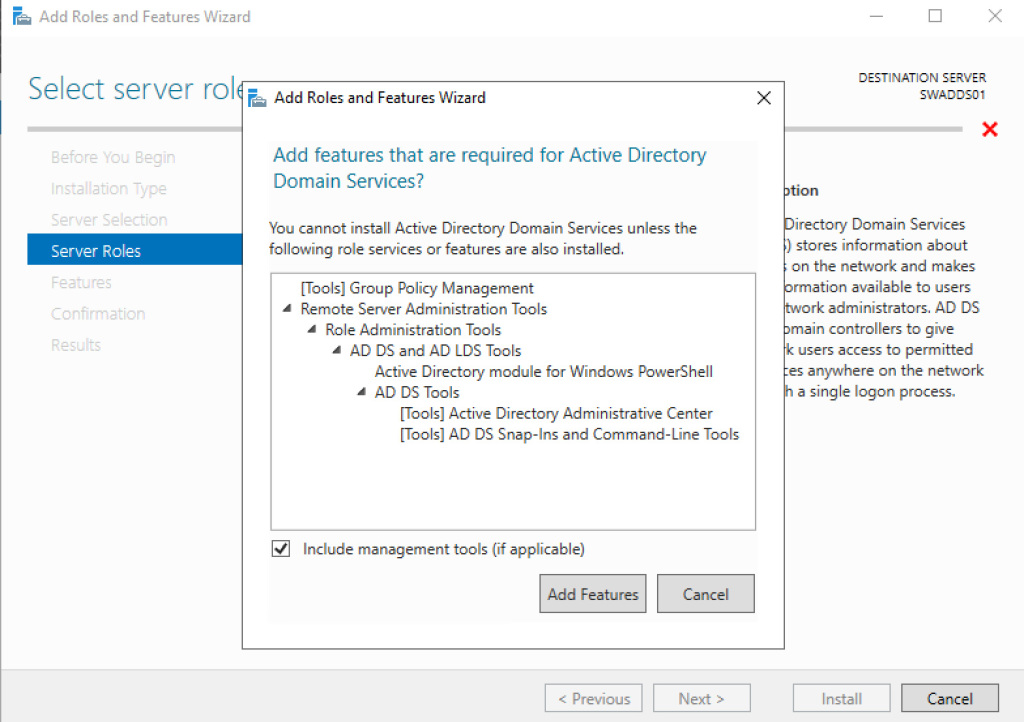

Das Erstellen einer AD-Infrastruktur ist sehr einfach, weil es einen großen Assistenten gibt. Der erste Schritt besteht darin, die Rollen namens Active Directory Domain Services und DNS Server hinzuzufügen – Abbildung 1.

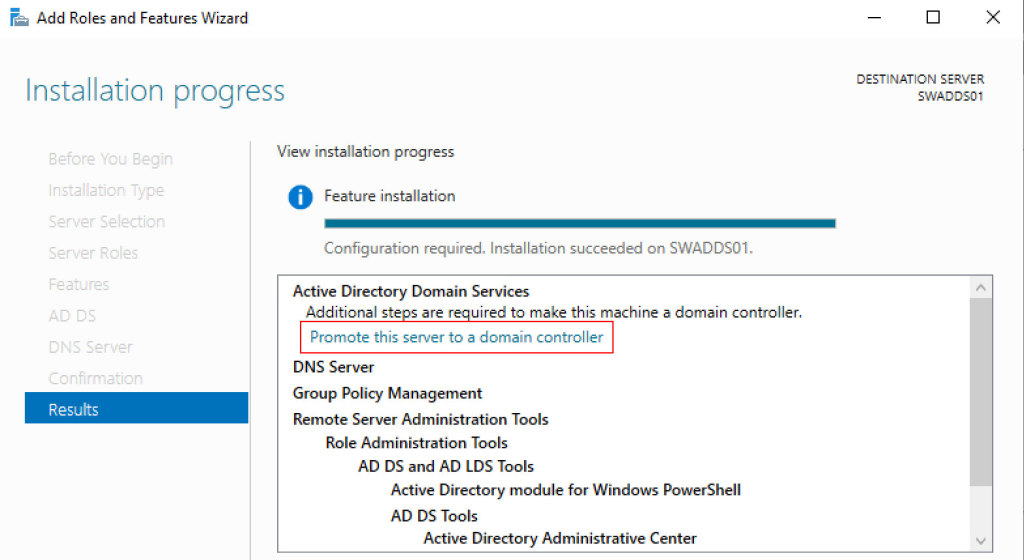

Wenn die Installation abgeschlossen ist, können wir den Server zu einem Domain Controller befördern – Abbildung 2.

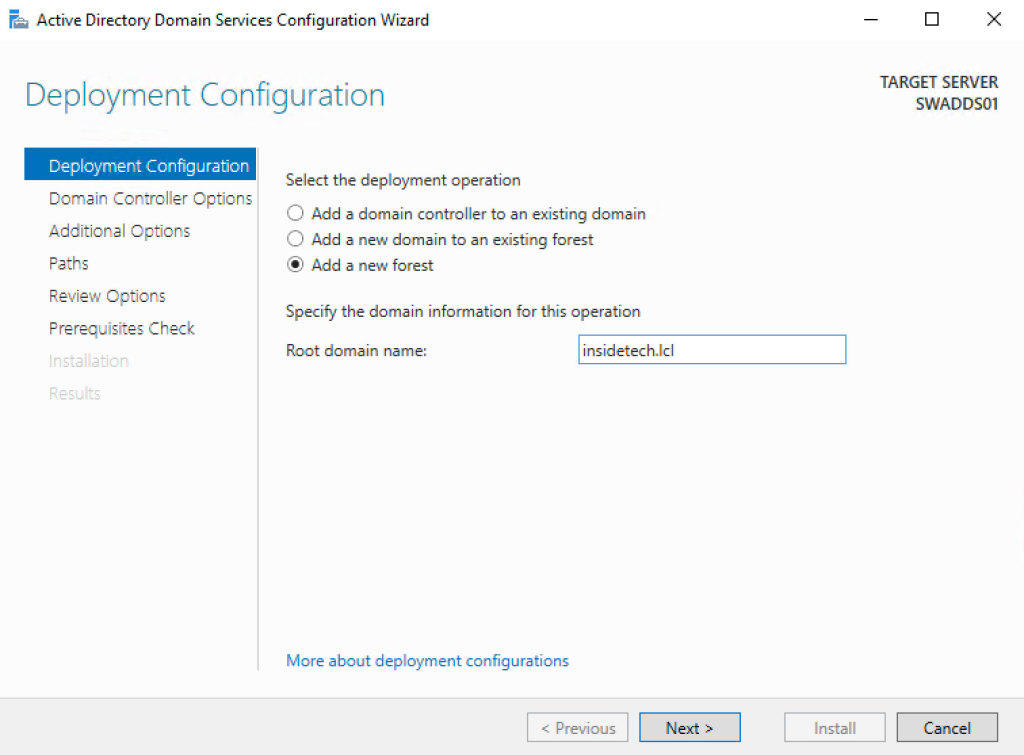

Seit Windows Server 2012 ist die alte dcpromo.exe veraltet, denn es gibt einen neuen Konfigurationsassistenten. Wählen Sie Add a New Forest – Abbildung 3 – und geben Sie den Root Domain Name ein.

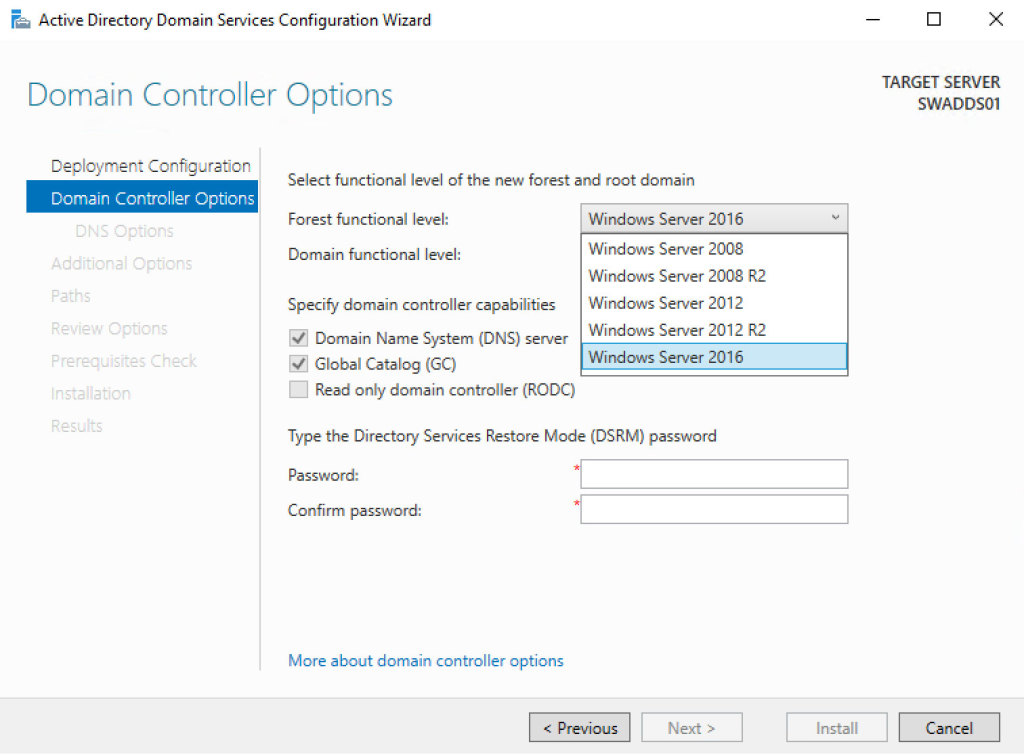

Der zweite Schritt ist die Auswahl der Forest/Domain Functional Level; dies ist sehr wichtig, da sie nach der Bereitstellung nicht herabgestuft, aber erhöht werden kann. Die Mindeststufe sollte Windows Server 2012 sein, da Windows Server 2008 und 2008 R2 kurz vor dem End-of-Life stehen; vergessen Sie nicht, dass einige Anwendungen, wie Exchange Server 2019, eine Stufe von mindestens Windows Server 2012 R2 erfordern. Übrigens ist die Erhöhung des Levels kein Problem, wird im Live-Modus unterstützt, muss aber geplant werden, wenn Ihre Infrastruktur komplex ist. Die Upgrade-Reihenfolge ist immer dieselbe: Forest und später die Domain.

Wie Sie in Abbildung 4 sehen können, muss der erste Domain Controller die Global Catalog und DNS Rolle aktiviert haben. Geben Sie das Kennwort für den Wiederherstellungsmodus der Verzeichnisdienste ein und klicken Sie auf „Weiter“.

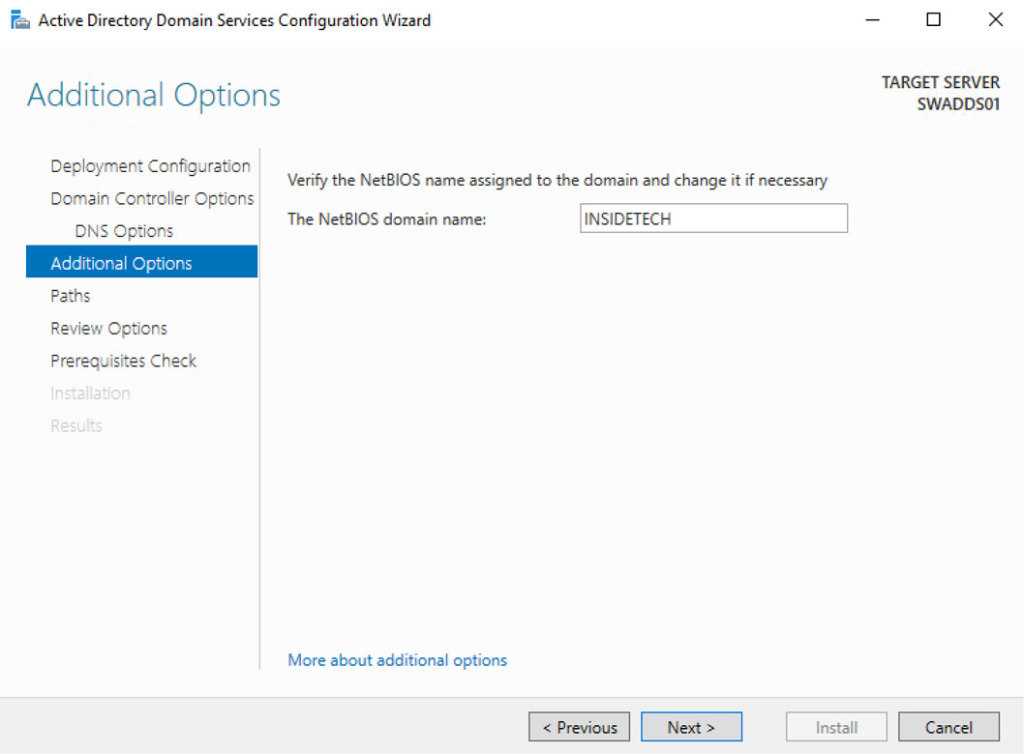

Der Assistent fährt mit dem NETBIOS-Namen fort, der derselbe wie der der Domäne sein sollte oder, falls der Domänenname zu lang ist, eine kurze Version.

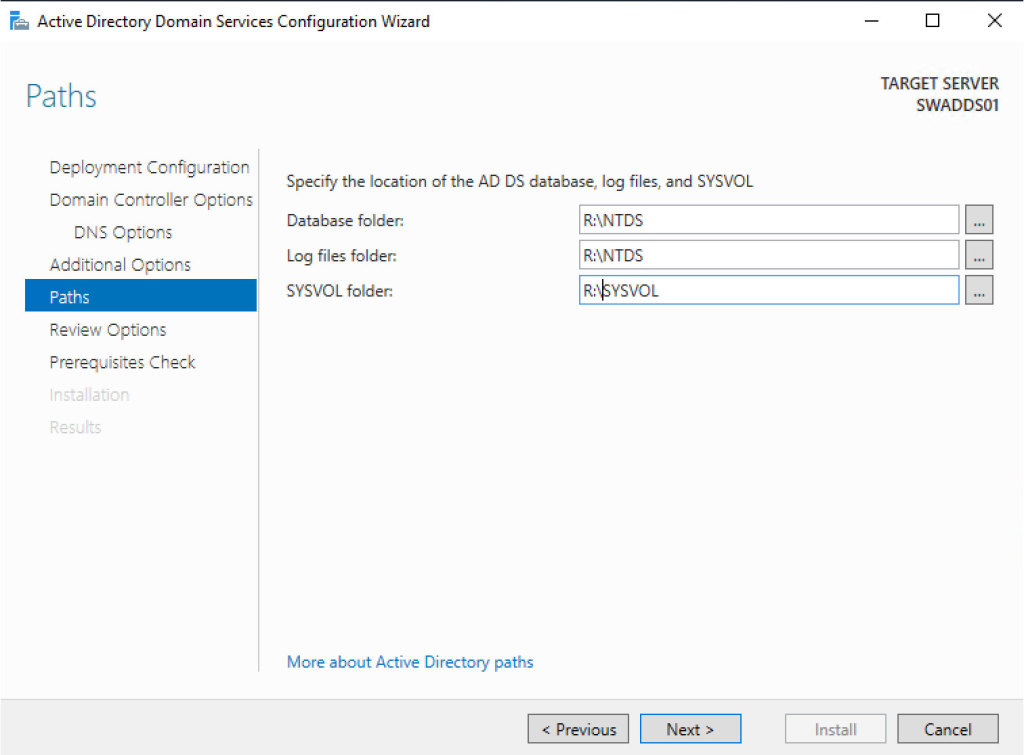

Der Pfad ist sehr wichtig, wenn Sie Ihren DC erstellen, da er perfekt konfiguriert sein muss. Wenn Sie eine virtuelle Maschine verwenden, könnte es besser sein, eine weitere Festplatte (feste Größe) mit einer Größe von mindestens 5 GB zu konfigurieren (die Größe hängt davon ab, wie groß die Infrastruktur ist). Formatieren Sie den Datenträger als NTFS und weisen Sie einen Buchstaben zu; denken Sie daran, dass ReFS nicht unterstützt wird. Wenn Sie ein Antivirusprogramm installieren möchten, konfigurieren Sie den Ordnerausschluss, um eine Beschädigung der Datenbank zu vermeiden. Wählen Sie imADDS -Konfigurationsassistenten den neuen Pfad aus und fahren Sie fort.

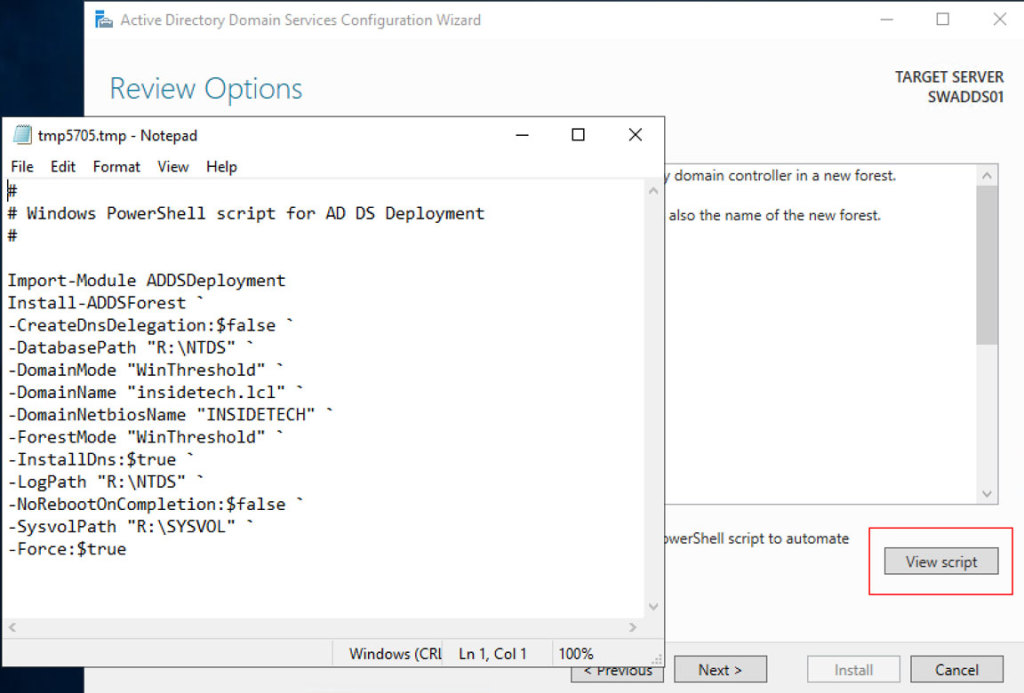

Die Registerkarte „Überprüfungsoptionen“ zeigt eine Zusammenfassung der vorangegangenen Schritte und gibt uns die Möglichkeit, potenzielle Fehler zu beheben, ermöglicht es aber auch, das PowerShell-Skript zu generieren, falls Sie die Befehlszeile statt der GUI verwenden möchten.

Die „Prerequisites Check“ prüft, ob es ein Problem gibt, das die Konfiguration blockieren kann. Wenn Sie den ersten Domain Controller erstellen, können alle Fehler übersprungen werden. Klicken Sie auf die Schaltfläche Installieren, um den Vorgang zu starten; die Ausführungszeit kann je nach Infrastruktur und Komplexitätsmodell variieren. Nach dem Neustart ist Ihr Rechner bereit, als Domänencontroller verwendet zu werden.

Best Practice

Wenn Sie planen, eine Active Directory-Infrastruktur aufzubauen, ist es gut, einige Tricks zu kennen, um Sicherheits- und Konfigurationsprobleme zu vermeiden:

Domänenadmin umbenennen – Der erste Benutzer, der verwendet wird, um einen Angriff zu starten, ist Administrator, also ist Ihr erster Schritt, den Standard-Domänenadmin-Namen zu ändern; verwenden Sie eine vom Standard abweichende Namensgebung, wie AdminContosoAD.

Starkes Passwort für Domain Admin – Sicherheit, Sicherheit, Sicherheit! Der Domänenadministrator muss ein starkes Passwort haben und die Anmeldedaten müssen reserviert sein.

Zugehörige Anmeldedaten für die IT – Eine der ersten Regeln ist es, die Standard-Anmeldedaten von der Verwaltung zu trennen, um eine Eskalation der Sicherheit im Falle eines externen Angriffs zu vermeiden.

Zuweisung der richtigen Berechtigung – Wenn Sie mehrere Administratoren in Ihrer Infrastruktur haben, ist es von grundlegender Bedeutung, die richtigen Berechtigungen und Anmeldedaten für jeden Benutzer zuzuweisen. Niemand sollte mehr als ein Domänenadministrator sein, um die Möglichkeit zu vermeiden, das AD-Schema zu ändern oder das Waldmodell zu modifizieren.

GPO konfigurieren – Die Konfiguration von Gruppenrichtlinien nach Benutzern und Computern ermöglicht die perfekte Granularität. Denken Sie daran, zu viele GPOs zu vermeiden, aber auch, viele Einstellungen in einem einzigen GPO zu konsolidieren. Verwenden Sie nicht das Standard-Domänenrichtlinien-GPO!

Starke Passwörter für Benutzer – Nicht nur für den Domänenadministrator, alle Benutzer müssen die Anforderungen an die Passwortkomplexität erfüllen. Wenn Sie Windows 10 verwenden, ist eine Idee, Windows Hello for Business zu konfigurieren, um die Authentifizierungsmethode zu vereinfachen, ohne die Sicherheit zu verringern.

Papierkorb aktivieren – Der Papierkorb wurde in Windows Server 2008 R2 eingeführt und ist die perfekte Möglichkeit, ein Element in wenigen Sekunden wiederherzustellen, ohne AD Restore ausführen zu müssen.

Mindestens zwei Domänencontroller – Auch wenn es sich bei Ihrer Infrastruktur nicht um ein Unternehmen handelt, sollten Sie über zwei Domänencontroller verfügen, um kritischen Ausfällen vorzubeugen.

Entfernen Sie veraltete Elemente – Vergessen Sie nicht, Ihre Infrastruktur von Benutzern und Computern zu bereinigen, die nicht mehr vorhanden oder notwendig sind. Dies dient der Vermeidung von Problemen oder Sicherheitsproblemen.

Ein Domänencontroller ist kein Computer – Installieren Sie nichts in einem Domänencontroller! Keine Software, keine Anwendungen von Drittanbietern, keine Rollen, nichts! Ein DC muss sauber sein!

Namenskonventionsregel – Definieren Sie eine Namenskonvention, bevor Sie Ihre Infrastruktur, Benutzer, Clients, Server, Geräte und Ressourcen (Gruppen, Freigaben, etc.) aufbauen. Dies hilft Ihnen bei der einfachen Verwaltung und Skalierbarkeit.

Patch Your DCs – Angreifer nutzen bekannte Schwachstellen schnell aus, das bedeutet, dass Sie Ihren Rechner immer auf dem neuesten Stand halten müssen. Planen Sie den richtigen Zeitpunkt für die Installation der Windows-Updates.

Auditing – Setzen Sie eine Auditing-Lösung ein, um zu wissen, wer Änderungen vornimmt. Dies ist keine GDPR-Anforderung, sondern auch ein Weg, um Sicherheitsprobleme zu verhindern.

Best Practice Virtual Machine

Es gibt ein paar Regeln zu beachten, wenn Sie einen Domain Controller in einer virtuellen Maschine erstellen:

Virtualisierter DC wird unterstützt – Ab Windows Server 2012, wenn eine neue Funktion namens VM Generation-ID hinzugefügt wurde, wird die Installation eines Domain Controllers als virtuelle Maschine unterstützt. Sollte ein physischer DC verwendet werden? Hängt von der Infrastruktur ab, aber für die meisten Unternehmen lautet die Antwort nein. Was wichtig ist, ist die Startaktion als Immer in 0 Sekunden starten zu konfigurieren.

Do Not Checkpoint Virtualized – Checkpoints für DC werden jetzt unterstützt, aber es könnte besser sein, diese Operation zu vermeiden.

Disable Time Synchronization – Domain Controller erwarten, dass sie an der Spitze der lokalen Zeithierarchie stehen und lassen Sie den Host Time Synchronization Service bewirkt, dass es jede andere Quelle für den Windows Time Service eingestellt überschreiben und dies könnte Probleme verursachen.

Domänencontroller nicht in den gespeicherten Zustand versetzen – Wenn eine virtuelle Maschine aus einem gespeicherten Zustand fortgesetzt oder zu einem Prüfpunkt zurückgesetzt wird, ist das Einzige, was garantiert die Uhr repariert, der Zeitsynchronisierungsdienst. Aber wie Sie bereits wissen, können Sie diesen Dienst auf virtualisierten Domänencontrollern nicht aktivieren. Wenn die Uhr zu weit abweicht, wird sie sich möglicherweise nie automatisch korrigieren.

Domänencontroller nicht konvertieren – Es spielt keine Rolle, ob Sie einen physischen oder virtuellen DC haben, die Konvertierung ist falsch und wird nicht unterstützt. Wenn Sie von VMware zu Hyper-V migrieren wollen, muss der Domain Controller von Null an neu installiert werden; dasselbe gilt, wenn Sie einen physischen DC haben.

Upgrade an Ort und Stelle – Wie die Konvertierung wird das Upgrade an Ort und Stelle nicht unterstützt, wenn Sie also eine neue Version von Windows Server installieren wollen, planen Sie die Bereitstellung einer neuen Maschine, fügen Sie sie in den AD Forest ein, verschieben Sie die FSMO-Rollen und degradieren Sie den ältesten Domain Controller. Es gibt keinen anderen Weg!

Replikat – Das Replikat sollte in den meisten Fällen nicht verwendet werden. Wenn Sie einen entfernten Disaster Recovery Standort haben, könnte es viel besser sein, einen anderen Domain Controller zu konfigurieren und das AD Replica System zu verwenden, weil es besser ist.

Berücksichtigung

Nun haben Sie alle Informationen, um Ihr Active Directory mit den wichtigsten Best Practices zu konfigurieren, um eine großartige Infrastruktur zu schaffen und Sicherheitsprobleme zu vermeiden. Wie immer sollten Sie die Dokumentation lesen, bevor Sie mit irgendwelchen Aktivitäten beginnen.

(Spanisch, Portugiesisch (Brasilien))