El Directorio Activo es el núcleo principal de la infraestructura de TI de cada empresa en el mundo y la primera capa para construir la seguridad, el cumplimiento, la automatización de los usuarios y los equipos. Para crear la infraestructura adecuada, no es necesario ser un mago, pero es importante conocer algunos pequeños trucos para evitar problemas con la configuración y la seguridad.

¿Qué es Active Directory?

Active Directory se creó hace más de 18 años con Windows 2000 Server para consolidar un modelo introducido en Windows NT4. La idea de AD es tener una base de datos con toda la información sobre usuarios, grupos, ordenadores y otros elementos para simplificar el acceso a los recursos. Al igual que una base de datos, las aplicaciones y los roles de Windows son capaces de leer las propiedades, los permisos y muchos otros detalles.

Una característica importante de Active Directory es la posibilidad de ampliar el esquema para añadir nuevas columnas, propiedades y valores. Algunas aplicaciones, como Exchange Server, utilizan Active Directory para añadir sus componentes y características para leer las propiedades y evitar la necesidad de utilizar diferentes sistemas.

Antes de comenzar con la configuración, es necesario aprender un par de términos en lo que respecta a Active Directory, ya que estos son parte del modelo, y conocerlos es crítico para crear la configuración correcta y entender cómo solucionar problemas.

Forest

Cuando se crea el primer Controlador de Dominio, es necesario crear el nombre del Bosque que es también el primer Nombre de Dominio (ej. contoso.com). El nombre del bosque es único y no debe cambiarse, a no ser que se trate de un modelo sencillo y no haya cambios realizados por otro software como Exchange Server. Un bosque no puede hablar con otro bosque a menos que haya un Trust; este es el método para hacer una conexión entre diferentes empresas o cuando hay una fusión entre diferentes infraestructuras. El Trust permite a los sistemas leer información entre dominios y asignar permisos sin crear los objetos dos veces.

Dominio

El nombre del dominio es el corazón de todo. Cuando construyes el primer Controlador de Dominio, eliges el nombre de dominio y esa etiqueta se añadirá a todos los recursos de tu infraestructura. Se puede cambiar el nombre de dominio a menos que haya un modelo complejo o una aplicación que no admita esta tarea, como Exchange Server. Para dividir la gestión, o crear un área lógica separada, existe la posibilidad de crear un Nombre de Dominio Hijo (ej. it.contoso.com); cada subdominio necesita tener un Controlador de Dominio separado y la gestión se delega en ellos. En este caso, la confianza entre el dominio principal y el sub-dominio se crea automáticamente y esto permite leer la información a través de las áreas.

FSMO

El Flexible Single Master Operation son los 5 roles sobre los que gira todo el AD. Cuando se quiere añadir un nuevo controlador de dominio o sincronizar la hora o crear nuevos elementos (ej. Grupos o Usuarios), se llama a uno de estos roles en acción. Por defecto los roles FSMO se crean en el primer DC pero se pueden dividir en dos o tres máquinas (depende de su infraestructura). Los 5 roles son:

- Maestro de Esquemas (Bosque)

- Maestro de Nombres de Dominio (Bosque)

- Controlador de Dominio Primario (Dominio)

- Maestro de Infraestructura (Dominio)

- RID (Dominio)

Si pierde un Controlador de Dominio con uno de estos roles, algunas funcionalidades pueden verse limitadas. Por ejemplo, sin el Controlador de Dominio Primario, la infraestructura no puede recibir actualizaciones de contraseñas cuando éstas se cambian para el equipo y para las cuentas de usuario. Para obtener más información sobre los roles FSMO y cómo optimizar la colocación, consulte el artículo de Microsoft Colocación y optimización de FSMO en los controladores de dominio de Active Directory.

Catálogo global

Un catálogo global es un catálogo multidominio que permite una búsqueda más rápida de objetos sin necesidad de un nombre de dominio. Ayuda a localizar un objeto de cualquier dominio utilizando su réplica parcial, de sólo lectura, almacenada en un controlador de dominio. Como sólo utiliza información parcial y un conjunto de atributos que son los más utilizados para la búsqueda de los objetos de todos los dominios, incluso en un bosque grande, puede ser representado por una sola base de datos de un servidor de catálogo global.

Un catálogo global es creado y mantenido por el sistema de replicación de AD DS. Los atributos predefinidos que se copian en un catálogo global se conocen como conjunto de atributos parciales. Los usuarios pueden añadir o eliminar los atributos almacenados en un catálogo global y así cambiar el esquema de la base de datos. La mejor práctica es añadir el CG en cada Controlador de Dominio de su infraestructura, pero en la mayoría de los casos es mejor evitarlo.

DNS

El Sistema de Nombres de Dominio incluye un árbol de nombres de dominio. El DNS asigna nombres de dominio y mapea los nombres a direcciones IP designando un servidor de nombres autoritativo para cada dominio. Estos servidores son responsables de determinados dominios y pueden asignar los servidores de nombres autoritativos a subdominios. Sin DNS, todo el Directorio Activo falla y un registro de configuración erróneo puede bloquear la comunicación de los servidores. Desde el lado del cliente, el resolver DNS es responsable de iniciar y secuenciar las consultas que conducen a la resolución completa de los recursos buscados. Estas consultas son recursivas o no recursivas.

Cada controlador de dominio debe tener habilitada la función DNS para aumentar la tolerancia a fallos. Cuando hay un problema con la resolución, es necesario comprobar los registros para entender si la réplica entre los controladores de dominio está funcionando correctamente.

Crear la infraestructura de Active Directory

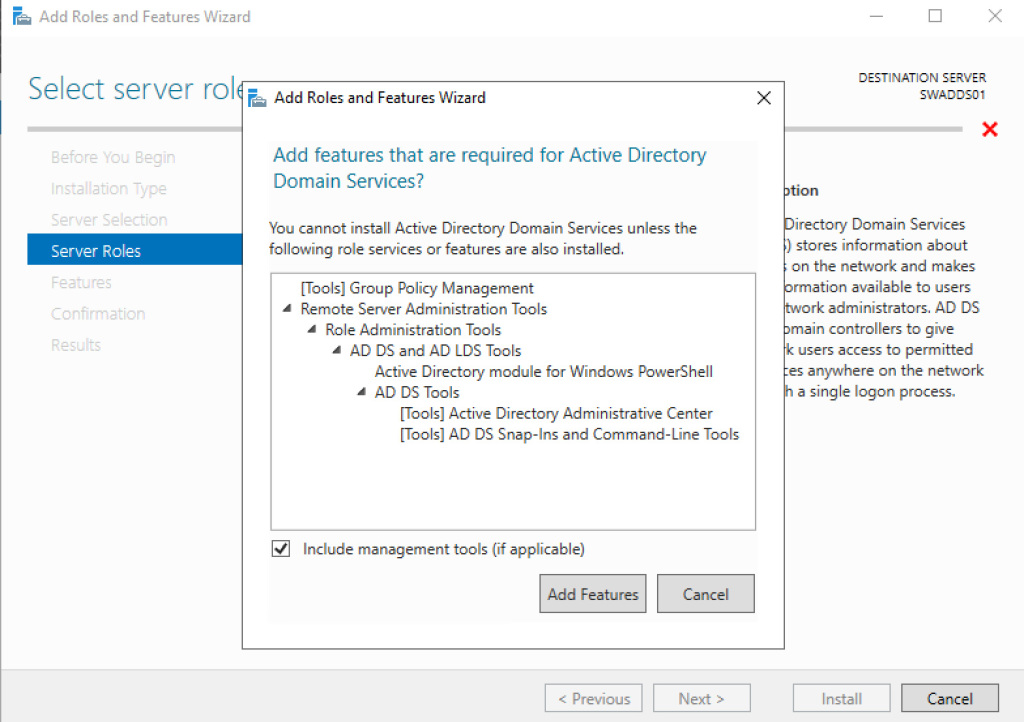

Crear una infraestructura de AD es muy fácil porque hay un gran asistente. El primer paso es añadir los roles denominados Servicios de dominio de Active Directory y Servidor DNS – figura 1.

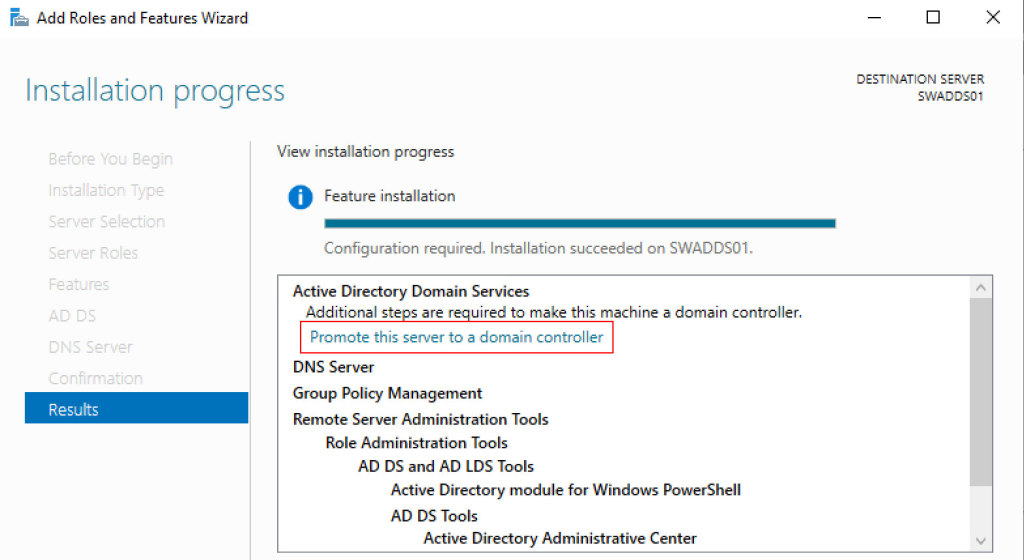

Cuando la instalación está terminada, podemos promover el servidor para que sea un Controlador de Dominio – figura 2.

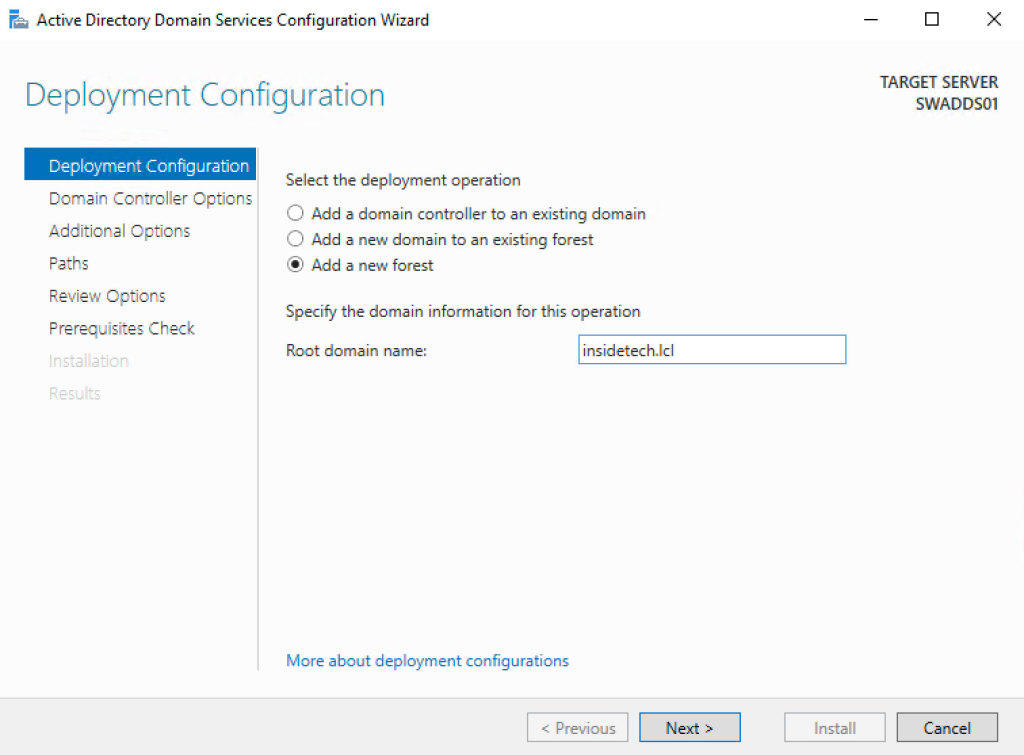

Desde Windows Server 2012, el antiguo dcpromo.exe ha quedado obsoleto, porque hay un nuevo asistente de configuración. Seleccione Add a New Forest -figura 3- e introduzca el Root Domain Name.

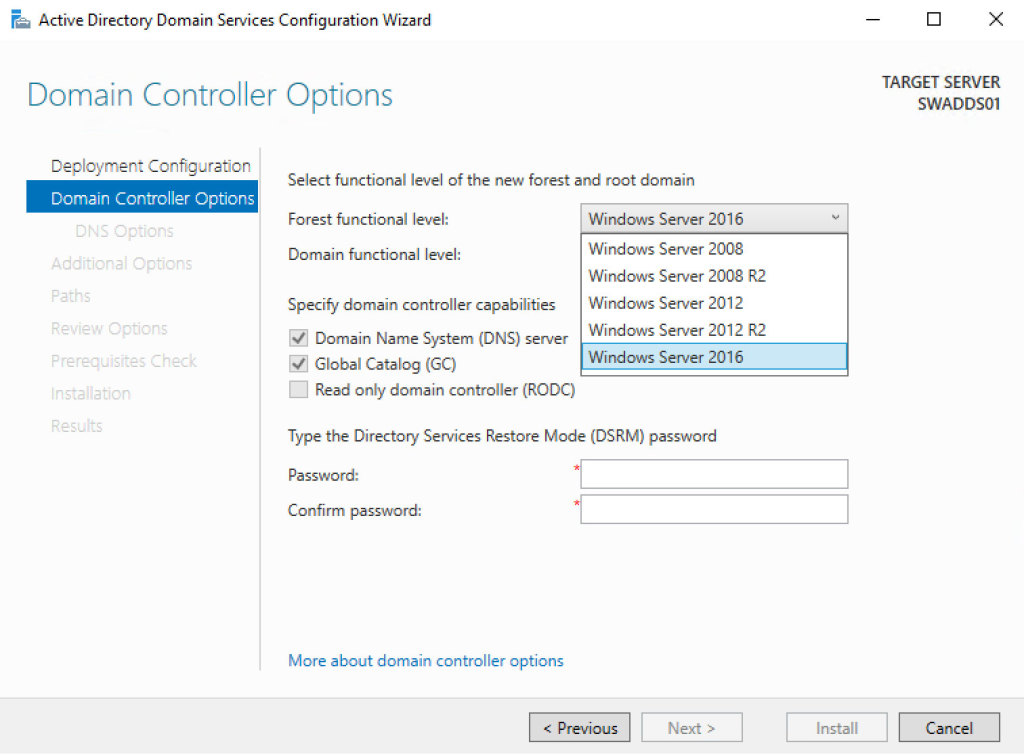

El segundo paso es seleccionar el Forest/Domain Functional Level; esto es muy importante porque no se puede bajar de nivel después del despliegue, pero sí se puede subir. El nivel mínimo debe ser Windows Server 2012 porque Windows Server 2008 y 2008 R2 están cerca del End-of-Life; no olvides que algunas aplicaciones, como Exchange Server 2019, requieren un nivel de al menos Windows Server 2012 R2. Por cierto, subir el nivel no es un problema, está soportado en modo live pero debe ser planificado en caso de que tu infraestructura sea compleja. El orden de actualización es siempre el mismo: Bosque y posteriormente el Dominio.

Como puedes ver en la figura 4, el primer Controlador de Dominio debe tener habilitado el rol de Catálogo Global y DNS. Introduzca la contraseña del Modo de Restauración de Servicios de Directorio y haga clic en siguiente.

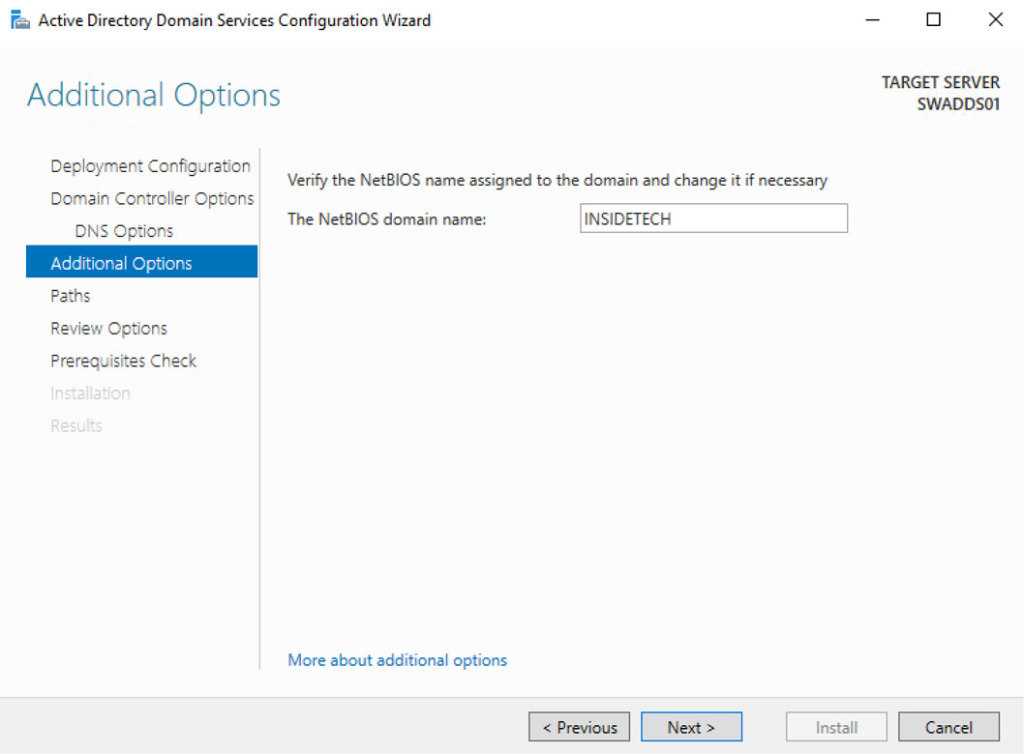

El asistente continúa con el nombre NETBIOS, que debe ser el mismo de dominio o, en caso de que el nombre de dominio sea demasiado largo, una versión corta.

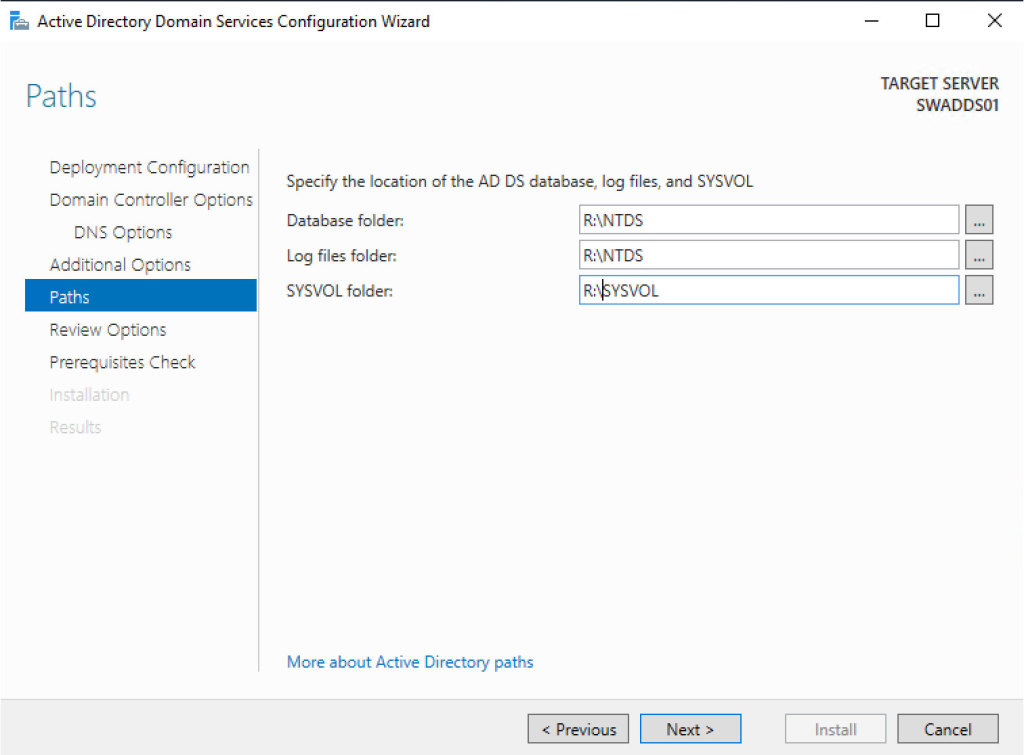

La Ruta es muy importante a la hora de crear su DC, ya que debe estar perfectamente configurada. Cuando usas una máquina virtual, podría ser mejor configurar otro disco (de tamaño fijo) con un tamaño de al menos 5GB (el tamaño depende de lo grande que sea la infraestructura). Formatea el volumen como NTFS y asigna una letra; recuerda que ReFS no está soportado. Si tiene previsto instalar un antivirus, configure la exclusión de carpetas para evitar la corrupción de la base de datos. Intente el Asistente de Configuración de ADDS, seleccione la nueva ruta y siga adelante.

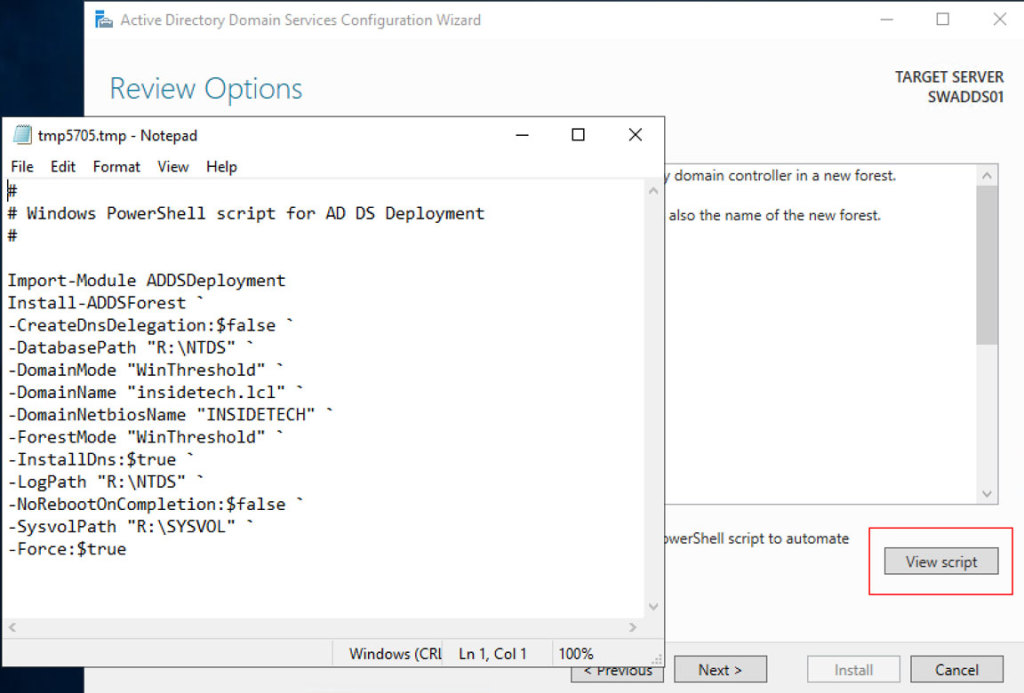

La pestaña «Revisar Opciones» muestra el resumen de los pasos anteriores y nos da la posibilidad de corregir posibles errores, aunque también permite generar el script de PowerShell en caso de querer utilizar la línea de comandos en lugar de la GUI.

La «Comprobación de requisitos previos» verifica si hay algún problema que pueda bloquear la configuración. Si está creando el primer Controlador de Dominio, se pueden omitir todos los errores. Haga clic en el botón Instalar para iniciar el procedimiento; el tiempo de ejecución puede variar según la infraestructura y el modelo de complejidad. Después del reinicio, su máquina estará lista para ser utilizada como Controlador de Dominio.

Mejores Prácticas

Cuando se planea construir una infraestructura de Active Directory, es bueno conocer algunos trucos para evitar problemas de seguridad y de configuración:

Nombrar al Administrador de Dominio – El primer usuario que se utiliza para iniciar un ataque es el administrador, por lo que su primer paso es cambiar el nombre del administrador de dominio por defecto; utilice un nombre completamente diferente a los estándares, como AdminContosoAD.

Contraseña fuerte para el administrador del dominio – ¡Seguridad, seguridad, seguridad! El Administrador de Dominio debe tener una contraseña fuerte y las credenciales deben ser reservadas.

Credenciales dedicadas para TI – Una de las primeras reglas es separar las credenciales por defecto de la administración para evitar la escalada de seguridad en caso de ataque externo.

Asignar el permiso correcto – Si tiene varios administradores en su infraestructura es fundamental asignar el permiso y las credenciales correctas para cada usuario. Nadie debe estar por encima de los administradores de dominio para evitar la posibilidad de cambiar el esquema de AD o modificar el modelo del bosque.

Configurar GPO – Configurar las políticas de grupo por usuarios y equipos, esto permite la granularidad perfecta. Recuerde evitar demasiadas GPOs pero también consolidar muchas configuraciones en una sola GPO. No utilices la GPO de Políticas de Dominio por defecto!

Contraseña fuerte para los usuarios – No sólo para el Administrador de Dominio, todos los usuarios deben seguir los requisitos de complejidad de la contraseña. Si usas Windows 10, una idea es configurar Windows Hello for Business para simplificar el método de autenticación, sin reducir la seguridad.

Habilitar la Papelera de Reciclaje – La Papelera de Reciclaje se introdujo en Windows Server 2008 R2 y es la forma perfecta de restaurar un elemento en pocos segundos, sin tener que ejecutar AD Restore.

Al menos dos Controladores de Dominio – No importa si su infraestructura no es una empresa, debería tener dos Controladores de Dominio para evitar fallos críticos.

Eliminar elementos obsoletos – No olvide limpiar su infraestructura de usuarios y equipos en los que ya no estén presentes o sean necesarios. Esto es para evitar problemas de seguridad.

Un controlador de dominio no es un ordenador – ¡No instale nada dentro de un controlador de dominio! Ni software, ni aplicaciones de terceros, ni roles, ¡nada! Un DC debe estar limpio!

Regla de la convención de nomenclatura – Defina una convención de nomenclatura antes de construir su infraestructura, usuarios, clientes, servidores, dispositivos y recursos (grupos, compartir, más). Esto le ayudará a la gestión simple y escalabilidad.

Patch Your DCs – Los atacantes son rápidos para explotar las vulnerabilidades conocidas, esto significa que usted debe mantener siempre actualizada su máquina. Planifique el momento adecuado para instalar las actualizaciones de Windows.

Auditoría – Despliegue una solución de auditoría para saber quién realiza los cambios. Esto no es un requisito de GDPR, pero también es una manera de prevenir problemas de seguridad.

Máquina virtual de mejores prácticas

Hay un par de reglas a tener en cuenta, cuando se construye un controlador de dominio en una máquina virtual:

Se admite el DC virtualizado – A partir de Windows Server 2012, cuando se añadió una nueva característica llamada VM Generation-ID, se admite instalar un controlador de dominio como máquina virtual. ¿Se debe utilizar un DC físico? Depende de la infraestructura pero para la mayoría de las empresas la respuesta es no. Lo que sí es importante, es configurar la Acción de Inicio como Siempre Iniciar en 0 segundos.

No Comprobar Punto de Vista Virtualizado – Los puntos de vista de los DC son ahora soportados pero podría ser mejor evitar esta operación.

Desactivar Sincronización de Tiempo – Los Controladores de Dominio esperan que estén en la cima de la jerarquía de tiempo local y dejar el Servicio de Sincronización de Tiempo del Host hace que anule cualquier otra fuente establecida para el servicio de Tiempo de Windows y esto podría causar problemas.

No coloque los controladores de dominio en estado guardado – Cuando una máquina virtual se reanuda desde un estado guardado o se revierte a un punto de control, lo único que está garantizado para fijar su reloj es el Servicio de Sincronización Horaria. Pero, como ya sabes, no puedes habilitarlo en los controladores de dominio virtualizados. Si su reloj se desvía demasiado, puede que nunca se arregle automáticamente.

No convierta el controlador de dominio – No importa si tiene un DC físico o virtual, la conversión es errónea y no está soportada. Si quiere migrar de VMware a Hyper-V, el Controlador de Dominio debe ser reinstalado desde cero; lo mismo si tiene un DC físico.

Actualización en el lugar – Al igual que la conversión, la actualización en el lugar no está soportada, así que si quiere instalar una nueva versión de Windows Server, planee desplegar una nueva máquina, agregue en el Bosque AD, mueva los roles FSMO y degrade el Controlador de Dominio más antiguo. No hay otra manera!

Réplica – La réplica no debe ser utilizada en la mayoría de los casos. Si tiene un sitio remoto de Recuperación de Desastres, podría ser mucho mejor configurar otro Controlador de Dominio y utilizar el sistema de Réplica de AD porque es mejor.

Consideración

Ahora tiene toda la información para configurar su Directorio Activo con las mejores prácticas más importantes para crear una gran infraestructura y evitar problemas de seguridad. Como siempre, lea la documentación antes de iniciar cualquier tipo de actividades.

(Español, Portugués (Brasil))