Il y a un niveau constant d’attaques élevées et de scans de ports sur les serveurs Linux tout le temps, alors qu’un pare-feu correctement configuré et des mises à jour régulières du système de sécurité ajoutent une couche supplémentaire pour garder le système en sécurité, mais vous devriez également surveiller fréquemment si quelqu’un est entré. Cela permettra également de s’assurer que votre serveur reste libre de tout programme qui vise à perturber son fonctionnement normal.

Les outils présentés dans cet article sont créés pour ces scans de sécurité et ils sont capables d’identifier les Virus, les Malwares, les Rootkits et les comportements malveillants. Vous pouvez utiliser ces outils faire régulièrement des scans du système par exemple chaque nuit et envoyer les rapports à votre adresse e-mail.

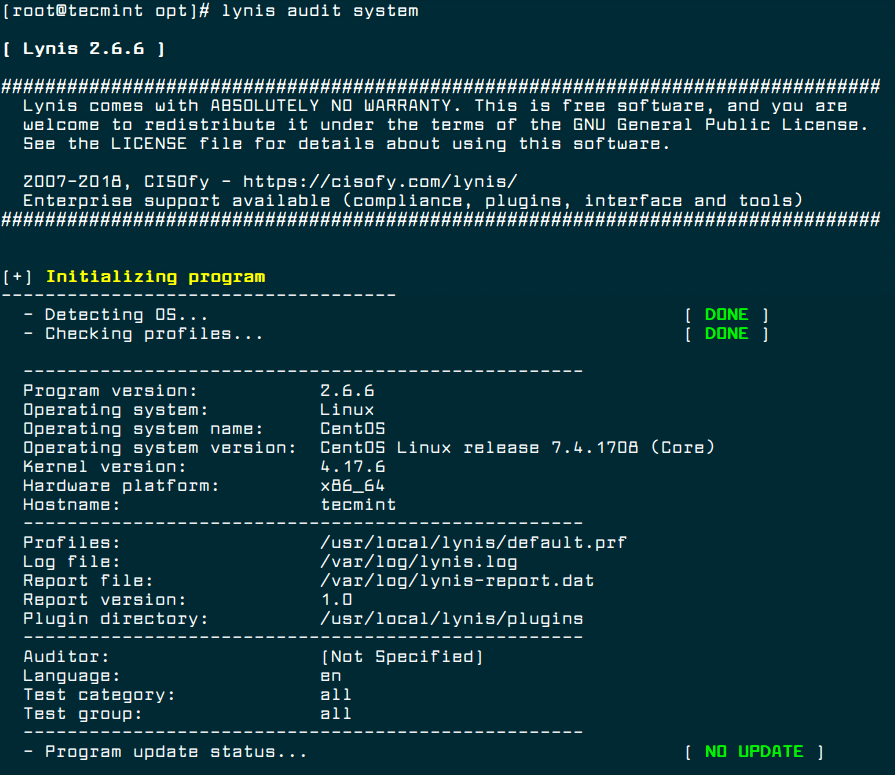

Lynis – Security Auditing and Rootkit Scanner

Lynis est un outil d’audit et de scan de sécurité gratuit, open source, puissant et populaire pour les systèmes d’exploitation de type Unix/Linux. C’est un outil de recherche de logiciels malveillants et de détection de vulnérabilités qui scanne les systèmes à la recherche d’informations et de problèmes de sécurité, d’intégrité de fichiers, d’erreurs de configuration ; effectue un audit de pare-feu, vérifie les logiciels installés, les permissions de fichiers/répertoires et bien plus encore.

Important, il n’effectue pas automatiquement le durcissement du système, cependant, il offre simplement des suggestions qui vous permettent de durcir votre serveur.

Nous allons installer la dernière version de Lynis (c’est-à-dire 2.6.6) à partir des sources, en utilisant les commandes suivantes.

# cd /opt/# wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz# tar xvzf lynis-2.6.6.tar.gz# mv lynis /usr/local/# ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Maintenant, vous pouvez effectuer votre analyse du système avec la commande ci-dessous.

# lynis audit system

Pour faire fonctionner Lynis automatiquement à chaque nuit, ajoutez l’entrée cron suivante, qui fonctionnera à 3 heures du matin la nuit et enverra des rapports à votre adresse e-mail.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server"

Chkrootkit – A Linux Rootkit Scanners

Chkrootkit est également un autre détecteur de rootkit gratuit et open source qui vérifie localement les signes d’un rootkit sur un système de type Unix. Il permet de détecter les failles de sécurité cachées. Le paquet chkrootkit se compose d’un script shell qui vérifie les binaires du système pour la modification du rootkit et un certain nombre de programmes qui vérifient divers problèmes de sécurité.

L’outil chkrootkit peut être installé en utilisant la commande suivante sur les systèmes basés sur Debian.

$ sudo apt install chkrootkit

Sur les systèmes basés sur CentOS, vous devez l’installer à partir des sources en utilisant les commandes suivantes.

# yum update# yum install wget gcc-c++ glibc-static# wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz# tar –xzf chkrootkit.tar.gz# mkdir /usr/local/chkrootkit# mv chkrootkit-0.52/* /usr/local/chkrootkit# cd /usr/local/chkrootkit# make sense

Pour vérifier votre serveur avec Chkrootkit, exécutez la commande suivante.

$ sudo chkrootkit OR# /usr/local/chkrootkit/chkrootkit

Une fois exécutée, elle commencera à vérifier votre système pour les Malwares et Rootkits connus et après que le processus soit terminé, vous pouvez voir le résumé du rapport.

Pour faire exécuter Chkrootkit automatiquement à chaque nuit, ajoutez l’entrée cron suivante, qui s’exécutera à 3 heures du matin la nuit et enverra les rapports à votre adresse e-mail.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server"

Rkhunter – Un scanner de Rootkit Linux

RKH (RootKit Hunter) est un outil gratuit, open source, puissant, simple à utiliser et bien connu pour scanner les backdoors, les rootkits et les exploits locaux sur les systèmes compatibles POSIX tels que Linux. Comme son nom l’indique, c’est un chasseur de rootkits, un outil de surveillance et d’analyse de la sécurité qui inspecte en profondeur un système pour détecter les failles de sécurité cachées.

L’outil rkhunter peut être installé en utilisant la commande suivante sur les systèmes basés sur Ubuntu et CentOS.

$ sudo apt install rkhunter# yum install epel-release# yum install rkhunter

Pour vérifier votre serveur avec rkhunter, exécutez la commande suivante .

# rkhunter -c

Pour faire exécuter rkhunter automatiquement à chaque nuit, ajoutez l’entrée cron suivante, qui s’exécutera à 3 heures du matin la nuit et enverra des rapports à votre adresse e-mail.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server"

ClamAV – Boîte à outils de logiciels antivirus

ClamAV est un moteur antivirus open source, polyvalent, populaire et multiplateforme pour détecter les virus, les logiciels malveillants, les chevaux de Troie et autres programmes malveillants sur un ordinateur. C’est l’un des meilleurs programmes antivirus gratuits pour Linux et le standard open source pour les logiciels d’analyse des passerelles de messagerie qui prennent en charge presque tous les formats de fichiers de messagerie.

Il prend en charge les mises à jour des bases de données virales sur tous les systèmes et l’analyse à l’accès sur Linux uniquement. En outre, il peut analyser à l’intérieur des archives et des fichiers compressés et prend en charge des formats tels que Zip, Tar, 7Zip, Rar entre autres et plus d’autres fonctionnalités.

Le ClamAV peut être installé en utilisant la commande suivante sur les systèmes basés sur Debian.

$ sudo apt-get install clamav

Le ClamAV peut être installé en utilisant la commande suivante sur les systèmes basés sur CentOS.

# yum -y update# yum -y install clamav

Une fois installé, vous pouvez mettre à jour les signatures et analyser un répertoire avec les commandes suivantes.

# freshclam# clamscan -r -i DIRECTORY

Où DIRECTORY est l’emplacement à analyser. Les options -r, signifient analyser récursivement et la -i signifie ne montrer que les fichiers infectés.

LMD – Linux Malware Detect

LMD (Linux Malware Detect) est un scanner de logiciels malveillants open source, puissant et complet pour Linux, spécifiquement conçu et ciblé pour les environnements hébergés partagés, mais il peut être utilisé pour détecter les menaces sur n’importe quel système Linux. Il peut être intégré au moteur d’analyse ClamAV pour de meilleures performances.

Il fournit un système de rapport complet pour afficher les résultats d’analyse actuels et précédents, prend en charge le rapport d’alerte par e-mail après chaque exécution d’analyse et de nombreuses autres fonctionnalités utiles.

Pour l’installation et l’utilisation de LMD, lisez notre article Comment installer et utiliser Linux Malware Detect (LMD) avec ClamAV comme moteur antivirus.