Active Directory est le noyau principal de l’infrastructure informatique de chaque entreprise dans le monde et la première couche pour construire la sécurité, la conformité, l’automatisation pour les utilisateurs et les ordinateurs. Pour créer la bonne infrastructure, n’est pas nécessaire d’être un magicien mais il est important de connaître quelques petites astuces pour éviter les problèmes de configuration et de sécurité.

Qu’est-ce que Active Directory?

Active Directory a été créé il y a plus de 18 ans avec Windows 2000 Server pour consolider un modèle introduit dans Windows NT4. L’idée d’AD est d’avoir une base de données avec toutes les informations sur les utilisateurs, les groupes, les ordinateurs et autres éléments pour simplifier l’accès aux ressources. Comme une base de données, les applications et les rôles Windows sont capables de lire les propriétés, la permission et beaucoup d’autres détails.

Une caractéristique importante d’Active Directory est la possibilité d’étendre le schéma pour ajouter de nouvelles colonnes, propriétés et valeurs. Certaines applications, comme Exchange Server, utilisent Active Directory pour ajouter leurs composants et leurs fonctionnalités afin de lire les propriétés et d’éviter la nécessité d’utiliser différents systèmes.

Avant de commencer la configuration, il est nécessaire d’apprendre quelques termes en ce qui concerne Active Directory, car ceux-ci font partie du modèle, et les connaître est essentiel pour créer la bonne configuration et comprendre comment dépanner.

Forêt

Lorsque vous créez le premier contrôleur de domaine, il est nécessaire de créer le nom de la forêt qui est également le premier nom de domaine (ex. contoso.com). Le nom de la forêt est unique et ne doit pas être changé, sauf s’il y a un modèle simple et qu’il n’y a pas de changements effectués par d’autres logiciels comme Exchange Server. Une forêt ne peut pas communiquer avec une autre forêt à moins qu’il n’y ait un Trust ; c’est la méthode pour établir une connexion entre différentes entreprises ou lorsqu’il y a une fusion entre différentes infrastructures. Le Trust permet aux systèmes de lire les informations à travers les domaines et d’attribuer des permissions sans créer les objets deux fois.

Domaine

Le nom de domaine est le cœur de tout. Lorsque vous construisez le premier contrôleur de domaine, vous choisissez le nom de domaine et cette étiquette sera ajoutée à toutes les ressources de votre infrastructure. La modification du nom de domaine est prise en charge, sauf s’il s’agit d’un modèle complexe ou d’une application qui ne prend pas en charge cette tâche, comme Exchange Server. Pour diviser la gestion ou créer une zone logique séparée, il est possible de créer un nom de domaine enfant (ex. it.contoso.com) ; chaque sous-domaine doit avoir un contrôleur de domaine distinct et la gestion lui est déléguée. Dans ce cas, la confiance entre le domaine principal et le sous-domaine est créée automatiquement et cela permet de lire les informations à travers les domaines.

FSMO

L’opération Flexible Single Master sont les 5 rôles où tourne l’ensemble de l’AD. Lorsque vous voulez ajouter un nouveau contrôleur de domaine ou synchroniser l’heure ou créer de nouveaux éléments (ex. Groupes ou Utilisateurs), un de ces rôles est appelé en action. Par défaut, les rôles FSMO sont créés dans le premier DC mais peuvent être répartis sur deux ou trois machines (cela dépend de votre infrastructure). Les 5 rôles sont :

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Si vous perdez un contrôleur de domaine avec l’un de ces rôles, certaines fonctionnalités peuvent être limitées. Par exemple, sans le contrôleur de domaine primaire, l’infrastructure n’est pas en mesure de recevoir les mises à jour des mots de passe lorsque ceux-ci sont modifiés pour l’ordinateur et pour les comptes d’utilisateur. Pour plus d’informations sur les rôles FSMO et sur la manière d’optimiser le placement, consultez l’article de Microsoft : Placement et optimisation FSMO sur les contrôleurs de domaine Active Directory.

Catalogue global

Un catalogue global est un catalogue multi-domaines qui permet une recherche plus rapide des objets sans avoir besoin d’un nom de domaine. Il aide à localiser un objet de n’importe quel domaine en utilisant sa réplique partielle, en lecture seule, stockée dans un contrôleur de domaine. Comme il n’utilise que des informations partielles et un ensemble d’attributs qui sont le plus souvent utilisés pour la recherche des objets de tous les domaines, même dans une grande forêt, peuvent être représentés par une seule base de données d’un serveur de catalogue global.

Un catalogue global est créé et maintenu par le système de réplication AD DS. Les attributs prédéfinis qui sont copiés dans un catalogue global sont connus sous le nom d’ensemble d’attributs partiels. Les utilisateurs sont autorisés à ajouter ou à supprimer les attributs stockés dans un catalogue global et à modifier ainsi le schéma de la base de données. La meilleure pratique consiste à ajouter le GC dans chaque contrôleur de domaine de votre infrastructure, mais dans la plupart des cas, il est préférable d’éviter cela.

DNS

Le système de noms de domaine comprend une arborescence de noms de domaine. Le DNS attribue les noms de domaine et fait correspondre les noms aux adresses IP en désignant un serveur de noms faisant autorité pour chaque domaine. Ces serveurs sont responsables de domaines particuliers et peuvent attribuer les serveurs de noms faisant autorité à des sous-domaines. Sans DNS, l’ensemble de l’Active Directory échoue et un enregistrement de configuration erroné peut bloquer la communication des serveurs. Du côté du client, le résolveur DNS est chargé d’initier et de séquencer les requêtes qui mènent à la résolution complète des ressources recherchées. Ces requêtes sont soit récursives, soit non récursives.

Chaque contrôleur de domaine doit avoir le rôle DNS activé pour augmenter la tolérance aux pannes. Lorsqu’il y a un problème de résolution, il est nécessaire de vérifier les journaux pour comprendre si la réplique entre les contrôleurs de domaine fonctionne correctement.

Créer une infrastructure Active Directory

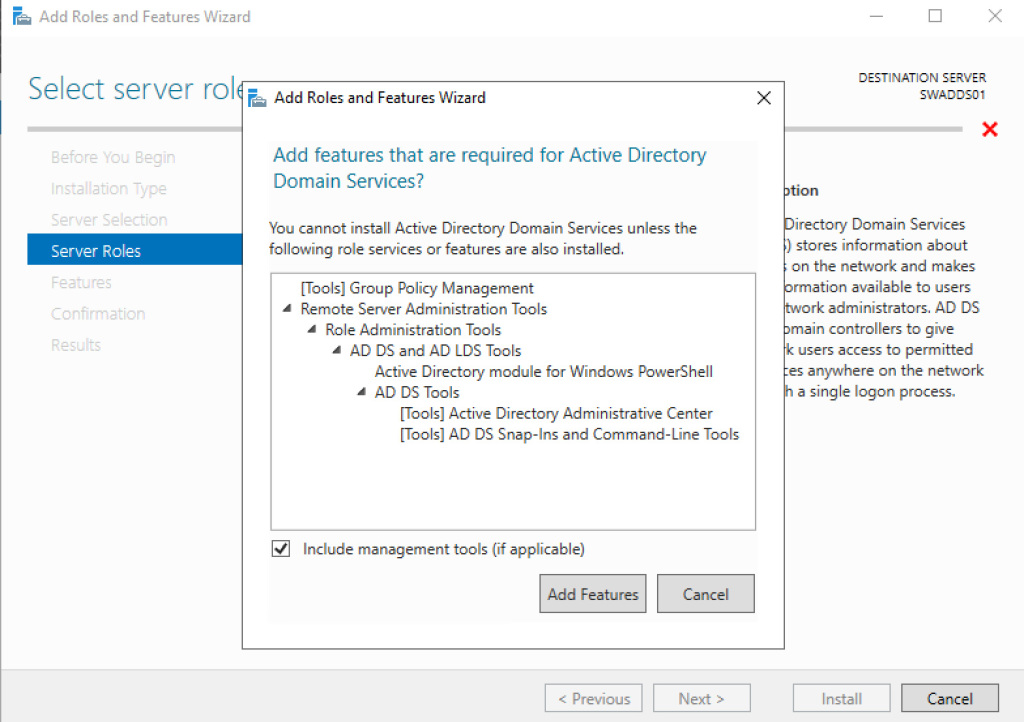

Créer une infrastructure AD est très facile car il y a un super assistant. La première étape consiste à ajouter les rôles appelés Active Directory Domain Services et DNS Server – figure 1.

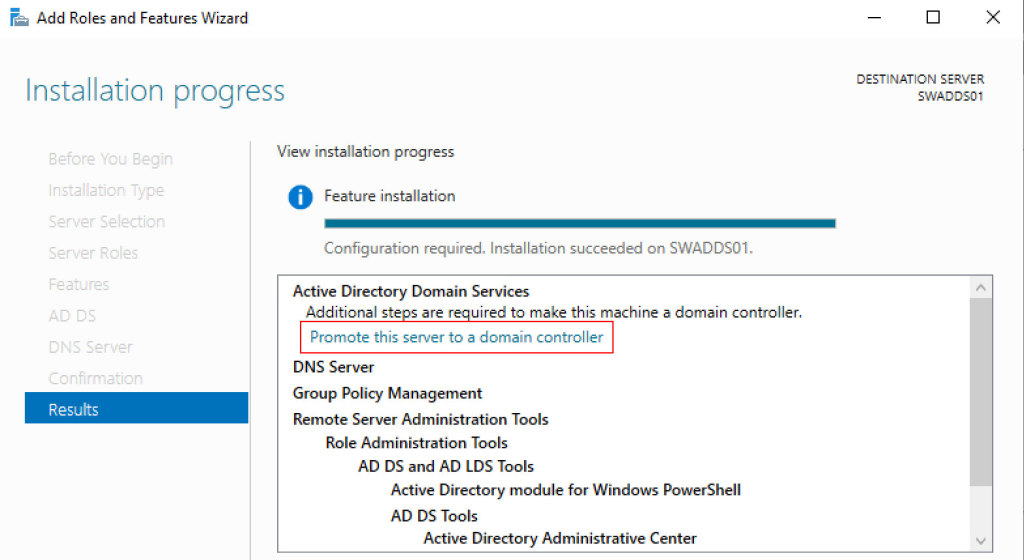

Quand l’installation est terminée, nous sommes en mesure de promouvoir le serveur pour qu’il soit un contrôleur de domaine – figure 2.

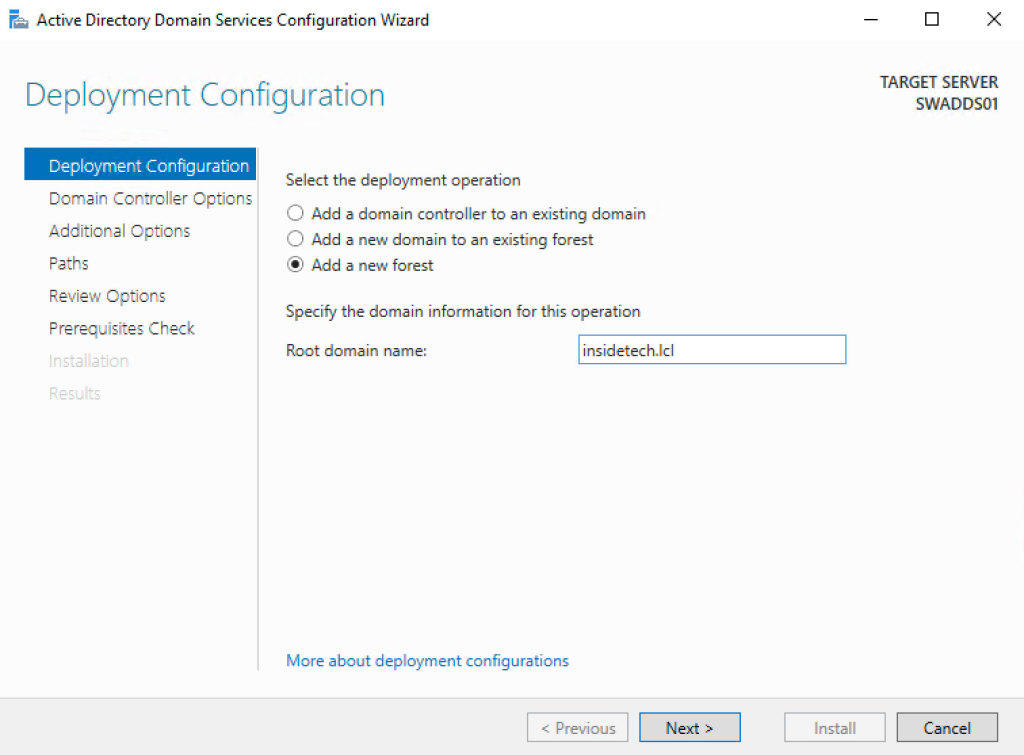

Depuis Windows Server 2012, l’ancien dcpromo.exe est déprécié, car il y a un nouvel assistant de configuration. Sélectionnez Ajouter une nouvelle forêt – figure 3 – et saisissez le nom de domaine racine.

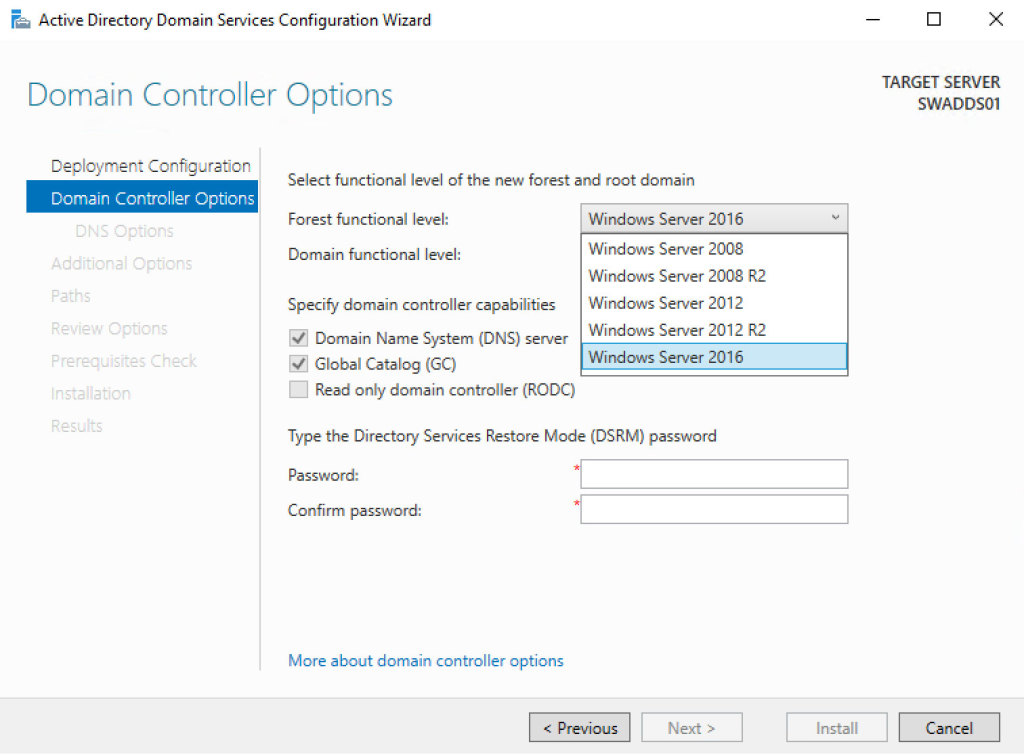

La deuxième étape consiste à sélectionner le niveau fonctionnel de la forêt/du domaine ; c’est très important car il ne peut pas être rétrogradé après le déploiement mais peut être augmenté. Le niveau minimum devrait être Windows Server 2012 car Windows Server 2008 et 2008 R2 sont proches de la fin de vie ; n’oubliez pas que certaines applications, comme Exchange Server 2019, nécessitent un niveau d’au moins Windows Server 2012 R2. D’ailleurs, l’augmentation du niveau n’est pas un problème, elle est supportée en mode live mais doit être planifiée au cas où votre infrastructure est complexe. L’ordre de mise à niveau est toujours le même : la forêt et plus tard le domaine.

Comme vous pouvez le voir sur la figure 4, le premier contrôleur de domaine doit avoir le rôle Global Catalog et DNS activé. Entrez le mot de passe du mode de restauration des services de répertoire et cliquez sur suivant.

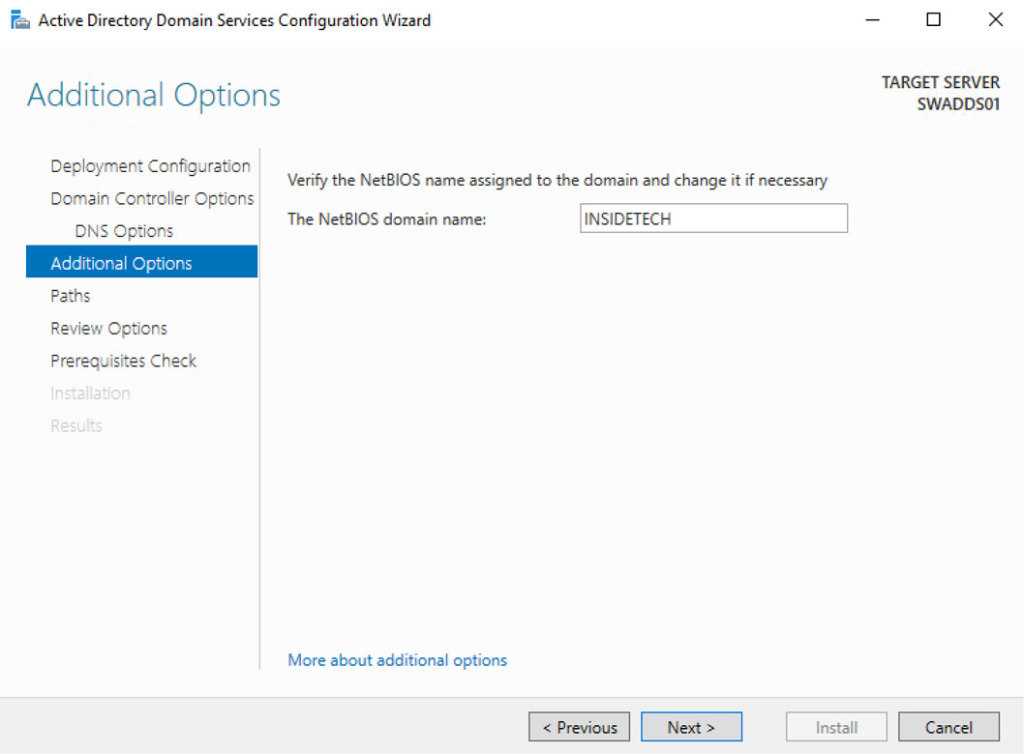

L’assistant continue avec le nom NETBIOS, qui doit être le même de domaine ou, au cas où le nom de domaine est trop long, une version courte.

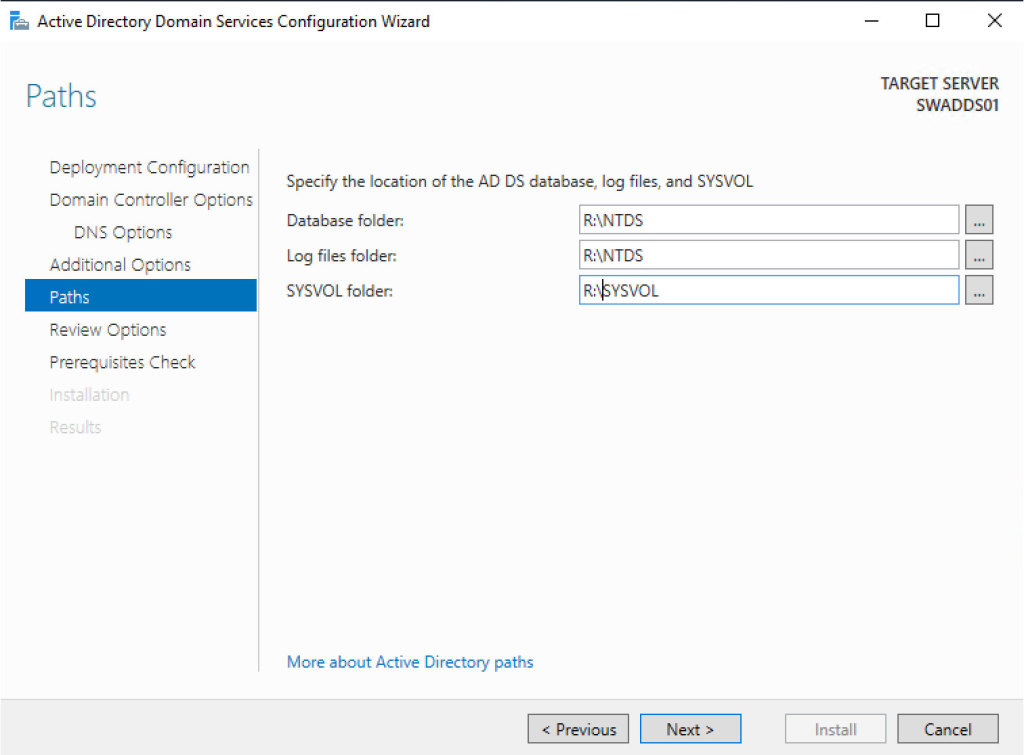

Le chemin est très important lorsque vous créez votre DC, car il doit être configuré parfaitement. Lorsque vous utilisez une machine virtuelle, il pourrait être préférable de configurer un autre disque (taille fixe) avec une taille d’au moins 5 Go (la taille dépend de la taille de l’infrastructure). Formatez le volume en NTFS et attribuez-lui une lettre ; n’oubliez pas que ReFS n’est pas pris en charge. Si vous prévoyez d’installer un antivirus, configurez l’exclusion de dossiers pour éviter la corruption de la base de données. Dans l’assistant de configuration de l’ADDS, sélectionnez le nouveau chemin et continuez.

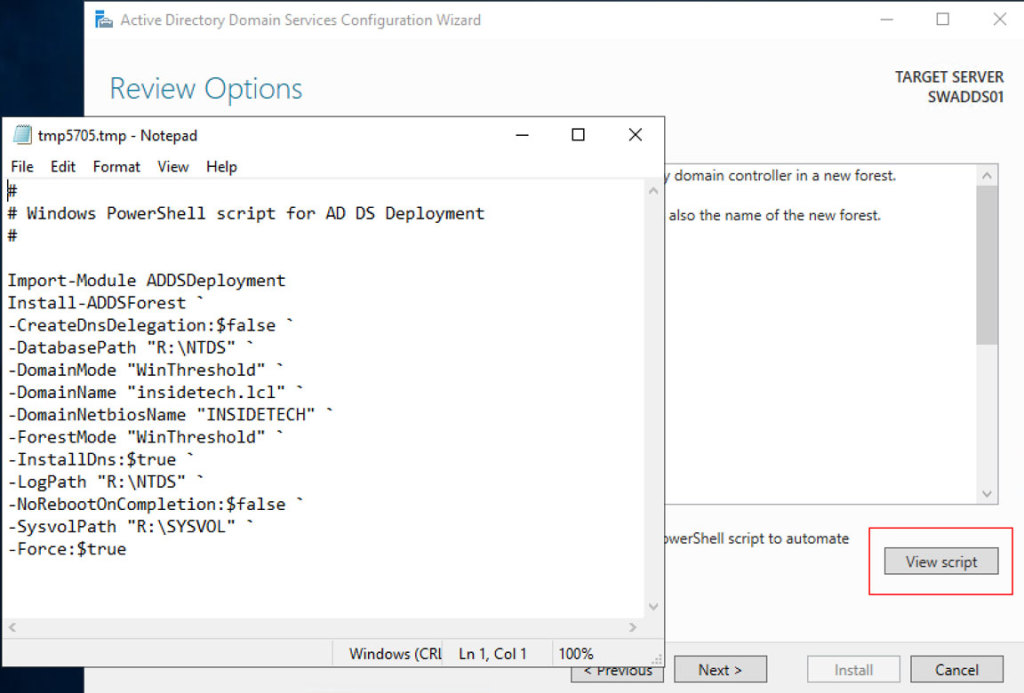

L’onglet « Review Options » montre le résumé des étapes précédentes et nous donne la possibilité de corriger les erreurs potentielles, mais permet également de générer le script PowerShell dans le cas où veulent utiliser la ligne de commande au lieu de l’interface graphique.

La « vérification des prérequis » vérifie s’il y a un problème qui peut bloquer la configuration. Si vous créez le premier contrôleur de domaine, toutes les erreurs peuvent être ignorées. Cliquez sur le bouton Installer pour lancer la procédure ; le temps d’exécution peut varier selon l’infrastructure et le modèle de complexité. Après le redémarrage, votre machine sera prête à être utilisée comme contrôleur de domaine.

Best Practice

Lorsque vous prévoyez de construire une infrastructure Active Directory, il est bon de connaître quelques astuces pour éviter les problèmes de sécurité et de configuration :

Renommer l’administrateur de domaine – Le premier utilisateur utilisé pour commencer une attaque est l’administrateur, donc votre première étape est de changer le nom de l’administrateur de domaine par défaut ; utilisez un nommage complètement différent des standards, comme AdminContosoAD.

Mot de passe fort pour l’administrateur de domaine – Sécurité, sécurité, sécurité ! L’Admin de domaine doit avoir un mot de passe fort et les informations d’identification doivent être réservées.

Des informations d’identification dédiées pour l’IT – Une des premières règles est de séparer les informations d’identification par défaut de la gestion pour éviter l’escalade de sécurité en cas d’attaque externe.

Attribuer la bonne permission – Si vous avez plusieurs admins dans votre infrastructure est fondamentale pour attribuer la bonne permission et les informations d’identification pour chaque utilisateur. Personne ne devrait être au-dessus des administrateurs de domaine pour éviter la possibilité de changer le schéma AD ou de modifier le modèle de la forêt.

Configurer les GPO – Configurer les politiques de groupe par utilisateurs et ordinateurs, cela permet une granularité parfaite. N’oubliez pas d’éviter un trop grand nombre de GPO mais aussi de consolider de nombreux paramètres dans une seule GPO. N’utilisez pas la GPO de stratégie de domaine par défaut !

Mot de passe fort pour les utilisateurs – Pas seulement pour l’administrateur de domaine, tous les utilisateurs doivent suivre les exigences de complexité des mots de passe. Si vous utilisez Windows 10, une idée est de configurer Windows Hello for Business pour simplifier la méthode d’authentification, sans réduire la sécurité.

Activer la corbeille – La corbeille a été introduite dans Windows Server 2008 R2 et est le moyen parfait pour restaurer un élément en quelques secondes, sans avoir à exécuter AD Restore.

Au moins deux contrôleurs de domaine – Peu importe si votre infrastructure n’est pas une entreprise, vous devriez avoir deux contrôleurs de domaine pour éviter toute défaillance critique.

Supprimer les éléments obsolètes – N’oubliez pas de nettoyer votre infrastructure des utilisateurs et des ordinateurs où ils ne sont plus présents ou nécessaires. Ceci afin d’éviter les questions ou les problèmes de sécurité.

Un contrôleur de domaine n’est pas un ordinateur – N’installez rien à l’intérieur d’un contrôleur de domaine ! Aucun logiciel, aucune application tierce, aucun rôle, rien ! Un DC doit être propre !

Règle de convention de nommage – Définissez une convention de nommage avant de construire votre infrastructure, les utilisateurs, les clients, les serveurs, les périphériques et les ressources (groupes, partages, plus). Cela vous aidera à simplement la gestion et l’évolutivité.

Patch vos DCs – Les attaquants sont rapides à exploiter les vulnérabilités connues, cela signifie que vous devez toujours garder à jour votre machine. Planifiez le bon moment du calendrier pour installer les mises à jour de Windows.

Audit – Déployez une solution d’audit pour savoir qui fait des changements. Ce n’est pas une exigence GDPR, mais c’est aussi un moyen de prévenir les problèmes de sécurité.

Best Practice Virtual Machine

Il y a quelques règles à garder à l’esprit, lorsque vous construisez un contrôleur de domaine dans une machine virtuelle :

Le DC virtualisé est pris en charge – À partir de Windows Server 2012, quand une nouvelle fonctionnalité appelée VM Generation-ID a été ajoutée, est pris en charge installer un contrôleur de domaine en tant que machine virtuelle. Faut-il utiliser un DC physique ? Cela dépend de l’infrastructure, mais pour la plupart des entreprises, la réponse est non. Ce qui est important, c’est de configurer l’action de démarrage comme Toujours démarrer dans 0 secondes.

Do Not Checkpoint Virtualized – Les points de contrôle pour le DC sont maintenant pris en charge, mais il pourrait être préférable d’éviter cette opération.

Disable Time Synchronization – Les contrôleurs de domaine s’attendent à ce qu’ils soient au sommet de la hiérarchie de l’heure locale et laisser le service de synchronisation de l’heure de l’hôte entraîne qu’il remplace toute autre source définie pour le service d’heure de Windows et cela pourrait causer des problèmes.

Ne pas placer les contrôleurs de domaine dans un état sauvegardé – Lorsqu’une machine virtuelle reprend à partir d’un état sauvegardé ou est ramenée à un point de contrôle, la seule chose qui est garantie pour fixer son horloge est le service de synchronisation du temps. Mais, comme vous le savez, vous ne pouvez pas l’activer sur les contrôleurs de domaine virtualisés. Si son horloge est trop décalée, elle pourrait ne jamais se fixer automatiquement.

Ne pas convertir le contrôleur de domaine – Peu importe que vous ayez un DC physique ou virtuel, la conversion est erronée et non prise en charge. Si vous voulez migrer de VMware à Hyper-V, le contrôleur de domaine doit être réinstallé à partir de zéro ; même chose si vous avez un DC physique.

Mise à niveau en place – Comme la conversion, la mise à niveau en place n’est pas prise en charge, donc si vous voulez installer une nouvelle version de Windows Server, prévoyez de déployer une nouvelle machine, ajoutez dans la forêt AD, déplacez les rôles FSMO et rétrogradez le contrôleur de domaine le plus ancien. Il n’y a pas d’autre moyen !

Réplique – La réplique ne doit pas être utilisée dans la majorité des cas. Si vous avez un site de reprise après sinistre distant, pourrait être beaucoup mieux configurer un autre contrôleur de domaine et utiliser le système AD Replica car est meilleur.

Considération

Maintenant vous avez toutes les informations pour configurer votre Active Directory avec les meilleures pratiques les plus importantes pour créer une grande infrastructure et éviter les problèmes de sécurité. Comme d’habitude, lisez la documentation avant de commencer tout type d’activités.

(Espagnol, Portugais (Brésil))