Active Directory a világ minden vállalatának informatikai infrastruktúrájának fő magja, és az első réteg a felhasználók és számítógépek biztonságának, megfelelőségének és automatizálásának kiépítéséhez. A megfelelő infrastruktúra létrehozásához nem szükséges varázslónak lenni, de fontos ismerni néhány apró trükköt, hogy elkerüljük a konfigurációs és biztonsági problémákat.

Mi az Active Directory?

Active Directory több mint 18 évvel ezelőtt a Windows 2000 Serverrel jött létre a Windows NT4-ben bevezetett modell egységesítésére. Az AD lényege, hogy az erőforrásokhoz való hozzáférés egyszerűsítése érdekében egy adatbázis tartalmazza a felhasználókra, csoportokra, számítógépekre és egyéb elemekre vonatkozó összes információt. Az adatbázishoz hasonlóan az alkalmazások és a Windows-szerepkörök képesek olvasni a tulajdonságokat, a jogosultságokat és sok más részletet.

Az Active Directory fontos jellemzője, hogy a séma bővíthető új oszlopok, tulajdonságok és értékek hozzáadásával. Egyes alkalmazások, mint például az Exchange Server, az Active Directory-t használják arra, hogy hozzáadják komponenseiket és funkcióikat a tulajdonságok olvasásához, és elkerüljék a különböző rendszerek használatát.

A konfiguráció megkezdése előtt meg kell tanulni néhány kifejezést az Active Directory-val kapcsolatban, mivel ezek a modell részét képezik, és ismeretük elengedhetetlen a helyes konfiguráció létrehozásához és a hibaelhárítás megértéséhez.

Forest

Az első tartományvezérlő létrehozásakor létre kell hozni az Forest nevet, amely egyben az első tartománynév is (pl. contoso.com). Az erdő neve egyedi, és nem szabad megváltoztatni, kivéve, ha egyszerű modellről van szó, és más szoftverek, például az Exchange Server nem változtatnak rajta. Egy erdő nem tud beszélni egy másik erdővel, hacsak nincs Trust; ez a módszer a különböző vállalatok közötti kapcsolat létrehozására szolgál, vagy amikor különböző infrastruktúrák között fúzió van. A Trust lehetővé teszi, hogy a rendszerek tartományokon átívelő információkat olvassanak és jogosultságokat adjanak ki anélkül, hogy az objektumokat kétszer hoznák létre.

Domain

A tartománynév mindennek a szíve. Az első tartományvezérlő létrehozásakor kiválasztja a tartománynevet, és ez a címke kerül hozzá az infrastruktúra minden erőforrásához. A tartománynév megváltoztatása támogatott, kivéve, ha olyan összetett modellről vagy alkalmazásról van szó, amely nem támogatja ezt a feladatot, mint például az Exchange Server. A kezelés megosztásához, vagy egy elkülönített logikai terület létrehozásához lehetőség van Child Domain Name (pl. it.contoso.com) létrehozására; minden altartománynak külön Domain Controllerrel kell rendelkeznie, és a kezelést rájuk delegálja a rendszer. Ebben az esetben automatikusan létrejön a bizalom a fő- és az altartomány között, és ez lehetővé teszi az információk területközi olvasását.

FSMO

A Flexible Single Master Operation az az 5 szerepkör, amelyben az egész AD forog. Amikor új tartományvezérlőt akarunk hozzáadni, vagy az időt szinkronizálni, vagy új elemeket létrehozni (pl. Csoportok vagy felhasználók), akkor ezen szerepkörök valamelyikét hívjuk működésbe. Alapértelmezés szerint az FSMO szerepek az első DC-ben jönnek létre, de feloszthatók két vagy három gépre (az infrastruktúrától függően). Az 5 szerepkör a következő:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Ha elveszítjük az egyik ilyen szerepkörrel rendelkező Domain Controller-t, egyes funkciók korlátozódhatnak. Például az elsődleges tartományvezérlő nélkül az infrastruktúra nem képes jelszófrissítéseket fogadni a számítógép és a felhasználói fiókok jelszavainak módosításakor. Az FSMO-szerepkörökről és az elhelyezés optimalizálásáról további információkat a Microsoft cikkében talál: FSMO elhelyezés és optimalizálás Active Directory tartományvezérlőkön.

Globális katalógus

A globális katalógus egy több tartományt tartalmazó katalógus, amely lehetővé teszi az objektumok gyorsabb keresését tartománynév nélkül. Segít megtalálni egy objektumot bármely tartományból a tartományvezérlőn tárolt részleges, csak olvasható másolatának felhasználásával. Mivel csak részleges információkat és az összes tartományból származó objektumok kereséséhez leggyakrabban használt attribútumkészletet használ, akár egy nagy erdőben is egyetlen globális katalógus-kiszolgáló egyetlen adatbázisával reprezentálható.

A globális katalógust az AD DS replikációs rendszere hozza létre és tartja karban. A globális katalógusba másolt előre definiált attribútumokat részleges attribútumkészletnek nevezzük. A felhasználók hozzáadhatják vagy törölhetik a globális katalógusban tárolt attribútumokat, és így módosíthatják az adatbázis sémáját. A legjobb gyakorlat az, ha a GC-t az infrastruktúra minden egyes tartományvezérlőjében hozzáadjuk, de a legtöbb esetben jobb, ha ezt elkerüljük.

DNS

A tartománynévrendszer a tartománynevek fáját tartalmazza. A DNS tartományneveket rendel ki, és a neveket IP-címekhez rendeli hozzá azáltal, hogy minden tartományhoz kijelöl egy hiteles névkiszolgálót. Ezek a kiszolgálók felelősek az egyes tartományokért, és kijelölhetik a hiteles névkiszolgálókat az altartományokhoz. DNS nélkül az egész Active Directory nem működik, és egy rossz konfigurációs rekord blokkolhatja a kiszolgálók kommunikációját. Az ügyfél oldaláról a DNS-feloldó felelős a lekérdezések kezdeményezéséért és sorrendjéért, amelyek a keresett erőforrások teljes feloldásához vezetnek. Ezek a lekérdezések rekurzív vagy nem rekurzív jellegűek.

A hibatűrés növelése érdekében minden tartományvezérlőn engedélyezni kell a DNS-szerepet. Ha probléma van a feloldással, ellenőrizni kell a naplókat, hogy megértsük, hogy a tartományvezérlők közötti replika megfelelően működik-e.

Az Active Directory infrastruktúra létrehozása

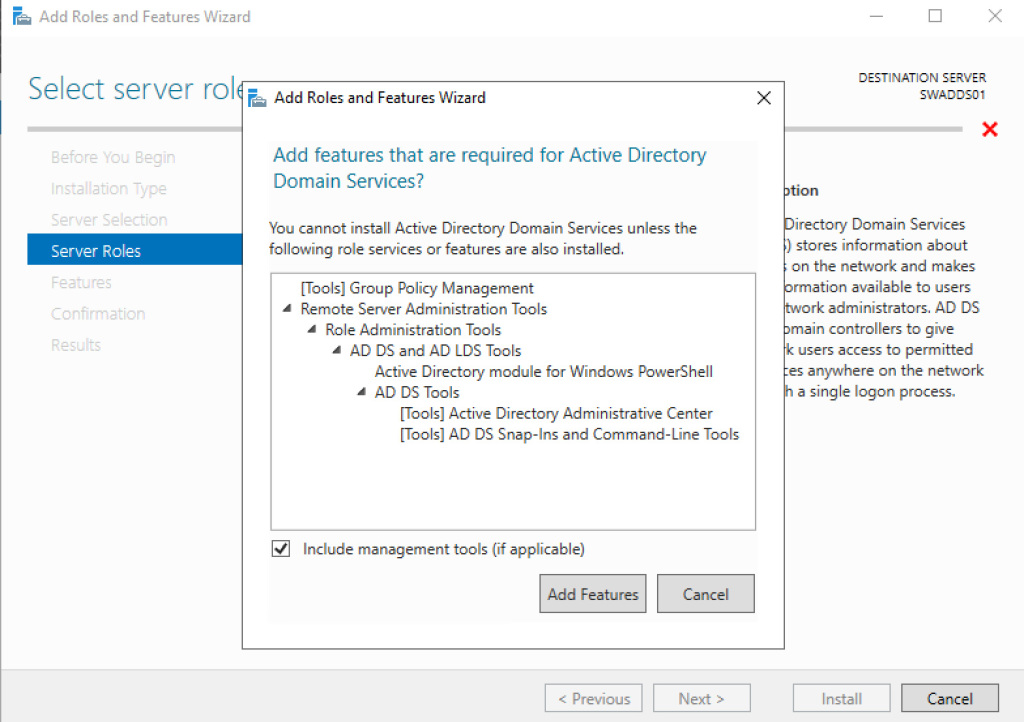

Az AD infrastruktúra létrehozása nagyon egyszerű, mert van egy nagy varázsló. Az első lépés az Active Directory tartományi szolgáltatások és a DNS-kiszolgáló nevű szerepkörök hozzáadása – 1. ábra.

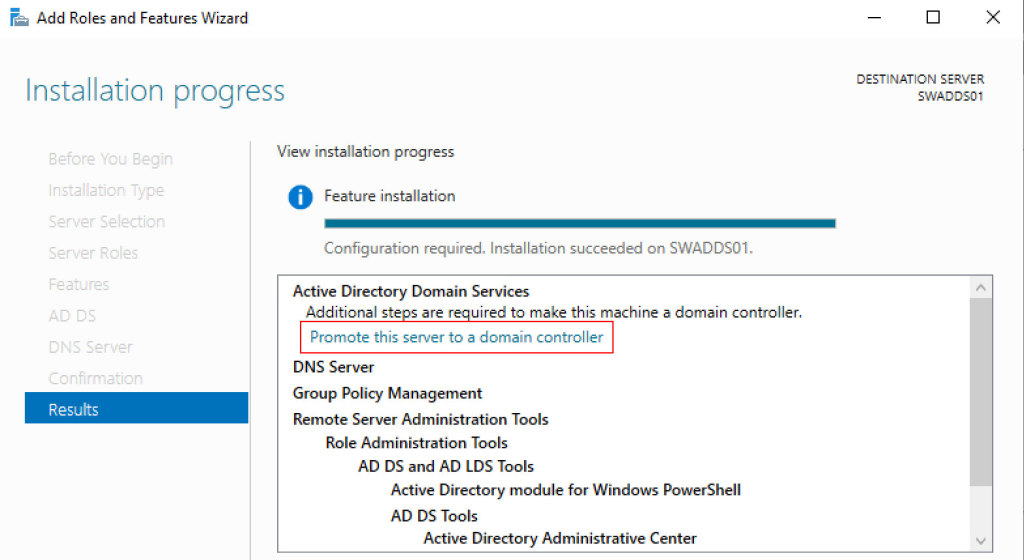

A telepítés befejeztével a kiszolgálót tartományvezérlővé léptethetjük elő – 2. ábra.

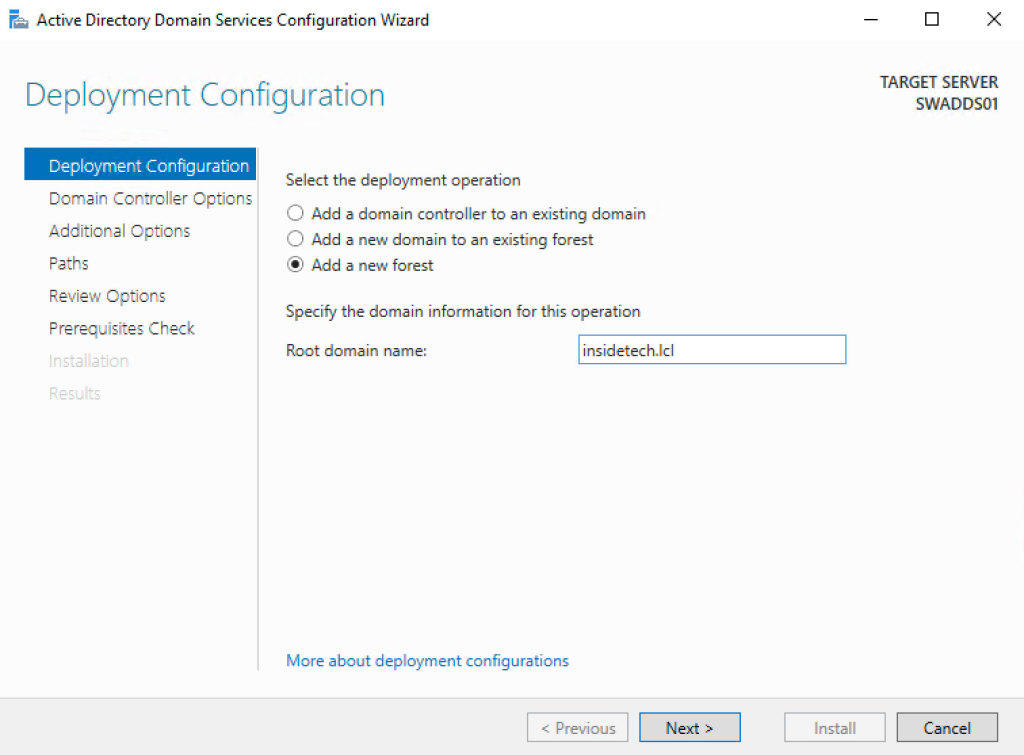

A Windows Server 2012 óta a régi dcpromo.exe elavult, mert új konfigurációs varázsló van. Válasszuk az Új erdő hozzáadása lehetőséget – 3. ábra -, és adjuk meg a gyökértartomány nevét.

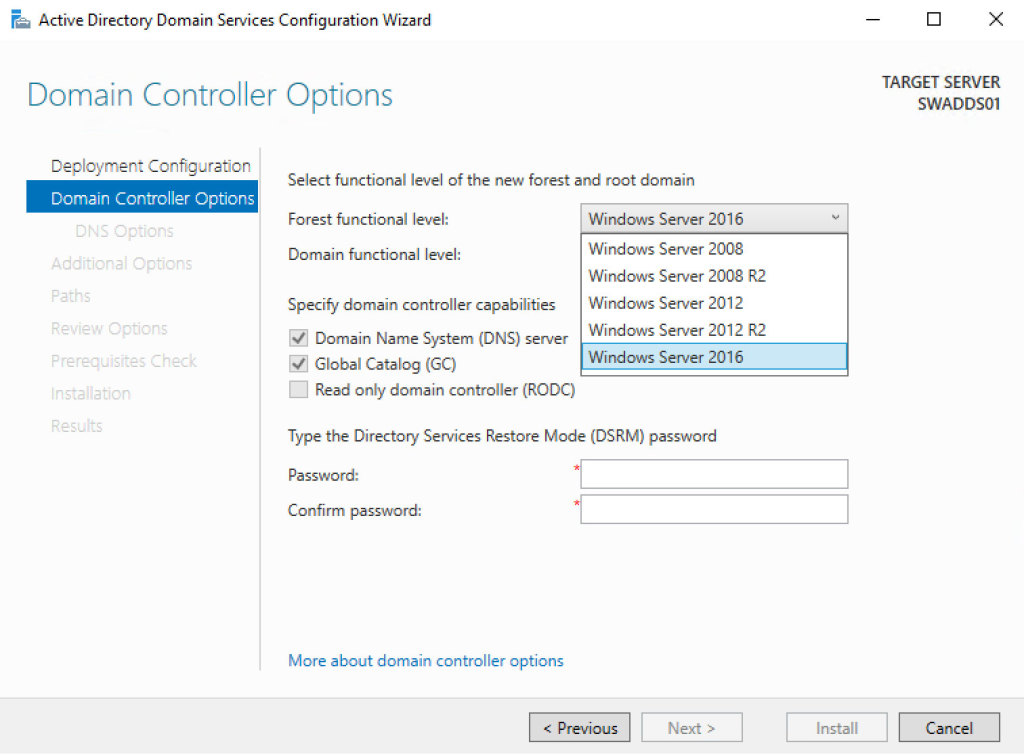

A második lépés az erdő/tartomány működési szintjének kiválasztása; ez nagyon fontos, mert a telepítés után nem lehet visszaminősíteni, de lehet emelni. A minimális szintnek a Windows Server 2012-nek kell lennie, mivel a Windows Server 2008 és 2008 R2 közel áll az End-of-Life-hoz; ne felejtsük el, hogy egyes alkalmazásokhoz, például az Exchange Server 2019-hez legalább Windows Server 2012 R2 szint szükséges. A szint emelése egyébként nem probléma, éles üzemmódban támogatott, de meg kell tervezni, ha az infrastruktúra összetett. A frissítési sorrend mindig ugyanaz: Forest, majd később a Domain.

Amint a 4. ábrán látható, az első Domain Controllerben engedélyezve kell lennie a Global Catalog és a DNS szerepkörnek. Adjuk meg a Directory Services Restore Mode jelszót, majd kattintsunk a tovább gombra.

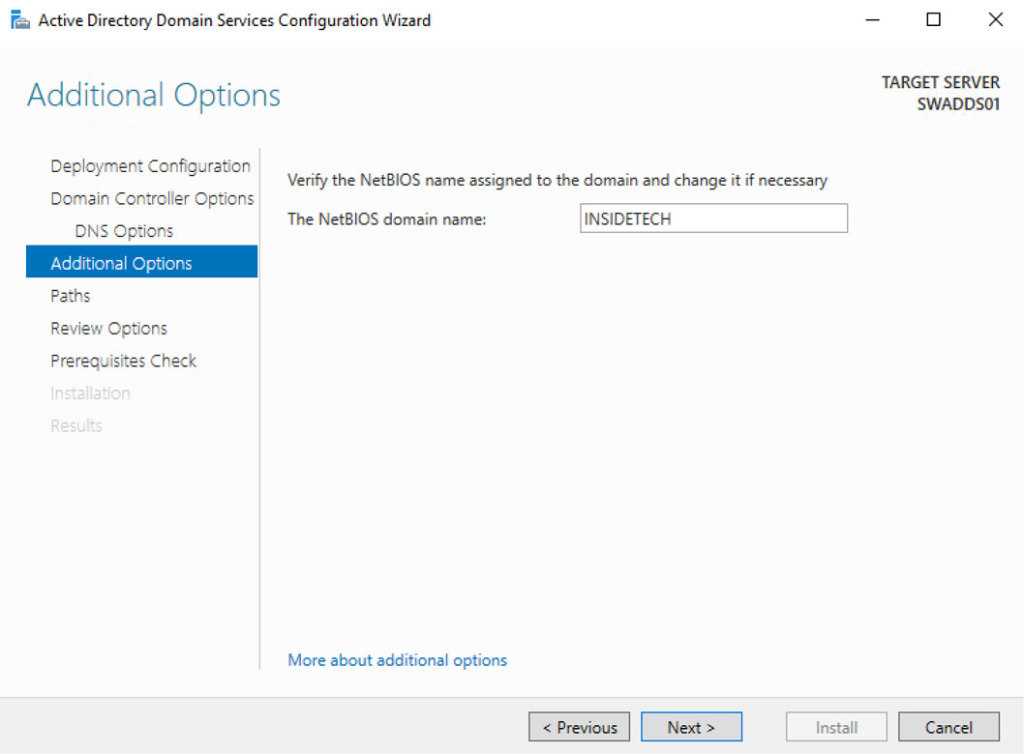

A varázsló a NETBIOS névvel folytatódik, amelynek a tartomány nevével azonosnak kell lennie, vagy ha a tartomány neve túl hosszú, akkor egy rövid változatnak.

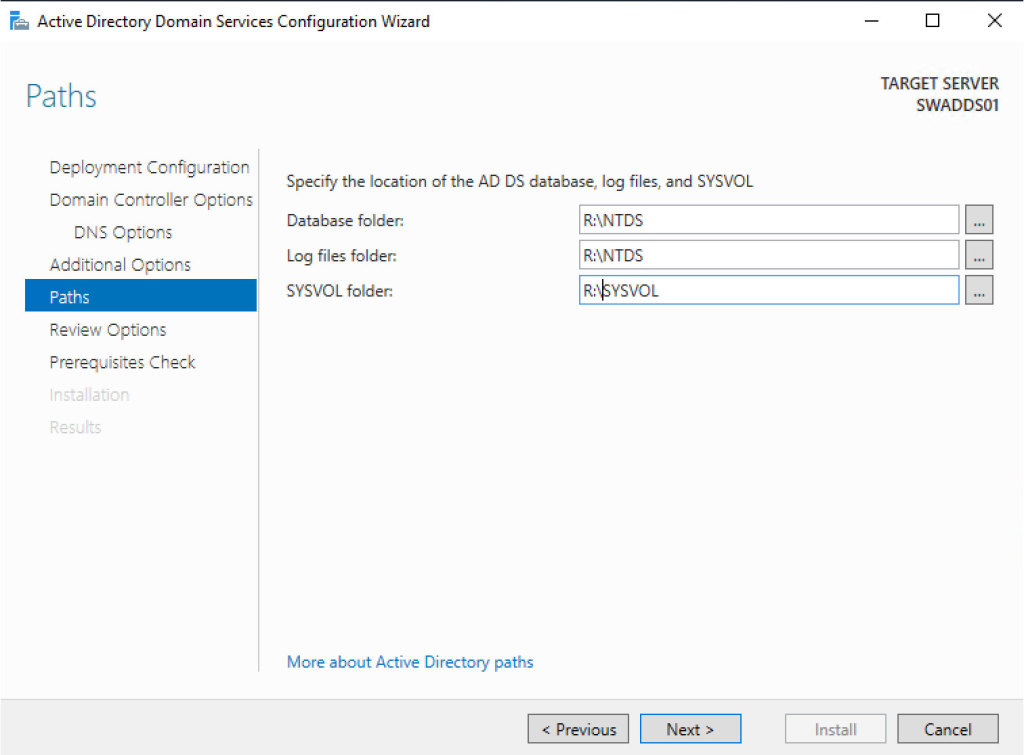

A Path nagyon fontos a DC létrehozásakor, mert tökéletesen kell konfigurálni. Ha virtuális gépet használsz, jobb lehet, ha egy másik (fix méretű) lemezt konfigurálsz, amelynek mérete legalább 5 GB (a méret attól függ, hogy mekkora az infrastruktúra). Formázza a kötetet NTFS-ként, és rendeljen hozzá betűt; ne feledje, hogy a ReFS nem támogatott. Ha vírusirtót tervez telepíteni, konfigurálja a mappák kizárását, hogy elkerülje az adatbázisok sérülését. AzADDS konfigurációs varázslóban válassza ki az új elérési utat, és folytassa.

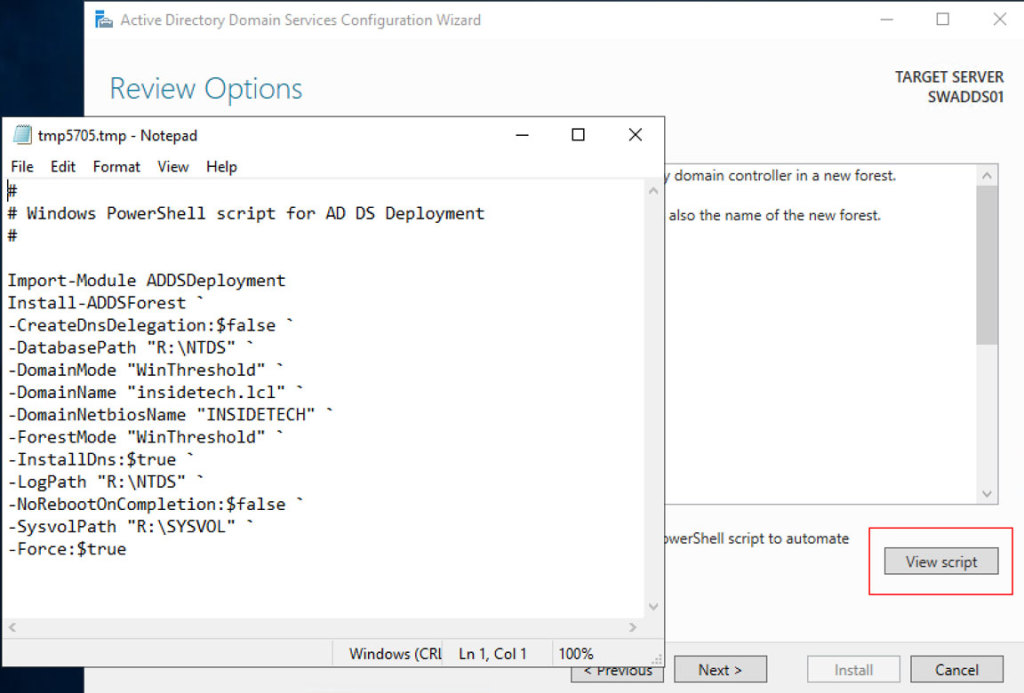

A “Review Options” fül mutatja az előző lépések összegzését, és lehetőséget ad az esetleges hibák kijavítására, de lehetővé teszi a PowerShell szkript létrehozását is, ha a GUI helyett parancssort szeretnénk használni.

A “Előfeltételek ellenőrzése” ellenőrzi, hogy van-e olyan probléma, amely blokkolhatja a konfigurációt. Ha az első tartományvezérlőt hozza létre, az összes hiba kihagyható. Kattintson a Telepítés gombra az eljárás elindításához; a végrehajtási idő az infrastruktúra és a bonyolultsági modell szerint változhat. Az újraindítás után a gép készen áll a tartományvezérlőként való használatra.

Best Practice

Az Active Directory infrastruktúra kiépítésének tervezésekor jó, ha ismerünk néhány trükköt a biztonsági és konfigurációs problémák elkerülése érdekében:

Domain Admin elnevezése – Az első felhasználó, akit egy támadás elindításához használunk, az adminisztrátor, ezért az első lépés az alapértelmezett domain admin név módosítása; használjunk a szabványoktól teljesen eltérő elnevezést, például AdminContosoAD.

Súlyos jelszó a Domain Admin számára – Biztonság, biztonság, biztonság! A Domain Adminnak erős jelszóval kell rendelkeznie, és a hitelesítő adatokat le kell foglalni.

Dedikált hitelesítő adatok az IT számára – Az egyik első szabály az alapértelmezett hitelesítő adatok elkülönítése a menedzsmenttől, hogy külső támadás esetén elkerüljük a biztonsági eszkalációt.

A megfelelő jogosultságok hozzárendelése – Ha több adminisztrátor van az infrastruktúrában, alapvető fontosságú, hogy minden felhasználónak megfelelő jogosultságot és hitelesítő adatokat rendeljen. Senki sem lehet tartományi adminok felett, hogy elkerüljük az AD-séma megváltoztatásának vagy az erdőmodell módosításának lehetőségét.

GPO konfigurálása – A csoportházirendek konfigurálása felhasználók és számítógépek szerint, ez lehetővé teszi a tökéletes granularitást. Ne feledje, hogy kerülje a túl sok GPO-t, de azt sem, hogy sok beállítást egyetlen GPO-ban konszolidáljon. Ne használja a Default Domain Policy GPO-t!

Szigorú jelszó a felhasználóknak – Nem csak a tartományi rendszergazdának, minden felhasználónak be kell tartania a jelszó összetettségére vonatkozó követelményeket. Ha Windows 10-et használ, az egyik ötlet a Windows Hello for Business beállítása a hitelesítési módszer egyszerűsítésére, a biztonság csökkentése nélkül.

Enable Recycle Bin – A Recycle Bin a Windows Server 2008 R2-ben került bevezetésre, és tökéletes módja annak, hogy egy elemet néhány másodperc alatt visszaállítsunk anélkül, hogy az AD Restore-t kellene futtatnunk.

Mindenképpen legalább két tartományvezérlő – Nem mindegy, hogy az infrastruktúrája nem vállalati, a kritikus hibák megelőzése érdekében két tartományvezérlővel kell rendelkeznie.

Távolítsa el az elavult elemeket – Ne felejtse el megtisztítani az infrastruktúráját azoktól a felhasználóktól és számítógépektől, amelyek már nincsenek jelen, vagy amelyekre már nincs szükség. Ezzel elkerülhetők a problémák vagy a biztonsági problémák.

A tartományvezérlő nem számítógép – Ne telepítsen semmit a tartományvezérlő belsejébe! Se szoftvert, se harmadik féltől származó alkalmazásokat, se szerepköröket, semmit! A DC-nek tisztának kell lennie!

Naming Convention Rule – Az infrastruktúra, a felhasználók, ügyfelek, kiszolgálók, eszközök és erőforrások (csoportok, megosztások, stb.) felépítése előtt határozzon meg egy elnevezési konvenciót. Ez segít az egyszerű kezelésben és a skálázhatóságban.

Patch Your DC-k – A támadók gyorsan kihasználják az ismert sebezhetőségeket, ez azt jelenti, hogy mindig frissíteni kell a gépet. Tervezze meg a megfelelő ütemezési időt a Windows frissítések telepítésére.

Auditálás – Telepítsen egy auditálási megoldást, hogy tudja, ki végez változtatásokat. Ez nem a GDPR követelménye, hanem a biztonsági problémák megelőzésének egyik módja.

Best Practice Virtual Machine

Egy pár szabályt érdemes szem előtt tartani, amikor virtuális gépben épít egy tartományvezérlőt:

Támogatott a virtualizált DC – A Windows Server 2012-től kezdve, amikor egy új funkció, a VM Generation-ID hozzáadásával támogatott a tartományvezérlő virtuális gépként való telepítése. Fizikai DC-t kell használni? Az infrastruktúrától függ, de a vállalatok többségénél a válasz nem. Ami fontos, hogy a Start Action-t úgy kell beállítani, hogy Always Start in 0 seconds.

Do Not Checkpoint Virtualized – Checkpoint for DC most már támogatott, de jobb lenne elkerülni ezt a műveletet.

Disable Time Synchronization – A Domain Controllerek elvárják, hogy a helyi időhierarchia tetején legyenek, és a Host Time Synchronization Service elhagyása azt okozza, hogy felülírja a Windows Time szolgáltatáshoz beállított bármely más forrást, és ez problémákat okozhat.

Ne helyezze a tartományvezérlőket mentett állapotba – Amikor egy virtuális gép mentett állapotból folytatódik, vagy visszaáll egy ellenőrzési pontra, az egyetlen dolog, ami garantáltan rögzíti az óráját, az az Időszinkronizáló szolgáltatás. De, mint a fentiekből tudja, ezt nem engedélyezheti a virtualizált tartományvezérlőkön. Ha az órája túlságosan eltolódik, lehet, hogy soha nem javítja magát automatikusan.

Ne konvertáld a tartományvezérlőt – Nem számít, hogy fizikai vagy virtuális DC-d van, a konvertálás rossz és nem támogatott. Ha VMware-ről Hyper-V-re akarunk áttérni, a tartományvezérlőt nulláról kell újratelepíteni; ugyanez a helyzet, ha fizikai DC-nk van.

Upgrade in Place – A konverzióhoz hasonlóan a upgrade in place sem támogatott, tehát ha a Windows Server új verzióját szeretnénk telepíteni, tervezzük egy új gép telepítését, hozzáadjuk az AD Foresthez, áthelyezzük az FSMO szerepeket és lefokozzuk a legrégebbi tartományvezérlőt. Nincs más megoldás!

Replika – A replikát az esetek többségében nem szabad használni. Ha van egy távoli katasztrófa helyreállítási telephelye, sokkal jobb lehet egy másik tartományvezérlő konfigurálása és az AD Replica rendszer használata, mert jobb.

Figyelem

Most már minden információ megvan ahhoz, hogy az Active Directory-t a legfontosabb legjobb gyakorlatokkal konfigurálja, hogy nagyszerű infrastruktúrát hozzon létre és elkerülje a biztonsági problémákat. Szokás szerint mindenféle tevékenység megkezdése előtt olvassa el a dokumentációt.

(spanyol, portugál (Brazília))