Active Directory to główny trzon infrastruktury IT każdej firmy na świecie i pierwsza warstwa do budowania bezpieczeństwa, zgodności, automatyzacji dla użytkowników i komputerów. Aby stworzyć odpowiednią infrastrukturę, nie trzeba być czarodziejem, ale warto znać kilka małych sztuczek, aby uniknąć problemów z konfiguracją i bezpieczeństwem.

Czym jest Active Directory?

Active Directory powstało ponad 18 lat temu wraz z Windows 2000 Server, aby skonsolidować model wprowadzony w Windows NT4. Ideą AD jest posiadanie bazy danych zawierającej wszystkie informacje o użytkownikach, grupach, komputerach i innych elementach w celu uproszczenia dostępu do zasobów. Podobnie jak w przypadku bazy danych, aplikacje i role Windows są w stanie odczytać właściwości, uprawnienia i wiele innych szczegółów.

Ważną cechą Active Directory jest możliwość rozszerzenia schematu w celu dodania nowych kolumn, właściwości i wartości. Niektóre aplikacje, takie jak Exchange Server, używają Active Directory, aby dodać swoje komponenty i funkcje do odczytu właściwości i uniknąć konieczności korzystania z różnych systemów.

Przed rozpoczęciem konfiguracji, konieczne jest poznanie kilku terminów w odniesieniu do Active Directory, ponieważ są one częścią modelu, a ich znajomość jest krytyczna, aby stworzyć właściwą konfigurację i zrozumieć, jak rozwiązywać problemy.

Las

Gdy tworzysz pierwszy kontroler domeny, konieczne jest utworzenie nazwy lasu, która jest również pierwszą nazwą domeny (np. contoso.com). Nazwa lasu jest unikalna i nie powinna być zmieniana, chyba że jest to prosty model i nie ma żadnych zmian dokonanych przez inne oprogramowanie, takie jak Exchange Server. Jeden las nie może rozmawiać z innym lasem, chyba że istnieje Trust; jest to metoda tworzenia połączeń pomiędzy różnymi firmami lub gdy dochodzi do fuzji pomiędzy różnymi infrastrukturami. Trust pozwala systemom odczytywać informacje w różnych domenach i przypisywać uprawnienia bez dwukrotnego tworzenia obiektów.

Domena

Nazwa domeny jest sercem wszystkiego. Kiedy budujesz pierwszy kontroler domeny, wybierasz nazwę domeny i ta etykieta zostanie dodana do każdego zasobu Twojej infrastruktury. Zmiana nazwy domeny jest obsługiwana, chyba że mamy do czynienia ze złożonym modelem lub aplikacją, która nie obsługuje tego zadania, jak np. Exchange Server. Aby rozdzielić zarządzanie lub stworzyć oddzielny obszar logiczny, istnieje możliwość stworzenia domeny podrzędnej (Child Domain Name) (np. it.contoso.com); każda domena podrzędna musi posiadać oddzielny kontroler domeny i zarządzanie jest delegowane do nich. W tym przypadku zaufanie pomiędzy główną i podrzędną domeną jest tworzone automatycznie, a to pozwala na odczytywanie informacji pomiędzy obszarami.

FSMO

Flexible Single Master Operation to 5 ról, w których obraca się cały AD. Kiedy chcesz dodać nowy kontroler domeny, zsynchronizować czas lub utworzyć nowe elementy (np. grupy lub użytkowników), jedna z tych ról jest wywoływana w akcji. Domyślnie role FSMO są tworzone w pierwszym DC, ale mogą być podzielone na dwie lub trzy maszyny (zależy od Twojej infrastruktury). Te 5 ról to:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Jeśli stracisz kontroler domeny z jedną z tych ról, niektóre funkcje mogą być ograniczone. Na przykład bez głównego kontrolera domeny infrastruktura nie jest w stanie otrzymywać aktualizacji haseł podczas zmiany haseł dla komputerów i kont użytkowników. Więcej informacji na temat ról FSMO i sposobów optymalizacji ich rozmieszczenia można znaleźć w artykule firmy Microsoft: Umieszczanie i optymalizacja FSMO na kontrolerach domeny Active Directory.

Katalog globalny

Katalog globalny to katalog wielodomenowy, który umożliwia szybsze wyszukiwanie obiektów bez konieczności podawania nazwy domeny. Pomaga on w zlokalizowaniu obiektu z dowolnej domeny poprzez wykorzystanie jego częściowej, tylko do odczytu repliki przechowywanej w kontrolerze domeny. Ponieważ wykorzystuje on tylko częściowe informacje i zestaw atrybutów, które są najczęściej używane do wyszukiwania obiektów ze wszystkich domen, nawet w dużym lesie może być reprezentowany przez pojedynczą bazę danych serwera katalogu globalnego.

Katalog globalny jest tworzony i utrzymywany przez system replikacji AD DS. Predefiniowane atrybuty, które są kopiowane do katalogu globalnego, są znane jako Częściowy zestaw atrybutów. Użytkownicy mają prawo dodawać lub usuwać atrybuty przechowywane w katalogu globalnym, a tym samym zmieniać schemat bazy danych. Najlepszą praktyką jest dodanie GC w każdym kontrolerze domeny w twojej infrastrukturze, ale w większości przypadków lepiej tego uniknąć.

DNS

System nazw domen zawiera drzewo nazw domen. DNS przypisuje nazwy domen i mapuje nazwy na adresy IP poprzez wyznaczenie autorytatywnego serwera nazw dla każdej domeny. Serwery te są odpowiedzialne za poszczególne domeny i mogą przypisać autorytatywne serwery nazw do subdomen. Bez DNS nie działa całe Active Directory, a błędny rekord konfiguracyjny może zablokować komunikację z serwerami. Od strony klienta, DNS resolver jest odpowiedzialny za inicjowanie i sekwencjonowanie zapytań, które prowadzą do pełnego rozwiązania poszukiwanych zasobów. Zapytania te są albo rekursywne albo nierekursywne.

Każdy kontroler domeny powinien mieć włączoną Rolę DNS w celu zwiększenia odporności na awarie. Gdy istnieje problem z rozdzielczością, konieczne jest sprawdzenie logów, aby zrozumieć, czy replika między kontrolerami domeny działa prawidłowo.

Buduj infrastrukturę Active Directory

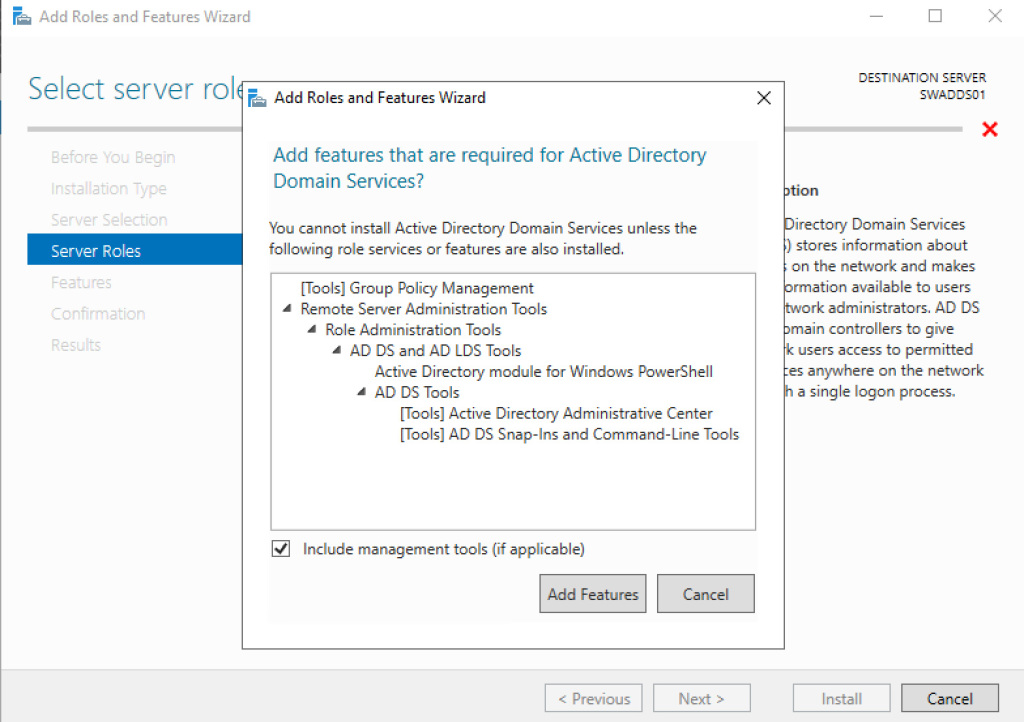

Tworzenie infrastruktury AD jest bardzo proste, ponieważ istnieje świetny kreator. Pierwszym krokiem jest dodanie ról o nazwach Active Directory Domain Services i DNS Server – rysunek 1.

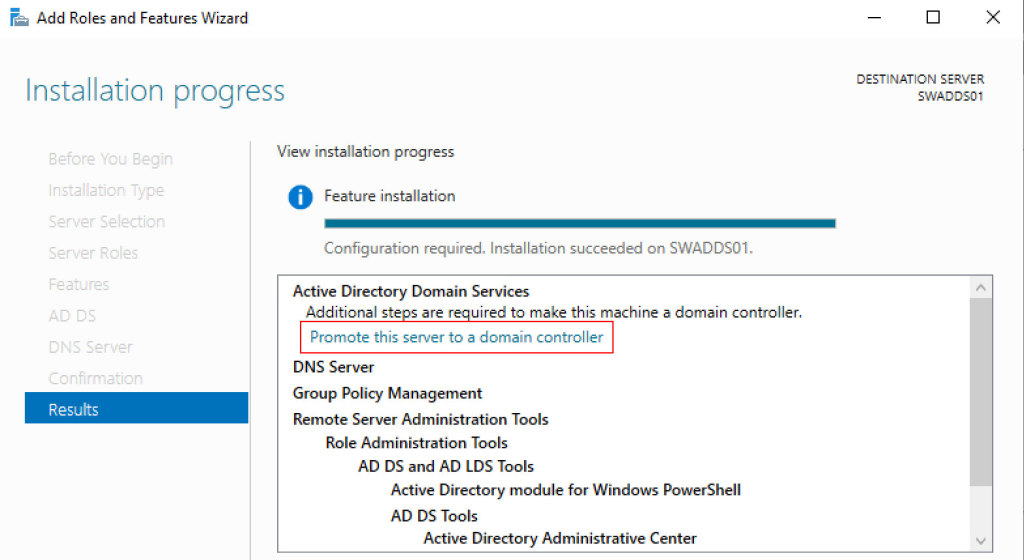

Po zakończeniu instalacji jesteśmy w stanie wypromować serwer na kontrolera domeny – rysunek 2.

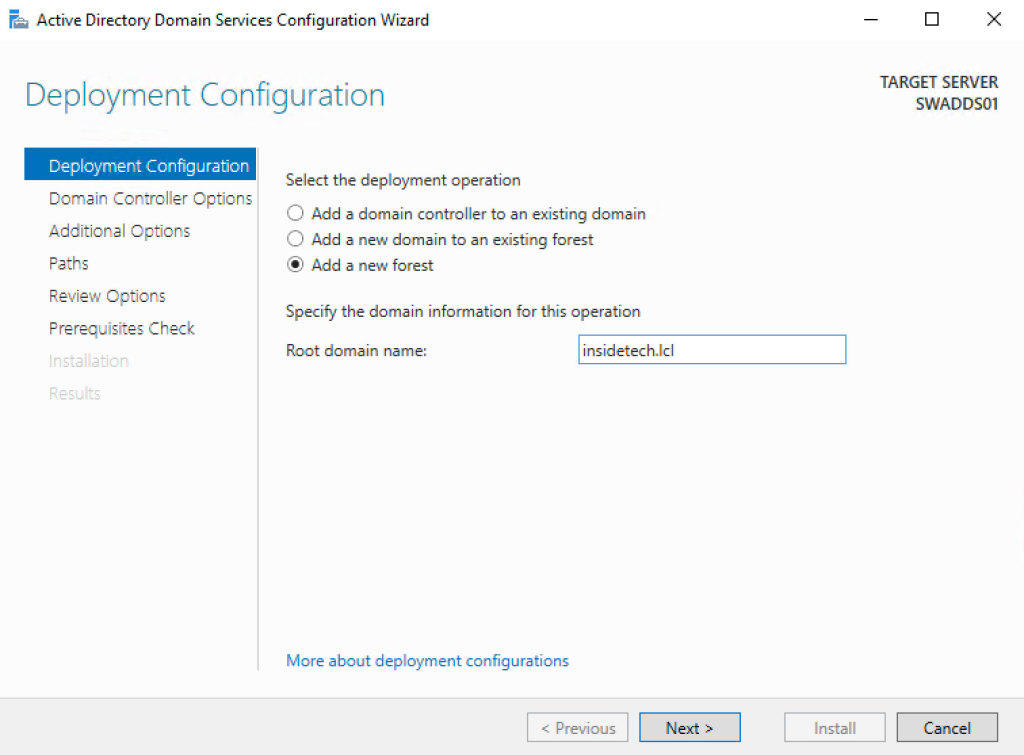

Od Windows Server 2012 stary dcpromo.exe został zdeprecjonowany, ponieważ pojawił się nowy kreator konfiguracji. Wybieramy Add a New Forest – rysunek 3 – i wpisujemy Root Domain Name.

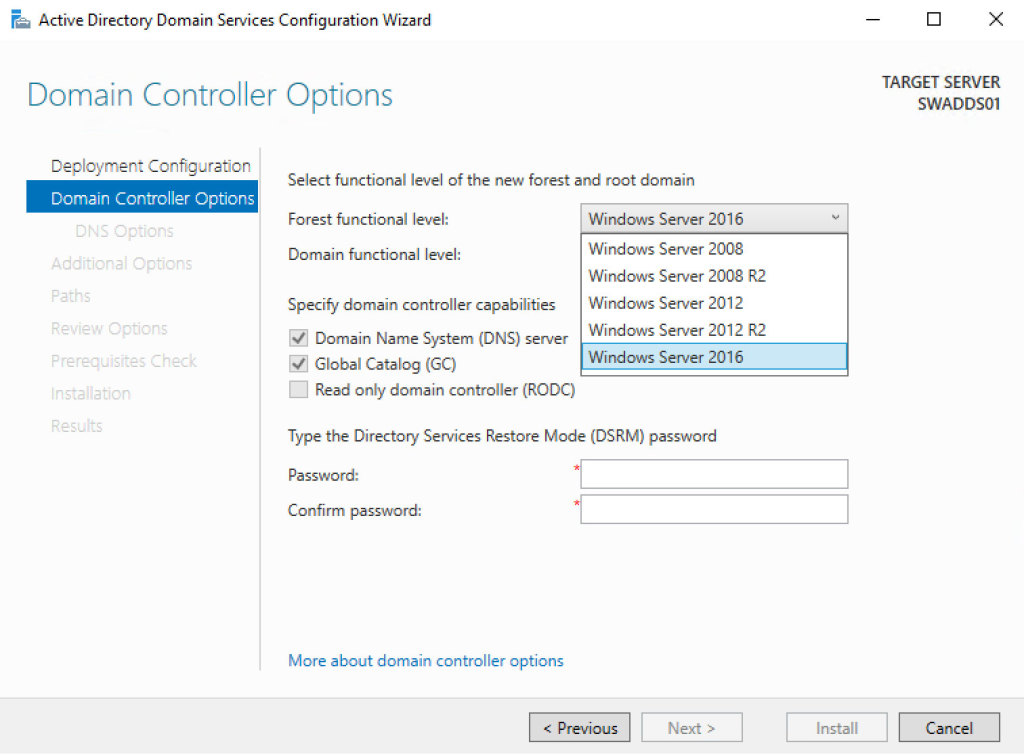

Drugi krok to wybór poziomu funkcjonalnego Forest/Domain; jest to bardzo ważne, ponieważ nie można go obniżyć po wdrożeniu, ale można go podnieść. Minimalnym poziomem powinien być Windows Server 2012, ponieważ Windows Server 2008 i 2008 R2 są bliskie End-of-Life; nie zapominajmy, że niektóre aplikacje, takie jak Exchange Server 2019, wymagają poziomu co najmniej Windows Server 2012 R2. Przy okazji, podniesienie poziomu nie jest problemem, jest wspierane w trybie live, ale musi być zaplanowane w przypadku, gdy wasza infrastruktura jest złożona. Kolejność aktualizacji jest zawsze taka sama: Forest, a później Domain.

Jak widać na rysunku 4, pierwszy kontroler domeny musi mieć włączoną rolę Global Catalog i DNS. Wpisujemy hasło trybu przywracania usług katalogowych i klikamy next.

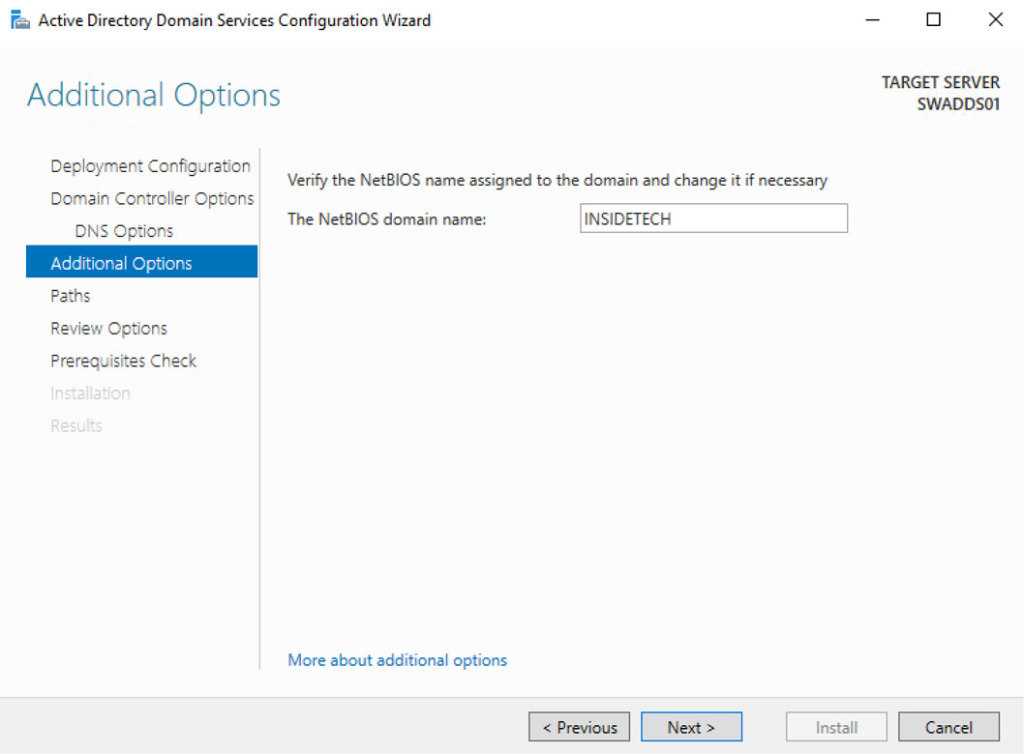

Kreator kontynuuje pracę z nazwą NETBIOS, która powinna być taka sama jak domeny lub, w przypadku gdy nazwa domeny jest zbyt długa, jej skrócona wersja.

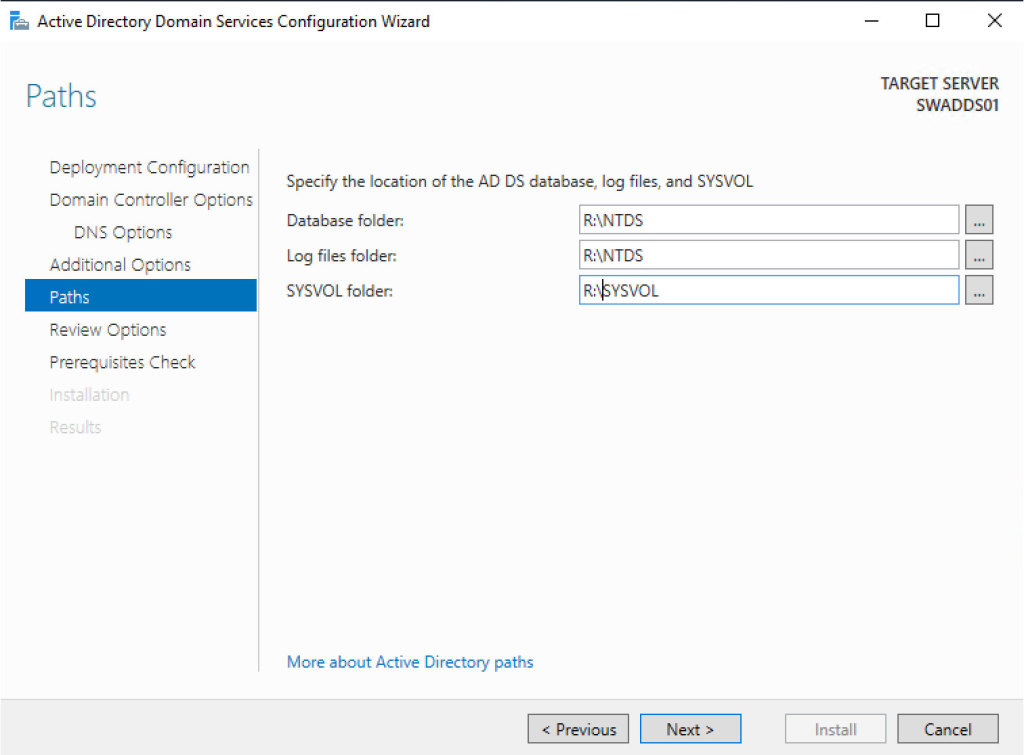

Ścieżka jest bardzo ważna podczas tworzenia DC, ponieważ musi być idealnie skonfigurowana. Jeśli używasz maszyny wirtualnej, może być lepiej skonfigurować inny dysk (stały rozmiar) o rozmiarze co najmniej 5 GB (rozmiar zależy od tego, jak duża jest infrastruktura). Sformatuj wolumin jako NTFS i nadaj mu literę; pamiętaj, że ReFS nie jest obsługiwany. Jeśli planujesz zainstalować program antywirusowy, skonfiguruj wykluczenie folderów, aby uniknąć uszkodzenia bazy danych. Int theADDS Configuration Wizard, wybierz nową ścieżkę i przejdź dalej.

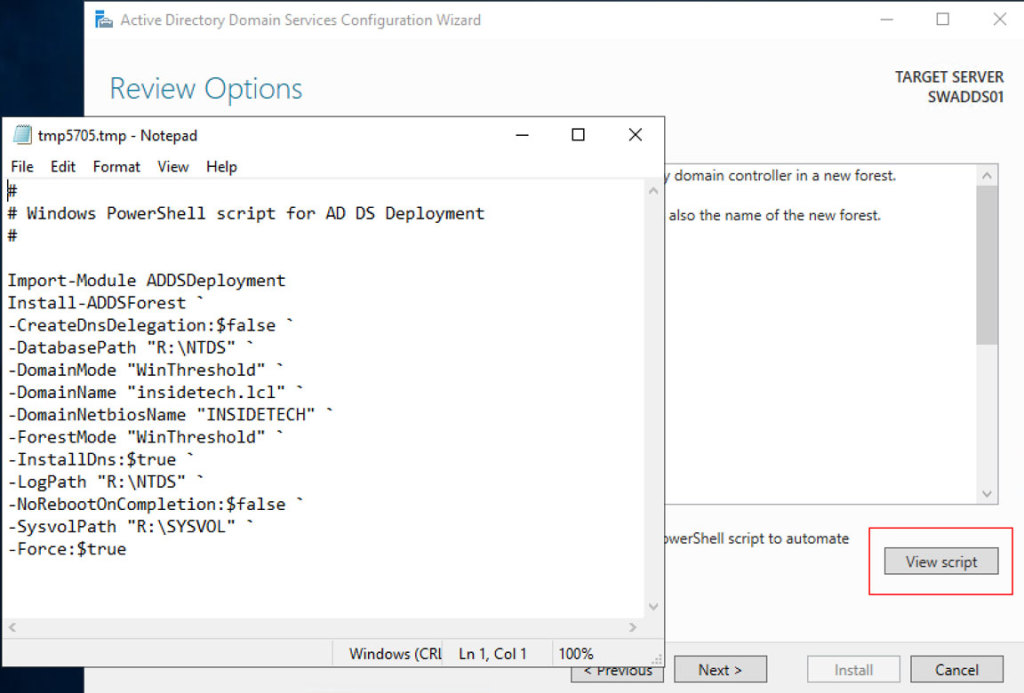

Zakładka „Review Options” pokazuje podsumowanie poprzednich kroków i daje nam możliwość naprawienia potencjalnych błędów, ale pozwala również na wygenerowanie skryptu PowerShell w przypadku, gdy chcemy użyć linii poleceń zamiast GUI.

Zakładka „Prerequisites Check” weryfikuje czy istnieje jakiś problem, który może zablokować konfigurację. Jeśli tworzysz pierwszy kontroler domeny, wszystkie błędy mogą zostać pominięte. Kliknij przycisk Install, aby rozpocząć procedurę; czas wykonania może się zmieniać w zależności od infrastruktury i modelu złożoności. Po ponownym uruchomieniu komputer będzie gotowy do pracy jako kontroler domeny.

Najlepsze praktyki

Gdy planujesz zbudować infrastrukturę Active Directory, dobrze jest znać kilka sztuczek, które pozwolą uniknąć problemów związanych z bezpieczeństwem i konfiguracją:

Nazwa Domain Admin – Pierwszym użytkownikiem wykorzystywanym do rozpoczęcia ataku jest administrator, dlatego pierwszym krokiem jest zmiana domyślnej nazwy administratora domeny; użyj nazewnictwa całkowicie odbiegającego od standardów, np. AdminContosoAD.

Silne hasło dla Administratora Domeny – Bezpieczeństwo, bezpieczeństwo, bezpieczeństwo! Administrator domeny musi mieć silne hasło, a dane uwierzytelniające muszą być zastrzeżone.

Dedykowane dane uwierzytelniające dla IT – Jedną z pierwszych zasad jest oddzielenie domyślnych danych uwierzytelniających od zarządzania w celu uniknięcia eskalacji bezpieczeństwa w przypadku ataku z zewnątrz.

Przydzielanie właściwych uprawnień – Jeśli masz wielu administratorów w swojej infrastrukturze, fundamentalne jest przydzielenie właściwych uprawnień i danych uwierzytelniających dla każdego użytkownika. Nikt nie powinien być ponad Domain Admins aby uniknąć możliwości zmiany schematu AD lub modyfikacji modelu lasu.

Konfiguracja GPO – Konfiguracja Group Policies przez użytkowników i komputery, pozwala to na doskonałą granularność. Pamiętaj, aby unikać zbyt wielu GPO, ale również konsolidować wiele ustawień w jednym GPO. Nie używaj Default Domain Policy GPO!

Strong Password for Users – Nie tylko dla Administratora Domeny, wszyscy użytkownicy muszą przestrzegać wymagań dotyczących złożoności haseł. Jeśli używasz Windows 10, jednym z pomysłów jest skonfigurowanie Windows Hello for Business, aby uprościć metodę uwierzytelniania, bez zmniejszania bezpieczeństwa.

Włącz Recycle Bin – Kosz został wprowadzony w Windows Server 2008 R2 i jest doskonałym sposobem na przywrócenie elementu w kilka sekund, bez konieczności uruchamiania AD Restore.

Przynajmniej dwa kontrolery domeny – Nie ma znaczenia, czy Twoja infrastruktura nie jest przedsiębiorstwem, powinieneś mieć dwa kontrolery domeny, aby zapobiec krytycznym awariom.

Usuń nieaktualne elementy – Nie zapomnij wyczyścić swojej infrastruktury z użytkowników i komputerów, na których nie są już obecne lub potrzebne. Ma to na celu uniknięcie problemów z bezpieczeństwem.

Kontroler domeny to nie komputer – Nie instaluj niczego wewnątrz kontrolera domeny! Żadnego oprogramowania, żadnych aplikacji firm trzecich, żadnych ról, nic! DC musi być czysty!

Naming Convention Rule – Zdefiniuj konwencję nazewnictwa przed zbudowaniem swojej infrastruktury, użytkowników, klientów, serwerów, urządzeń i zasobów (grupy, udziały, więcej). To pomoże Ci w prosty sposób zarządzać i skalowalność.

Patch Your DCs – Atakujący szybko wykorzystują znane luki w zabezpieczeniach, oznacza to, że musisz zawsze aktualizować swoją maszynę. Zaplanuj odpowiedni czas na zainstalowanie aktualizacji systemu Windows.

Audyt – Wdrożenie rozwiązania audytu, aby wiedzieć, kto dokonuje zmian. Nie jest to wymóg GDPR, ale jest to również sposób na zapobieganie problemom bezpieczeństwa.

Najlepsza praktyka maszyny wirtualnej

Jest kilka zasad, o których należy pamiętać, kiedy budujesz Kontroler Domeny w maszynie wirtualnej:

Wirtualizacja DC jest wspierana – Począwszy od Windows Server 2012, kiedy nowa funkcja zwana VM Generation-ID została dodana, jest wspierana instalacja Kontrolera Domeny jako maszyny wirtualnej. Czy powinien być używany fizyczny DC? Zależy od infrastruktury, ale dla większości firm odpowiedź brzmi nie. Co jest ważne, to skonfigurowanie Start Action jako Always Start in 0 seconds.

Do Not Checkpoint Virtualized – Punkty kontrolne dla DC są teraz obsługiwane, ale mogłoby być lepiej, aby uniknąć tej operacji.

Disable Time Synchronization – Kontrolery Domeny oczekują, że są na szczycie lokalnej hierarchii czasu i pozostawienie Host Time Synchronization Service powoduje, że nadpisuje każde inne źródło ustawione dla usługi Windows Time i to może powodować problemy.

Do Not Place Domain Controllers in Saved State – Kiedy maszyna wirtualna wznawia pracę z zapisanego stanu lub jest przywracana do punktu kontrolnego, jedyną rzeczą, która jest gwarantowana, aby naprawić jej zegar jest usługa synchronizacji czasu. Jednak, jak wiadomo, nie można jej włączyć na zwirtualizowanych kontrolerach domeny. Jeśli jego zegar przechyla się zbyt daleko, może nigdy nie naprawić się automatycznie.

Do Not Convert Domain Controller – To nie ma znaczenia, czy masz fizyczne lub wirtualne DC, konwersja jest złe i nie obsługiwane. Jeśli chcesz migrować z VMware do Hyper-V, Kontroler Domeny musi być ponownie zainstalowany od zera; to samo, jeśli masz fizyczny DC.

Upgrade in Place – Podobnie jak konwersja, upgrade in place nie jest obsługiwany, więc jeśli chcesz zainstalować nową wersję Windows Server, zaplanować wdrożenie nowej maszyny, dodać do AD Forest, przenieść role FSMO i zdegradować najstarszy Kontroler Domeny. Nie ma innego sposobu!

Replika – Replika nie powinna być używana w większości przypadków. Jeśli masz zdalną witrynę Disaster Recovery, może być znacznie lepiej skonfigurować inny kontroler domeny i użyć systemu AD Replica, ponieważ jest lepszy.

Rozważania

Teraz masz wszystkie informacje, aby skonfigurować Active Directory z najważniejszych najlepszych praktyk, aby stworzyć wspaniałą infrastrukturę i uniknąć problemów bezpieczeństwa. Jak zwykle, przeczytaj dokumentację przed rozpoczęciem jakichkolwiek działań.

(hiszpański, portugalski (Brazylia))

.