Há um nível constante de ataques e verificações de portas em servidores Linux o tempo todo, enquanto um firewall devidamente configurado e atualizações regulares do sistema de segurança adicionam uma camada extra para manter o sistema seguro, mas você também deve observar frequentemente se alguém entrou. Isto também ajudará a garantir que seu servidor permaneça livre de qualquer programa que vise interromper seu funcionamento normal.

As ferramentas apresentadas neste artigo são criadas para estas varreduras de segurança e são capazes de identificar Vírus, Malwares, Rootkits e Comportamentos Maliciosos. Você pode usar estas ferramentas para fazer verificações de sistema regularmente, por exemplo, todas as noites e relatórios de e-mail para o seu endereço de e-mail.

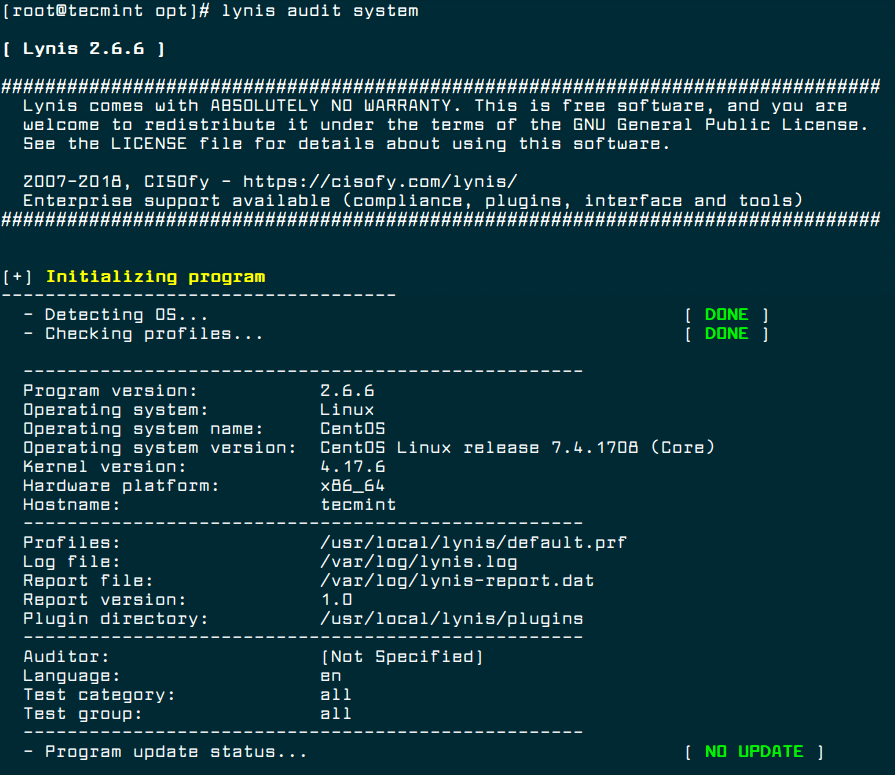

Lynis – Security Auditing and Rootkit Scanner

Lynis é uma ferramenta gratuita, de código aberto, poderosa e popular de auditoria e verificação de segurança para sistemas operacionais Unix/Linux como Unix/Linux. É uma ferramenta de verificação de malware e detecção de vulnerabilidades que verifica os sistemas em busca de informações e problemas de segurança, integridade de arquivos, erros de configuração; executa auditoria de firewall, verifica softwares instalados, permissões de arquivos/diretórios e muito mais.

Importante, não executa automaticamente qualquer endurecimento do sistema, no entanto, ele simplesmente oferece sugestões que permitem que você endureça seu servidor.

Nós instalaremos a última versão do Lynis (ou seja, 2.6.6) a partir dos fontes, usando os seguintes comandos.

# cd /opt/# wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz# tar xvzf lynis-2.6.6.tar.gz# mv lynis /usr/local/# ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Agora você pode executar o scan do seu sistema com o comando abaixo.

# lynis audit system

Para fazer correr o Lynis automaticamente todas as noites, adicione a seguinte entrada cron, que irá correr às 3 da manhã à noite e envie relatórios para o seu endereço de e-mail.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server"

Chkrootkit – A Linux Rootkit Scanners

Chkrootkit é também outro detector de rootkit livre e de código aberto que verifica localmente por sinais de um rootkit em um sistema do tipo Unix. Ele ajuda a detectar falhas de segurança ocultas. O pacote chkrootkit consiste de um script shell que verifica os binários do sistema para modificação do rootkit e um número de programas que verificam vários problemas de segurança.

A ferramenta chkrootkit pode ser instalada usando o seguinte comando em sistemas baseados em Debian.

$ sudo apt install chkrootkit

Em sistemas baseados em CentOS, você precisa instalá-lo a partir dos fontes usando os seguintes comandos.

# yum update# yum install wget gcc-c++ glibc-static# wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz# tar –xzf chkrootkit.tar.gz# mkdir /usr/local/chkrootkit# mv chkrootkit-0.52/* /usr/local/chkrootkit# cd /usr/local/chkrootkit# make sense

Para verificar seu servidor com o Chkrootkit execute o seguinte comando.

$ sudo chkrootkit OR# /usr/local/chkrootkit/chkrootkit

Em execução, ele irá começar a verificar seu sistema por Malwares e Rootkits conhecidos e após o processo estar terminado, você pode ver o resumo do relatório.

Para fazer executar o Chkrootkit automaticamente a cada noite, adicione a seguinte entrada cron, que será executada às 3 da manhã à noite e envie relatórios para o seu endereço de email.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server"

Rkhunter – A Linux Rootkit Scanners

RKH (RootKit Hunter) é uma ferramenta livre, de código aberto, poderosa, simples de usar e bem conhecida para escanear backdoors, rootkits e exploits locais em sistemas compatíveis com POSIX, como o Linux. Como o nome implica, é um caçador de rootkits, ferramenta de monitoramento e análise de segurança que inspeciona completamente um sistema para detectar falhas ocultas de segurança.

A ferramenta rkhunter pode ser instalada usando o seguinte comando em sistemas baseados no Ubuntu e CentOS.

$ sudo apt install rkhunter# yum install epel-release# yum install rkhunter

Para verificar seu servidor com o rkhunter execute o seguinte comando.

# rkhunter -c

Para fazer executar o rkhunter automaticamente todas as noites, adicione a seguinte entrada cron, que será executada às 3h da noite e envie relatórios para o seu endereço de email.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server"

ClamAV – Antivirus Software Toolkit

ClamAV é um mecanismo antivírus de código aberto, versátil, popular e multiplataforma para detectar vírus, malware, trojans e outros programas maliciosos em um computador. É um dos melhores programas antivírus gratuitos para Linux e o padrão de código aberto para software de verificação de gateway de correio que suporta quase todos os formatos de arquivo de correio.

Suporta atualizações de banco de dados de vírus em todos os sistemas e verificação no acesso apenas no Linux. Além disso, ele pode verificar dentro de arquivos e arquivos compactados e suporta formatos como Zip, Tar, 7Zip, Rar entre outros e mais outras características.

O ClamAV pode ser instalado usando o seguinte comando em sistemas baseados em Debian.

$ sudo apt-get install clamav

A ClamAV pode ser instalada usando o seguinte comando em sistemas baseados em CentOS.

# yum -y update# yum -y install clamav

Once instalado, você pode atualizar as assinaturas e verificar um diretório com os seguintes comandos.

# freshclam# clamscan -r -i DIRECTORY

Onde DIRECTORY é o local a ser verificado. As opções -r, significa verificar recursivamente e o -i significa mostrar apenas arquivos infectados.

LMD – Linux Malware Detect

LMD (Linux Malware Detect) é um verificador de malware de código aberto, poderoso e com todos os recursos para Linux especificamente projetado e direcionado a ambientes hospedados compartilhados, mas pode ser usado para detectar ameaças em qualquer sistema Linux. Ele pode ser integrado com o mecanismo de verificação ClamAV para melhor desempenho.

Provê um sistema completo de relatórios para visualizar os resultados das verificações atuais e anteriores, suporta relatórios de alerta por e-mail após cada execução de verificação e muitos outros recursos úteis.

Para instalação e uso do LMD, leia nosso artigo Como instalar e usar o Linux Malware Detect (LMD) com o ClamAV como mecanismo antivírus.