Active Directory é o principal núcleo da infra-estrutura de TI de cada empresa no mundo e a primeira camada a construir segurança, conformidade, automação para usuários e computadores. Para criar a infraestrutura correta, não é necessário ser um assistente, mas é importante conhecer alguns pequenos truques para evitar problemas de configuração e segurança.

O que é Active Directory?

Active Directory foi criado há mais de 18 anos com o Windows 2000 Server para consolidar um modelo introduzido no Windows NT4. A idéia do AD é ter uma base de dados com todas as informações sobre usuários, grupos, computadores e outros itens para simplificar o acesso aos recursos. Como uma base de dados, as aplicações e as funções do Windows são capazes de ler as propriedades, a permissão e muitos outros detalhes.

Uma característica importante do Active Directory é a possibilidade de estender o esquema para adicionar novas colunas, propriedades e valores. Algumas aplicações, como o Exchange Server, usam o Active Directory para adicionar seus componentes e funcionalidades para ler propriedades e evitar a necessidade de usar sistemas diferentes.

Antes de começar com a configuração, é necessário aprender alguns termos em relação ao Active Directory, pois estes fazem parte do modelo, e conhecê-los é fundamental para criar a configuração correta e entender como solucionar problemas.

Forest

Quando você cria o primeiro Controlador de Domínio, é necessário criar o nome Forest que também é o primeiro Nome de Domínio (ex. contoso.com). O nome da floresta é único e não deve ser alterado, a menos que haja um modelo simples e não haja nenhuma alteração feita por outro software como o Exchange Server. Uma floresta não pode falar com outra floresta a menos que haja um Trust; este é o método para fazer uma conexão entre diferentes empresas ou quando há uma fusão entre diferentes infra-estruturas. O Trust permite aos sistemas ler informação entre domínios e atribuir permissões sem criar os objectos duas vezes.

Domínio

O nome de domínio é o coração de tudo. Ao construir o primeiro Controlador de Domínio, você escolhe o nome do domínio e essa etiqueta será adicionada a todos os recursos da sua infra-estrutura. A alteração do nome de domínio é suportada, a menos que haja um modelo complexo ou uma aplicação que não suporte essa tarefa, como o Exchange Server. Para dividir a gestão, ou criar uma área lógica separada, existe a possibilidade de criar um Nome de Domínio Infantil (ex. it.contoso.com); cada sub domínio precisa de ter um Controlador de Domínio separado e a gestão é delegada a eles. Neste caso, a confiança entre domínio principal e sub domínio é criada automaticamente e isso permite ler informações entre as áreas.

FSMO

A operação Flexible Single Master Operation são as 5 funções onde gira todo o AD. Quando você deseja adicionar um novo controlador de domínio ou sincronizar a hora ou criar novos itens (ex. Grupos ou Usuários), uma dessas funções é chamada em ação. Por padrão as funções FSMO são criadas no primeiro DC mas podem ser divididas em duas ou três máquinas (depende da sua infra-estrutura). As 5 funções são:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Se você perder um Controlador de Domínio com uma dessas funções, algumas funcionalidades podem ser limitadas. Por exemplo, sem o Controlador de Domínio Primário a infra-estrutura não é capaz de receber atualizações de senha quando as senhas são alteradas para o computador e para as contas de usuário. Para mais informações sobre as funções do FSMO e como otimizar a colocação, verifique o artigo da Microsoft: Colocação e otimização do FSMO em controladores de domínio Active Directory.

Catálogo Global

Um catálogo global é um catálogo multi-domínio que permite uma busca mais rápida de objetos sem a necessidade de um nome de domínio. Ele ajuda na localização de um objeto de qualquer domínio usando sua réplica parcial, apenas de leitura, armazenada em um controlador de domínio. Como utiliza apenas informação parcial e um conjunto de atributos que são mais comumente utilizados para pesquisar os objetos de todos os domínios, mesmo em uma grande floresta, pode ser representado por um único banco de dados de um servidor de catálogo global.

Um catálogo global é criado e mantido pelo sistema de replicação AD DS. Os atributos predefinidos que são copiados para um catálogo global são conhecidos como Partial Attribute Set (Conjunto de atributos parciais). Os usuários têm permissão para adicionar ou eliminar os atributos armazenados em um catálogo global e, assim, modificar o esquema do banco de dados. A melhor prática é adicionar o GC em cada Controlador de Domínio de sua infra-estrutura, mas na maioria dos casos é melhor evitar isso.

DNS

O Sistema de Nomes de Domínio inclui uma árvore de nomes de domínio. O DNS atribui nomes de domínio e mapeia os nomes para endereços IP, designando um servidor de nomes autorizado para cada domínio. Estes servidores são responsáveis por domínios específicos e podem atribuir os servidores de nomes de domínio autorizados aos subdomínios. Sem DNS, todo o Active Directory falha e um registro de configuração errado pode bloquear a comunicação a partir dos servidores. Do lado do cliente, o resolvedor DNS é responsável por iniciar e sequenciar consultas que levam à resolução total dos recursos procurados. Essas consultas são recursivas ou não-recorrentes.

Cada controlador de domínio deve ter o DNS Role habilitado para aumentar a tolerância a falhas. Quando há um problema com a resolução, é necessário verificar os logs para entender se a réplica entre Controladores de Domínio está funcionando corretamente.

Infraestrutura de Diretório Ativo do Build

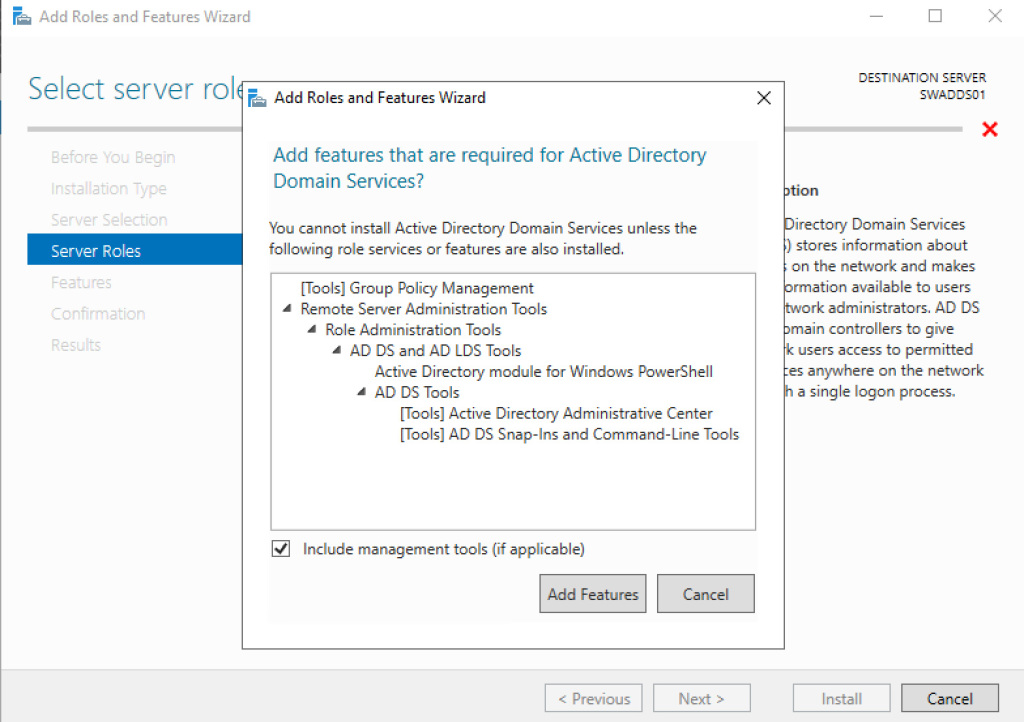

Criar uma infra-estrutura AD é muito fácil porque há um grande assistente. O primeiro passo é adicionar os papéis chamados Active Directory Domain Services e DNS Server – figura 1.

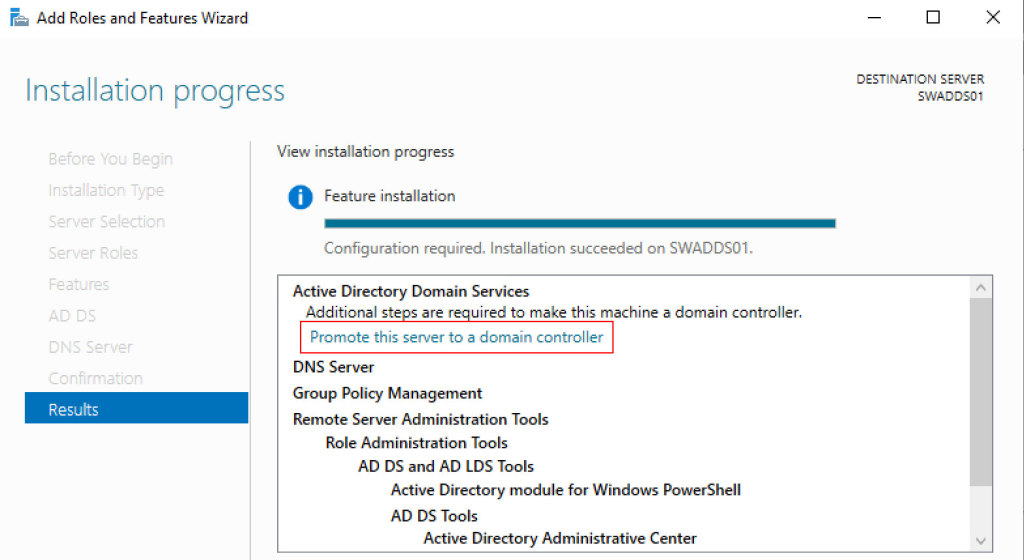

Quando a instalação estiver concluída, podemos promover o servidor para ser um Controlador de Domínio – figura 2.

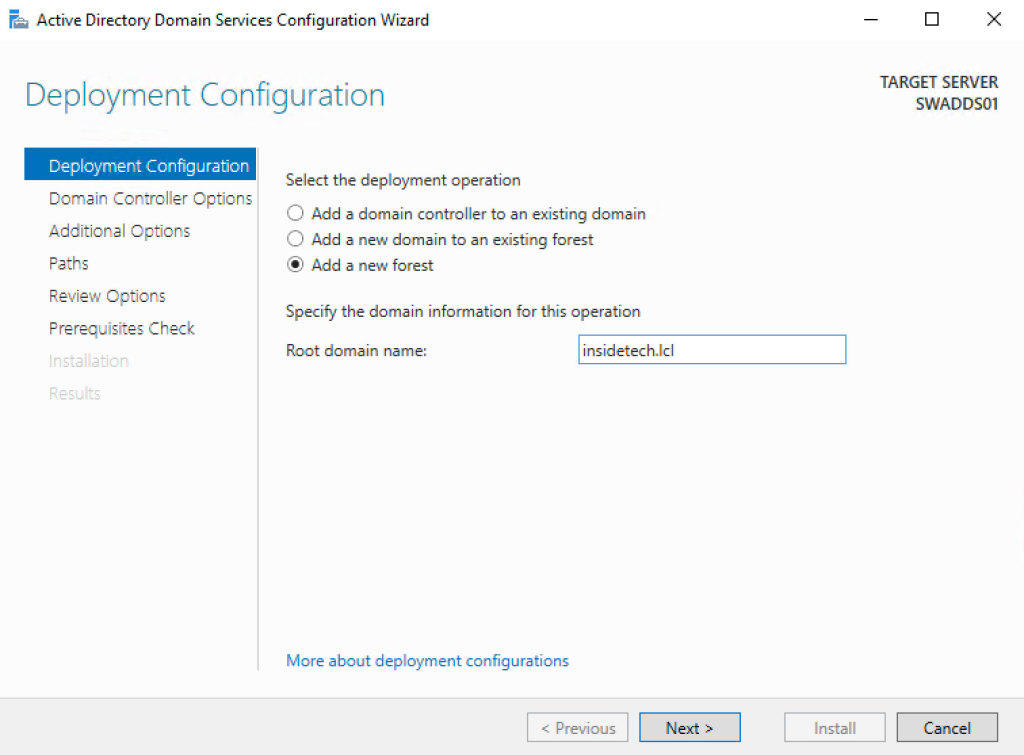

Desde o Windows Server 2012, o antigo dcpromo.exe foi depreciado, porque existe um novo assistente de configuração. Selecione Adicionar uma Nova Floresta – figura 3 – e digite o Nome do Domínio Raiz.

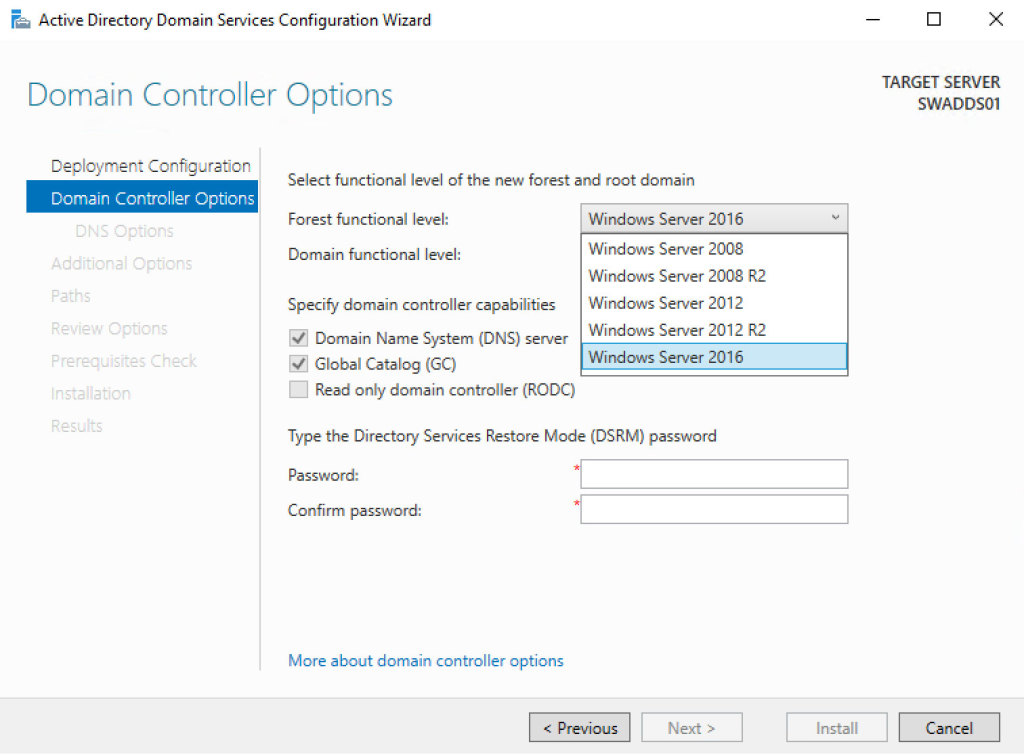

O segundo passo é selecionar o Nível Funcional Floresta/Domínio; isto é muito importante porque ele não pode ser rebaixado após a implantação, mas pode ser aumentado. O nível mínimo deve ser o Windows Server 2012 porque o Windows Server 2008 e 2008 R2 estão perto do fim de vida; não se esqueça que algumas aplicações, como o Exchange Server 2019, requerem um nível de pelo menos o Windows Server 2012 R2. A propósito, elevar o nível não é um problema, é suportado em modo live mas deve ser planeado caso a sua infra-estrutura seja complexa. A ordem de atualização é sempre a mesma: Forest e depois Domain.

Como você pode ver na figura 4, o primeiro Controlador de Domínio deve ter o Catálogo Global e a função DNS ativados. Digite a senha do Modo de Restauração de Serviços de Diretório e clique em next.

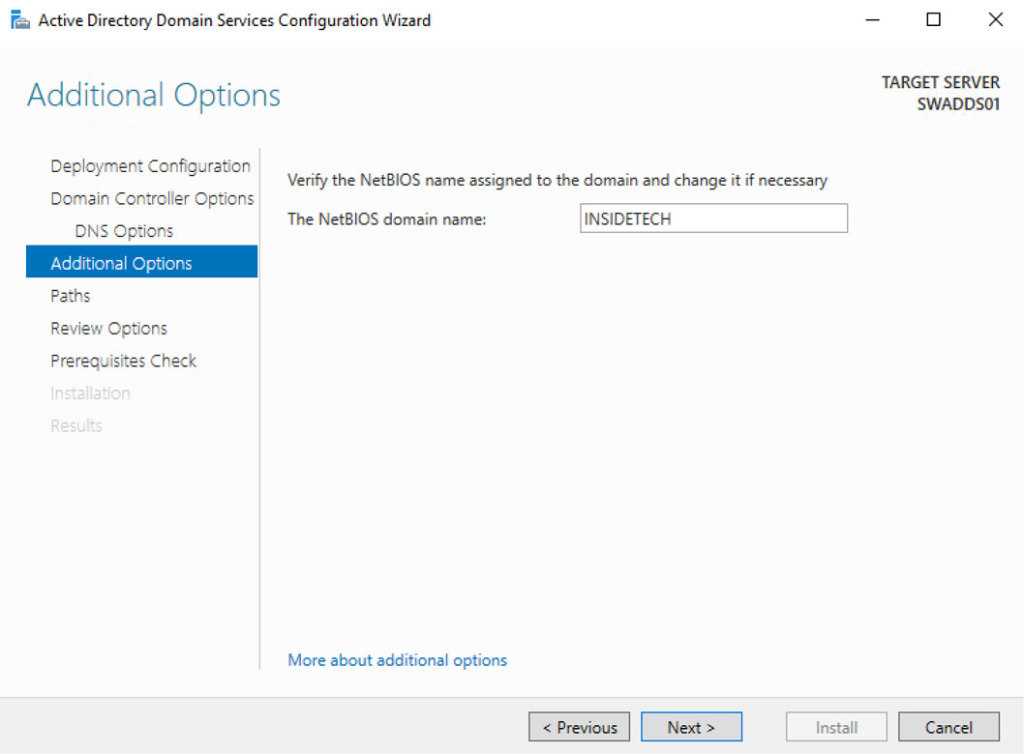

O assistente continua com o nome NETBIOS, que deve ser o mesmo do domínio ou, caso o nome do domínio seja muito longo, uma versão curta.

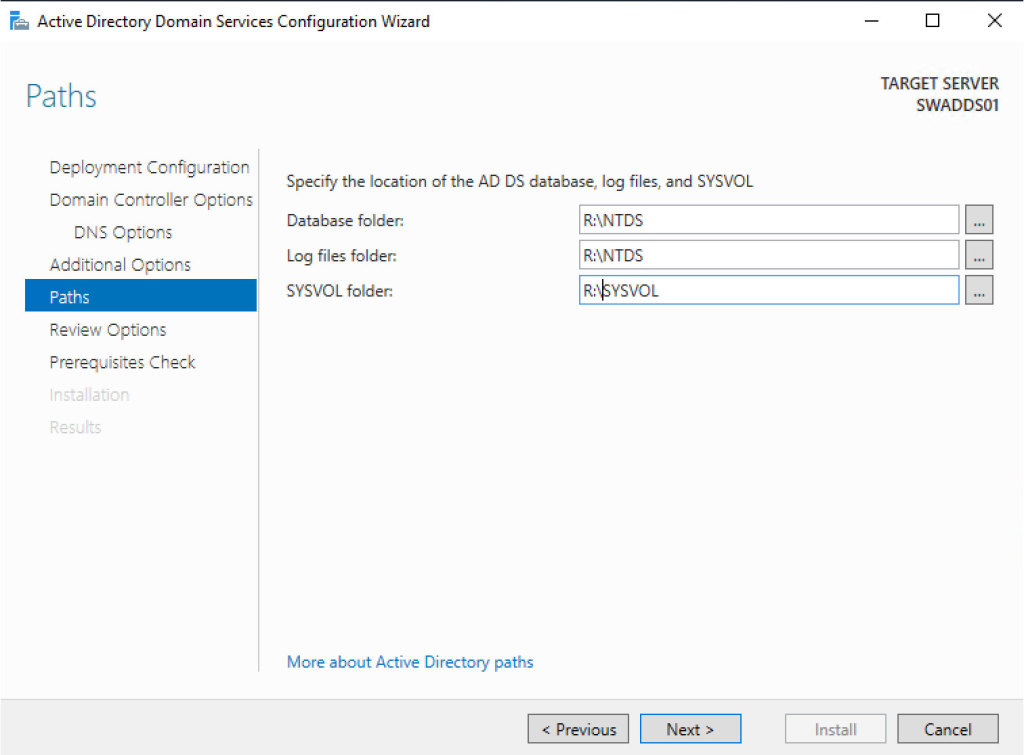

O Caminho é muito importante quando você cria seu CD, pois ele deve estar configurado perfeitamente. Quando utiliza uma máquina virtual, pode ser melhor configurar outro disco (tamanho fixo) com um tamanho de pelo menos 5GB (o tamanho depende do tamanho da infra-estrutura). Formate o volume como NTFS e atribua uma letra; lembre-se que o ReFS não é suportado. Se você planeja instalar um antivírus, configure a exclusão de pastas para evitar a corrupção da base de dados. No assistente de configuração do ADDS, seleccione o novo caminho e vá em frente.

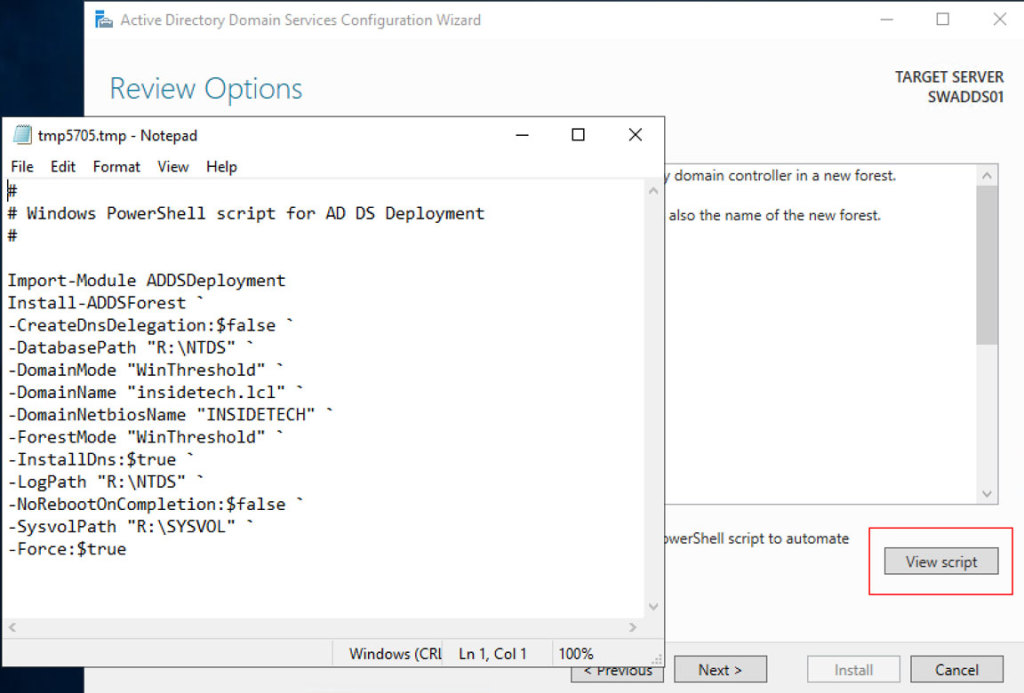

O separador “Opções de Revisão” mostra o resumo dos passos anteriores e dá-nos a possibilidade de corrigir potenciais erros, mas permite também gerar o script PowerShell no caso de querer usar a linha de comandos em vez da GUI.

O separador “Prerequisites Check” verifica se existe algum problema que possa bloquear a configuração. Se você estiver criando o primeiro Controlador de Domínio, todos os erros podem ser pulados. Clique no botão Instalar para iniciar o procedimento; o tempo de execução pode ser alterado pela infra-estrutura e pelo modelo de complexidade. Após a reinicialização, sua máquina estará pronta para ser usada como Domain Controller.

Best Practice

Quando você planeja construir uma infra-estrutura Active Directory, é bom saber alguns truques para evitar problemas de segurança e configuração:

Rename Domain Admin – O primeiro usuário usado para iniciar um ataque é o administrador, então seu primeiro passo é mudar o nome padrão do administrador do domínio; use um nome completamente diferente dos padrões, como AdminContosoAD.

Senha forte para Admin de domínio – Segurança, segurança, segurança! O Admin do Domínio deve ter uma senha forte e as credenciais devem ser reservadas.

Credenciais Dédicas para TI – Uma das primeiras regras é separar as credenciais padrão da gerência para evitar o aumento da segurança em caso de ataque externo.

Atribuir a Permissão Certa – Se você tem vários administradores em sua infra-estrutura é fundamental para atribuir a permissão e as credenciais certas para cada usuário. Ninguém deve estar sobre os Administradores do Domínio para evitar a possibilidade de alterar o Esquema AD ou modificar o modelo Forest.

Configurar GPO – Configurar as Políticas de Grupo por Usuários e Computadores, isto permite a granularidade perfeita. Lembre-se de evitar muitos GPOs, mas também de consolidar muitas configurações em um único GPO. Não use a GPO de Políticas de Domínio Padrão!

Senha Forte para Usuários – Não apenas para o Administrador do Domínio, todos os usuários devem seguir os requisitos de complexidade de senha. Se você usa Windows 10, uma idéia é configurar o Windows Hello for Business para simplificar o método de autenticação, sem reduzir a segurança.

Enable Recycle Bin – O Recycle Bin foi introduzido no Windows Server 2008 R2 e é a maneira perfeita de restaurar um item em poucos segundos, sem ter que rodar AD Restore.

No mínimo dois Domain Controller – Não importa se sua infra-estrutura não é uma empresa, você deve ter dois Domain Controller para evitar falhas críticas.

Remover Itens Obsoletos – Não se esqueça de limpar sua infra-estrutura de usuários e computadores onde eles não estão mais presentes ou necessários. Isto é para evitar problemas ou problemas de segurança.

Um Controlador de Domínio não é um Computador – Não instale nada dentro de um Controlador de Domínio! Nenhum software, nenhuma terceira parte de aplicações, nenhum papel, nada! Um CD deve estar limpo!

Naming Convention Rule – Defina uma convenção de nomes antes de construir sua infra-estrutura, usuários, clientes, servidores, dispositivos e recursos (grupos, compartilhamento, mais). Isto irá ajudá-lo a simplesmente gerenciar e escalar.

Patch Your DCs – Atacantes são rápidos a explorar vulnerabilidades conhecidas, isto significa que você deve sempre manter sua máquina atualizada. Planeje o horário certo para instalar as atualizações do Windows.

Auditoria – Implante uma solução de auditoria para saber quem faz as mudanças. Isto não é um requisito GDPR mas também uma forma de evitar problemas de segurança.

Best Practice Virtual Machine

Há algumas regras a ter em mente, quando você constrói um Controlador de Domínio numa máquina virtual:

Virtualized DC is Supported – Starting Windows Server 2012, quando um novo recurso chamado VM Generation-ID foi adicionado, é suportado instalar um Controlador de Domínio como máquina virtual. Deve ser usado um DC físico? Depende da infra-estrutura, mas para a maioria das empresas a resposta é não. O importante, é configurar a Ação de Início como Sempre Iniciar em 0 segundos.

Não Virtualizar Ponto de Verificação – Pontos de Verificação para DC agora são suportados mas poderiam ser melhores para evitar esta operação.

Sincronização de Tempo Desabilitado – Controladores de Domínio esperam que eles estejam no topo da hierarquia de tempo local e deixar o Serviço de Sincronização de Tempo do Host faz com que ele sobreponha qualquer outra fonte definida para o serviço de Tempo do Windows e isso poderia causar problemas.

Não Colocar Controladores de Domínio no Estado Salva – Quando uma máquina virtual retorna de um estado salva ou é revertida para um ponto de verificação, a única coisa que é garantida para consertar seu relógio é o Serviço de Sincronização de Tempo. Mas, como você sabe de cima, você não pode habilitar isso em controladores de domínio virtualizados. Se o seu relógio se desviar demasiado, pode nunca se corrigir automaticamente.

Não Converter Controlador de Domínio – Não importa se tem um DC físico ou virtual, o convert está errado e não é suportado. Se você quiser migrar do VMware para o Hyper-V, o Controlador de Domínio deve ser reinstalado de zero; o mesmo se você tiver um DC físico.

Upgrade in Place – Como a conversão, a atualização no local não é suportada, então se você quiser instalar uma nova versão do Windows Server, planejar a implantação de uma nova máquina, adicionar ao AD Forest, mover as funções do FSMO e rebaixar o Controlador de Domínio mais antigo. Não há outra maneira!

Replica – A réplica não deve ser usada na maioria dos casos. Se você tem um site remoto de Recuperação de Desastres, poderia ser muito melhor configurar outro Controlador de Domínio e usar o sistema AD Replica porque é melhor.

Consideração

Agora você tem todas as informações para configurar seu Active Directory com as melhores práticas mais importantes para criar uma grande infra-estrutura e evitar problemas de segurança. Como de costume, leia a documentação antes de iniciar qualquer tipo de atividade.

(Espanhol, Português (Brasil))