Det förekommer ständigt höga attacker och portscanningar på Linux-servrar.En korrekt konfigurerad brandvägg och regelbundna uppdateringar av säkerhetssystemet ger ett extra lager för att hålla systemet säkert, men du bör också ofta se om någon har tagit sig in. Detta kommer också att bidra till att se till att din server förblir fri från alla program som syftar till att störa den normala driften.

Verktygen som presenteras i den här artikeln är skapade för dessa säkerhetssökningar och de kan identifiera Virus, Malwares, Rootkits och skadliga beteenden. Du kan använda dessa verktyg för att göra regelbundna systemscanningar t.ex. varje kväll och skicka rapporter till din e-postadress.

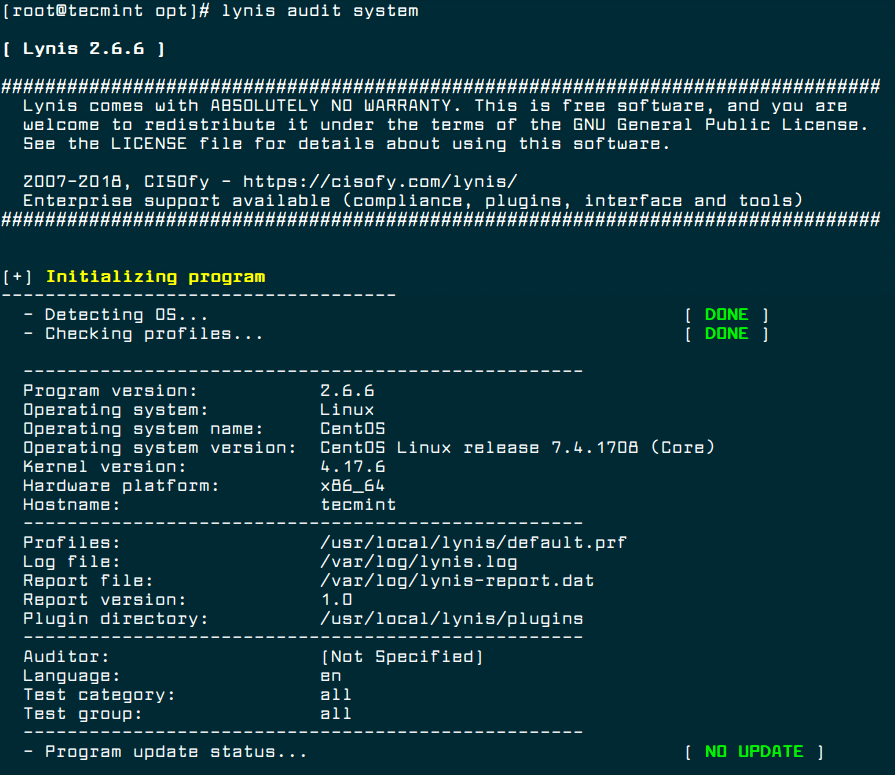

Lynis – Security Auditing and Rootkit Scanner

Lynis är ett gratis, öppen källkod, kraftfullt och populärt verktyg för säkerhetsgranskning och skanning av Unix/Linux-liknande operativsystem. Det är ett verktyg för skanning av skadlig kod och upptäckt av sårbarheter som skannar system för säkerhetsinformation och problem, filintegritet, konfigurationsfel; utför brandväggsgranskning, kontrollerar installerad programvara, fil-/katalogbehörigheter och mycket mer.

Väsentligt är att det inte automatiskt utför någon systemhärdning, men det erbjuder helt enkelt förslag som gör det möjligt för dig att härda din server.

Vi kommer att installera den senaste versionen av Lynis (dvs. 2.6.6) från källorna, med hjälp av följande kommandon.

# cd /opt/# wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz# tar xvzf lynis-2.6.6.tar.gz# mv lynis /usr/local/# ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Nu kan du utföra din systemskanning med kommandot nedan.

# lynis audit system

För att få Lynis att köras automatiskt varje natt, lägg till följande cron-post, som körs klockan 3 på natten och skickar rapporter till din e-postadress.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server"

Chkrootkit – A Linux Rootkit Scanners

Chkrootkit är också en annan gratis rootkitdetektor med öppen källkod som lokalt kontrollerar om det finns tecken på ett rootkit på ett Unix-liknande system. Den hjälper till att upptäcka dolda säkerhetshål. Paketet chkrootkit består av ett skalskript som kontrollerar systemets binärer för rootkit-modifiering och ett antal program som kontrollerar olika säkerhetsfrågor.

Verktyget chkrootkit kan installeras med hjälp av följande kommando på Debianbaserade system.

$ sudo apt install chkrootkit

På CentOS-baserade system måste du installera det från källorna med hjälp av följande kommandon.

# yum update# yum install wget gcc-c++ glibc-static# wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz# tar –xzf chkrootkit.tar.gz# mkdir /usr/local/chkrootkit# mv chkrootkit-0.52/* /usr/local/chkrootkit# cd /usr/local/chkrootkit# make sense

För att kontrollera din server med Chkrootkit kör du följande kommando.

$ sudo chkrootkit OR# /usr/local/chkrootkit/chkrootkit

När det har körts kommer det att börja kontrollera ditt system för kända Malwares och Rootkits och när processen är klar kan du se en sammanfattning av rapporten.

För att få Chkrootkit att köras automatiskt varje natt, lägg till följande cron-post, som kommer att köras klockan 03:00 på natten och skicka rapporter till din e-postadress.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server"

Rkhunter – A Linux Rootkit Scanners

RKH (RootKit Hunter) är ett gratis, öppen källkod, kraftfullt, lättanvänt och välkänt verktyg för att skanna bakdörrar, rootkits och lokala exploits på POSIX-kompatibla system som Linux. Som namnet antyder är det en rootkit hunter, ett verktyg för säkerhetsövervakning och analys som grundligt inspekterar ett system för att upptäcka dolda säkerhetshål.

Verktyget rkhunter kan installeras med följande kommando på Ubuntu- och CentOS-baserade system.

$ sudo apt install rkhunter# yum install epel-release# yum install rkhunter

För att kontrollera din server med rkhunter kör du följande kommando.

# rkhunter -c

För att få rkhunter att köras automatiskt varje natt, lägg till följande cron-post, som kommer att köras klockan 3 på natten och skicka rapporter till din e-postadress.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server"

ClamAV – Antivirus Software Toolkit

ClamAV är en öppen källkod, mångsidig, populär och plattformsoberoende antivirusmotor för att upptäcka virus, skadlig kod, trojaner och andra skadliga program på en dator. Det är ett av de bästa gratis antivirusprogrammen för Linux och open source-standarden för programvara för skanning av e-postgateway som stöder nästan alla filformat för e-post.

Det stöder uppdateringar av virusdatabaser på alla system och skanning vid åtkomst endast på Linux. Dessutom kan det skanna i arkiv och komprimerade filer och stöder format som Zip, Tar, 7Zip, Rar bland annat och fler andra funktioner.

ClamAV kan installeras med följande kommando på Debianbaserade system.

$ sudo apt-get install clamav

ClamAV kan installeras med följande kommando på CentOS-baserade system.

# yum -y update# yum -y install clamav

När den väl är installerad kan du uppdatera signaturerna och skanna en katalog med följande kommandon.

# freshclam# clamscan -r -i DIRECTORY

Varvid DIRECTORY är den plats som ska skannas. Alternativen -r, innebär rekursiv skanning och -i innebär att endast visa infekterade filer.

LMD – Linux Malware Detect

LMD (Linux Malware Detect) är en öppen källkod, kraftfull och fullfjädrad skanner för skadlig kod för Linux som är särskilt utformad och inriktad på miljöer med delade värdar, men som kan användas för att upptäcka hot på alla Linuxsystem. Den kan integreras med ClamAV:s skannermotor för bättre prestanda.

Den tillhandahåller ett fullständigt rapporteringssystem för att visa aktuella och tidigare skanningsresultat, stöder rapportering av e-postvarningar efter varje skanningsutförande och många andra användbara funktioner.

För installation och användning av LMD kan du läsa vår artikel How to Install and Use Linux Malware Detect (LMD) with ClamAV as Antivirus Engine.