Active Directory är den viktigaste kärnan i IT-infrastrukturen för alla företag i världen och det första lagret för att bygga säkerhet, efterlevnad och automatisering för användare och datorer. För att skapa rätt infrastruktur behöver man inte vara en trollkarl, men det är viktigt att känna till några små knep för att undvika problem med konfiguration och säkerhet.

Vad är Active Directory?

Active Directory skapades för över 18 år sedan med Windows 2000 Server för att konsolidera en modell som introducerades i Windows NT4. Tanken med AD är att ha en databas med all information om användare, grupper, datorer och annat för att förenkla tillgången till resurser. Precis som en databas kan programmen och Windows-rollerna läsa egenskaperna, behörigheterna och många andra detaljer.

En viktig funktion i Active Directory är möjligheten att utöka schemat för att lägga till nya kolumner, egenskaper och värden. Vissa program, som Exchange Server, använder Active Directory för att lägga till sina komponenter och funktioner för att läsa egenskaper och undvika att behöva använda olika system.

För att börja med konfigurationen är det nödvändigt att lära sig ett par termer när det gäller Active Directory, eftersom dessa är en del av modellen, och att känna till dem är avgörande för att skapa rätt konfiguration och förstå hur man felsöker.

Forest

När du skapar den första domänkontrollanten är det nödvändigt att skapa skogsnamnet som också är det första domännamnet (ex. contoso.com). Forest-namnet är unikt och bör inte ändras, om det inte är en enkel modell och det inte görs några ändringar av andra programvaror som Exchange Server. En skog kan inte prata med en annan skog om det inte finns ett förtroende; detta är metoden för att skapa en anslutning mellan olika företag eller när det finns en fusion mellan olika infrastrukturer. Förtroendet gör det möjligt för system att läsa information över domäner och tilldela behörigheter utan att skapa objekten två gånger.

Domän

Domännamnet är hjärtat i allting. När du bygger den första domänkontrollanten väljer du domännamnet och den etiketten kommer att läggas till på alla resurser i din infrastruktur. Ändring av domännamnet stöds om det inte finns en komplex modell eller ett program som inte stöder den här uppgiften, till exempel Exchange Server. Om du vill dela upp hanteringen eller skapa ett separat logiskt område kan du skapa ett underdomännamn (t.ex. it.contoso.com). Varje underdomän måste ha en separat domänkontrollant och hanteringen delegeras till dem. I det här fallet skapas förtroendet mellan huvud- och underdomänen automatiskt och detta gör det möjligt att läsa information över områden.

FSMO

The Flexible Single Master Operation är de 5 roller där hela AD kretsar. När du vill lägga till en ny domänkontrollant eller synkronisera tiden eller skapa nya objekt (t.ex. grupper eller användare) kallas en av dessa roller in. Som standard skapas FSMO-rollerna i den första DC:n men kan delas upp på två eller tre maskiner (beror på din infrastruktur). De fem rollerna är:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Om du förlorar en domänkontrollant med en av de här rollerna kan vissa funktioner vara begränsade. Utan den primära domänkontrollanten kan infrastrukturen till exempel inte ta emot lösenordsuppdateringar när lösenord ändras för datorn och för användarkonton. Mer information om FSMO-roller och hur du optimerar placeringen finns i Microsoft-artikeln:

Global katalog

En global katalog är en katalog för flera domäner som gör det möjligt att snabbare söka efter objekt utan att behöva ange ett domännamn. Den hjälper till att hitta ett objekt från vilken domän som helst genom att använda dess partiella, skrivskyddade kopia som lagras i en domänkontrollant. Eftersom den endast använder partiell information och en uppsättning attribut som oftast används för att söka efter objekt från alla domäner, även i en stor skog, kan den representeras av en enda databas på en global katalogserver.

En global katalog skapas och underhålls av AD DS-replikeringssystemet. De fördefinierade attribut som kopieras till en global katalog kallas Partial Attribute Set. Användare har rätt att lägga till eller ta bort de attribut som lagras i en global katalog och därmed ändra databasschemat. Den bästa metoden är att lägga till GC i varje domänkontrollant i din infrastruktur, men i de flesta fall är det bättre att undvika detta. DNS

Domännamnssystemet innehåller ett träd av domännamn. DNS tilldelar domännamn och mappar namnen till IP-adresser genom att utse en auktoritativ namnserver för varje domän. Dessa servrar är ansvariga för särskilda domäner och kan tilldela auktoritativa namnservrar till underdomäner. Utan DNS går hela Active Directory sönder, och en felaktig konfigurationspost kan blockera kommunikationen från servrarna. På klientsidan ansvarar DNS-resolveraren för att initiera och sekvensera förfrågningar som leder till fullständig upplösning av de sökta resurserna. Dessa förfrågningar är antingen rekursiva eller icke-rekursiva.

Varje domänkontrollant bör ha DNS-rollen aktiverad för att öka feltoleransen. När det finns ett problem med upplösningen är det nödvändigt att kontrollera loggarna för att förstå om repliken mellan domänkontrollanter fungerar som den ska.

Bygg Active Directory-infrastruktur

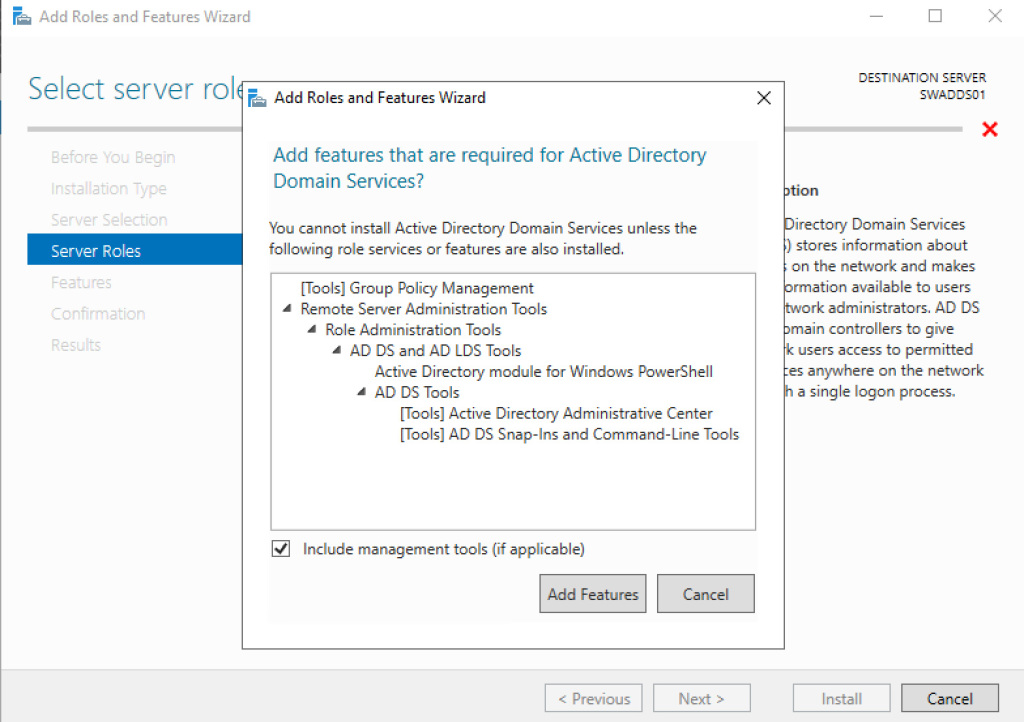

Att skapa en AD-infrastruktur är mycket enkelt eftersom det finns en bra guide. Det första steget är att lägga till rollerna som heter Active Directory Domain Services och DNS Server – figur 1.

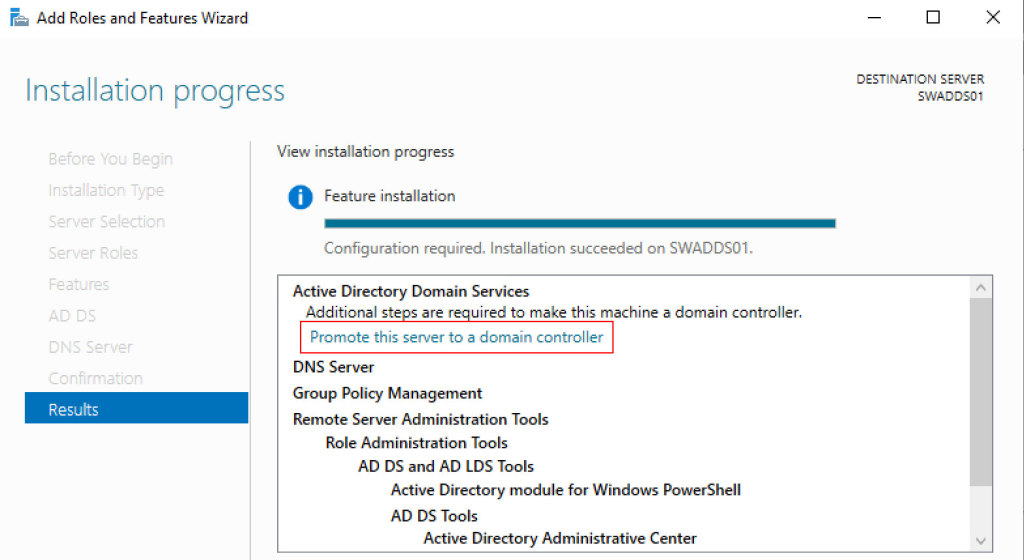

När installationen är klar kan vi befordra servern till att bli en Domain Controller – figur 2.

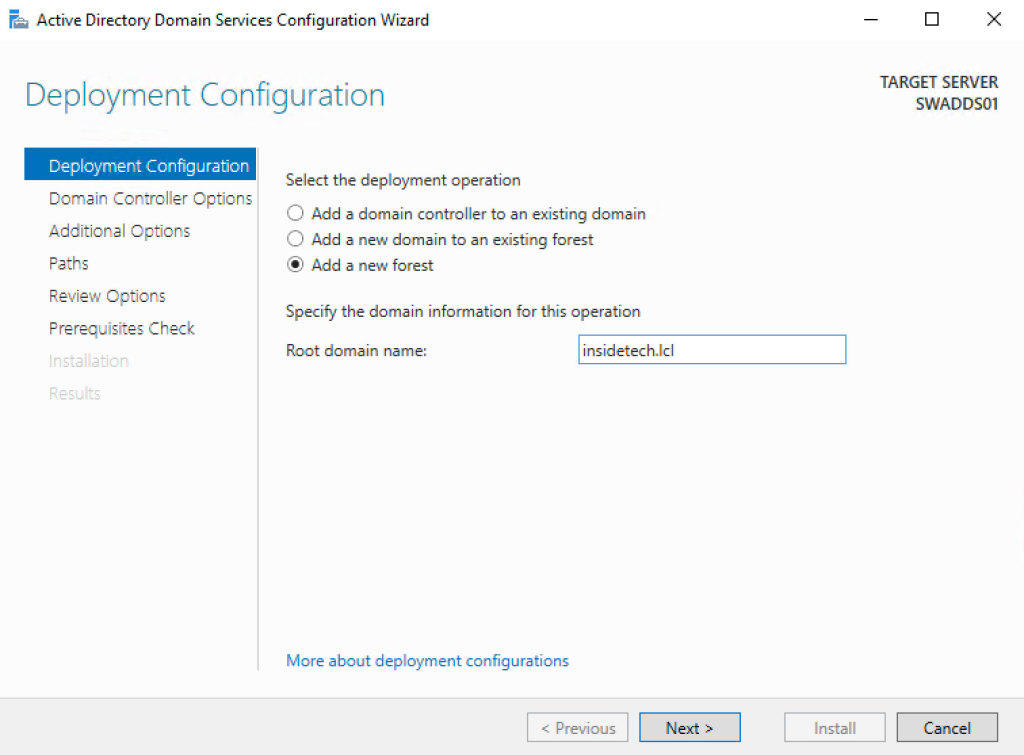

Sedan Windows Server 2012 har den gamla dcpromo.exe blivit överspelad, eftersom det finns en ny konfigurationsguide. Välj Lägg till en ny skog – figur 3 – och ange rotdomännamnet.

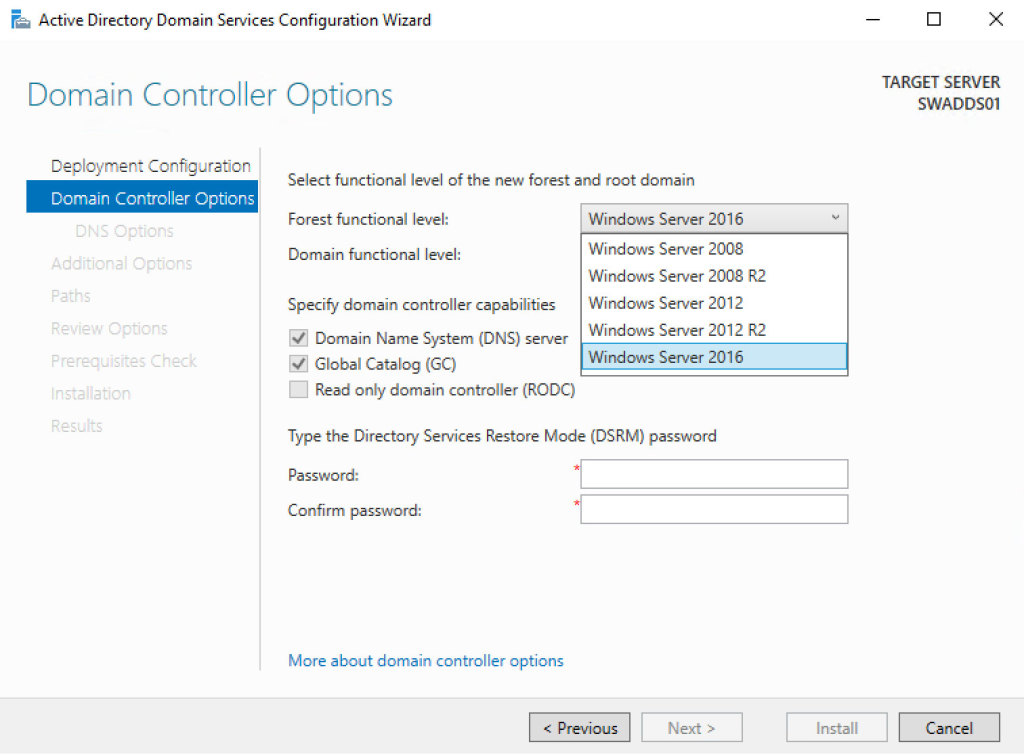

Det andra steget är att välja Forest/Domain Functional Level (funktionsnivå för skog/domän), detta är mycket viktigt eftersom den inte kan nedgraderas efter distributionen, men den kan höjas. Den lägsta nivån bör vara Windows Server 2012 eftersom Windows Server 2008 och 2008 R2 är nära End-of-Life; glöm inte att vissa applikationer, som Exchange Server 2019, kräver en nivå på minst Windows Server 2012 R2. Förresten är det inget problem att höja nivån, den stöds i live-läge men måste planeras om din infrastruktur är komplex. Uppgraderingsordningen är alltid densamma: Forest och senare Domain.

Som du kan se i figur 4 måste den första domänkontrollanten ha rollen Global Catalog och DNS aktiverad. Ange lösenordet för Directory Services Restore Mode och klicka på nästa.

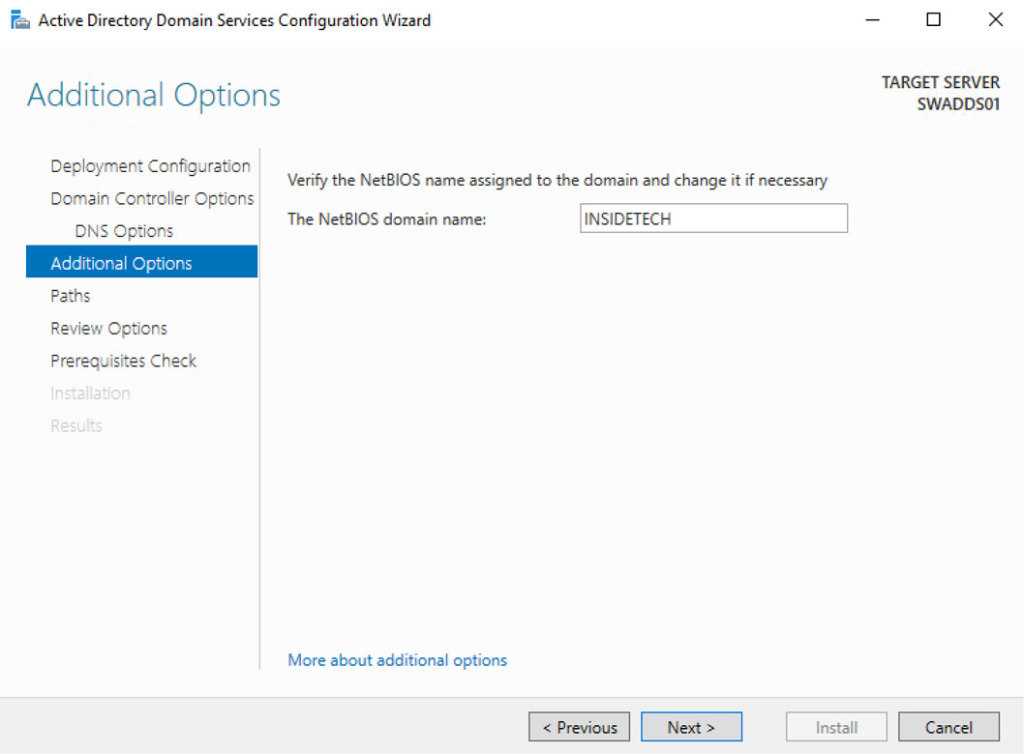

Guiden fortsätter med NETBIOS-namnet, som ska vara detsamma som domänen eller, om domännamnet är för långt, en kortare version.

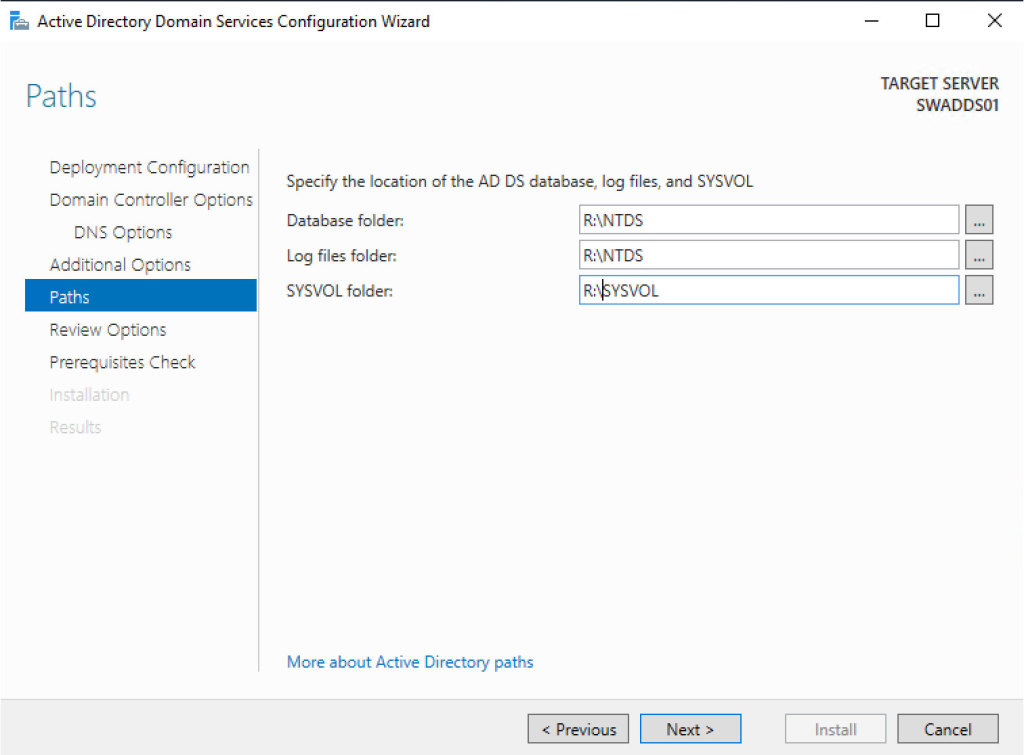

Stigen är mycket viktig när du skapar din DC, eftersom den måste vara perfekt konfigurerad. När du använder en virtuell maskin kan det vara bättre att konfigurera en annan disk (fast storlek) med en storlek på minst 5 GB (storleken beror på hur stor infrastrukturen är). Formatera volymen som NTFS och tilldela en bokstav; kom ihåg att ReFS inte stöds. Om du planerar att installera ett antivirus ska du konfigurera mappundantaget för att undvika databaskorruption. IADDS-konfigurationsguiden väljer du den nya sökvägen och fortsätter.

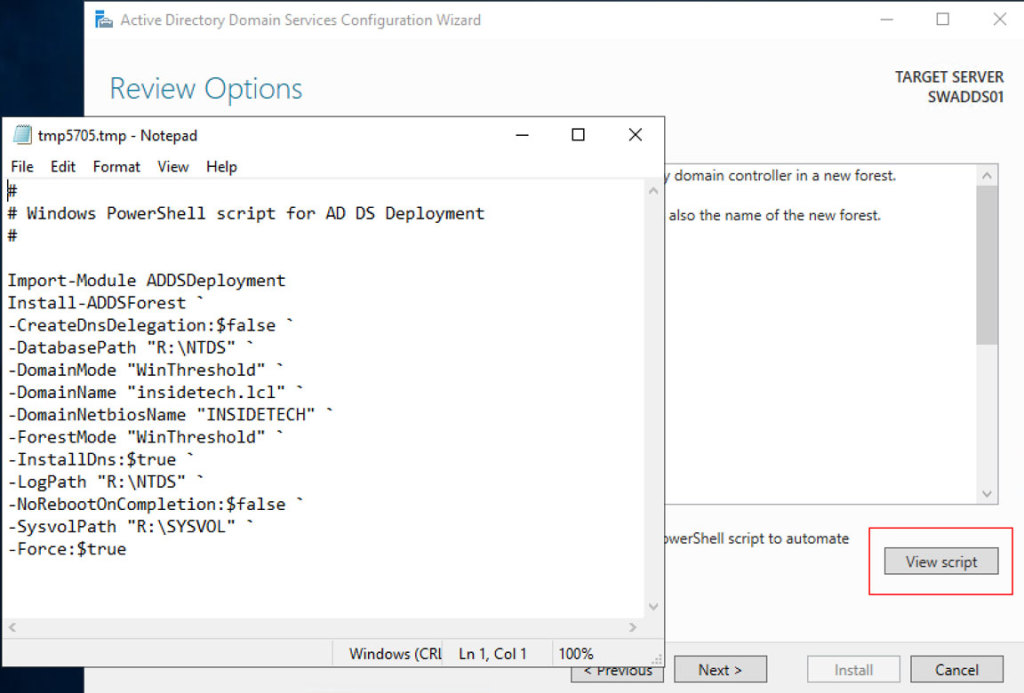

Fliken ”Review Options” visar en sammanfattning av tidigare steg och ger oss möjlighet att åtgärda eventuella fel, men gör det också möjligt att generera PowerShell-skriptet om du vill använda kommandoraden istället för GUI.

Fliken ”Prerequisites Check” verifierar om det finns ett problem som kan blockera konfigurationen. Om du skapar den första domänkontrollanten kan du hoppa över alla fel. Klicka på knappen Installera för att starta proceduren; exekveringstiden kan ändras beroende på infrastrukturen och komplexitetsmodellen. Efter omstarten är din maskin redo att användas som domänkontrollant.

Bästa praxis

När du planerar att bygga en Active Directory-infrastruktur är det bra att känna till några knep för att undvika säkerhets- och konfigurationsproblem:

Namnge domänadministratör – Den första användaren som används för att starta en attack är administratör, så det första steget är att ändra standardnamnet för domänadministratör; använd en namngivning som skiljer sig helt från standarderna, som AdminContosoAD.

Starkt lösenord för domänadministratör – Säkerhet, säkerhet, säkerhet! Domänadministratören måste ha ett starkt lösenord och autentiseringsuppgifterna måste reserveras.

Dedikerade autentiseringsuppgifter för IT – En av de första reglerna är att separera standardidentiseringsuppgifterna från förvaltningen för att undvika säkerhetsupptrappning vid externa attacker.

Ansätt rätt behörighet – Om du har flera administratörer i din infrastruktur är det grundläggande att tilldela rätt behörighet och autentiseringsuppgifter för varje användare. Ingen bör ha mer än domänadministratörer för att undvika möjligheten att ändra AD-schemat eller ändra skogsmodellen.

Konfigurera GPO – Konfigurera grupprinciper efter användare och datorer, vilket ger en perfekt granularitet. Kom ihåg att undvika för många GPO:er men också att konsolidera många inställningar i ett enda GPO. Använd inte GPO:n Default Domain Policy!

Starkare lösenord för användare – Inte bara för domänadministratören, alla användare måste följa kraven på lösenordskomplexitet. Om du använder Windows 10 är en idé att konfigurera Windows Hello for Business för att förenkla autentiseringsmetoden utan att minska säkerheten.

Aktivera papperskorgen – Papperskorgen infördes i Windows Server 2008 R2 och är det perfekta sättet att återställa ett objekt på några sekunder, utan att behöva köra AD Restore.

Minst två domänkontrollanter – Det spelar ingen roll om din infrastruktur inte är ett företag, du bör ha två domänkontrollanter för att förhindra kritiska fel.

Remove Obsolete Items – Glöm inte att rensa din infrastruktur från användare och datorer där de inte längre är närvarande eller nödvändiga. Detta för att undvika problem eller säkerhetsproblem.

En domänkontrollant är inte en dator – Installera inte något inuti en domänkontrollant! Ingen programvara, inga tredjepartsprogram, inga roller, ingenting! En DC måste vara ren!

Namnkonventionsregel – Definiera en namnkonvention innan du bygger din infrastruktur, användare, klienter, servrar, enheter och resurser (grupper, andelar med mera). Detta kommer att hjälpa dig med enkel hantering och skalbarhet.

Patch dina DC:er – Angripare är snabba på att utnyttja kända sårbarheter, vilket innebär att du alltid måste hålla din maskin uppdaterad. Planera rätt tid för att installera Windows-uppdateringar.

Auditering – Använd en granskningslösning för att veta vem som gör ändringar. Detta är inte ett GDPR-krav, men också ett sätt att förebygga säkerhetsproblem.

Bästa praxis virtuell maskin

Det finns ett par regler att tänka på när du bygger en domänkontrollant i en virtuell maskin:

Virtualiserad DC stöds – Från och med Windows Server 2012, när en ny funktion som kallas VM Generation-ID lades till, stöds installation av en domänkontrollant som virtuell maskin. Bör man använda en fysisk DC? Det beror på infrastrukturen, men för de flesta företag är svaret nej. Vad som är viktigt är att konfigurera startåtgärden som Always Start in 0 seconds.

Do Not Checkpoint Virtualized – Checkpoints för DC stöds nu men det kan vara bättre att undvika den här operationen.

Disable Time Synchronization – Domänkontrollanter förväntar sig att de befinner sig högst upp i den lokala tidshierarkin och att lämna Host Time Synchronization Service gör att den åsidosätter alla andra källsättningar som ställs in för Windows Time-tjänsten och detta kan orsaka problem.

Placera inte domänkontrollanter i sparat tillstånd – När en virtuell maskin återupptas från ett sparat tillstånd eller återställs till en kontrollpunkt är det enda som garanterat fixerar klockan Tjänsten för tidssynkronisering. Men som du vet från ovan kan du inte aktivera den på virtualiserade domänkontrollanter. Om dess klocka är för snedställd kan det hända att den aldrig fixar sig själv automatiskt.

Do Not Convert Domain Controller – Det spelar ingen roll om du har en fysisk eller virtuell DC, konverteringen är fel och stöds inte. Om du vill migrera från VMware till Hyper-V måste domänkontrollanten installeras om från noll; samma sak om du har en fysisk DC.

Uppgradera på plats – Liksom konvertering stöds inte uppgradering på plats, så om du vill installera en ny version av Windows Server, planera att distribuera en ny maskin, lägg till i AD-skogen, flytta FSMO-rollerna och degradera den äldsta domänkontrollanten. Det finns inget annat sätt!

Replica – Repliken bör inte användas i de flesta fall. Om du har en avlägsen katastrofåterställningsplats kan det vara mycket bättre att konfigurera en annan domänkontrollant och använda AD Replica-systemet eftersom det är bättre.

Tillbakablick

Nu har du all information för att konfigurera din Active Directory med de viktigaste bästa metoderna för att skapa en bra infrastruktur och undvika säkerhetsproblem. Som vanligt ska du läsa dokumentationen innan du påbörjar någon form av aktivitet.

(Spanska, portugisiska (Brasilien))