Active Directory è il nucleo principale dell’infrastruttura IT di ogni azienda nel mondo e il primo strato per costruire sicurezza, conformità, automazione per utenti e computer. Per creare la giusta infrastruttura, non è necessario essere un mago ma è importante conoscere alcuni piccoli trucchi per evitare problemi con la configurazione e la sicurezza.

Cos’è Active Directory?

Active Directory è stata creata più di 18 anni fa con Windows 2000 Server per consolidare un modello introdotto in Windows NT4. L’idea di AD è di avere un database con tutte le informazioni su utenti, gruppi, computer e altri elementi per semplificare l’accesso alle risorse. Come un database, le applicazioni e i ruoli di Windows sono in grado di leggere le proprietà, i permessi e molti altri dettagli.

Una caratteristica importante di Active Directory è la possibilità di estendere lo schema per aggiungere nuove colonne, proprietà e valori. Alcune applicazioni, come Exchange Server, usano Active Directory per aggiungere i loro componenti e funzioni per leggere le proprietà ed evitare la necessità di utilizzare sistemi diversi.

Prima di iniziare con la configurazione, è necessario imparare un paio di termini riguardo ad Active Directory, perché questi fanno parte del modello, e conoscerli è fondamentale per creare la giusta configurazione e capire come risolvere i problemi.

Forest

Quando si crea il primo Domain Controller, è necessario creare il nome della foresta che è anche il primo nome di dominio (es. contoso.com). Il nome della foresta è unico e non dovrebbe essere cambiato, a meno che non ci sia un modello semplice e non ci siano cambiamenti fatti da altri software come Exchange Server. Una foresta non può parlare con un’altra foresta a meno che non ci sia un Trust; questo è il metodo per fare una connessione tra diverse aziende o quando c’è una fusione tra diverse infrastrutture. Il Trust permette ai sistemi di leggere informazioni attraverso i domini e di assegnare permessi senza creare gli oggetti due volte.

Dominio

Il nome del dominio è il cuore di tutto. Quando costruisci il primo Domain Controller, scegli il nome del dominio e quell’etichetta sarà aggiunta a tutte le risorse della tua infrastruttura. Cambiare il nome di dominio è supportato a meno che non ci sia un modello complesso o un’applicazione che non supporta questa operazione, come Exchange Server. Per dividere la gestione, o creare un’area logica separata, c’è la possibilità di creare un Child Domain Name (es. it.contoso.com); ogni sottodominio deve avere un Domain Controller separato e la gestione è delegata a loro. In questo caso, il trust tra dominio principale e sottodominio viene creato automaticamente e questo permette di leggere le informazioni attraverso le aree.

FSMO

Il Flexible Single Master Operation sono i 5 ruoli in cui ruota tutto AD. Quando si vuole aggiungere un nuovo controller di dominio o sincronizzare il tempo o creare nuovi elementi (es. gruppi o utenti), uno di questi ruoli viene chiamato in azione. Per default i ruoli FSMO sono creati nel primo DC ma possono essere suddivisi in due o tre macchine (dipende dalla vostra infrastruttura). I 5 ruoli sono:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

Se si perde un Domain Controller con uno di questi ruoli, alcune funzionalità possono essere limitate. Per esempio, senza il Controller di dominio primario l’infrastruttura non è in grado di ricevere gli aggiornamenti delle password quando le password vengono cambiate per il computer e per gli account utente. Per ulteriori informazioni sui ruoli FSMO e su come ottimizzare il posizionamento, controllare l’articolo Microsoft: Posizionamento e ottimizzazione FSMO sui controller di dominio Active Directory.

Catalogo globale

Un catalogo globale è un catalogo multi-dominio che permette una ricerca più veloce degli oggetti senza la necessità di un nome di dominio. Aiuta a localizzare un oggetto da qualsiasi dominio usando la sua replica parziale di sola lettura memorizzata in un controller di dominio. Poiché utilizza solo informazioni parziali e un insieme di attributi che sono più comunemente usati per la ricerca degli oggetti da tutti i domini, anche in una grande foresta, può essere rappresentato da un singolo database di un server di catalogo globale.

Un catalogo globale è creato e mantenuto dal sistema di replica AD DS. Gli attributi predefiniti che vengono copiati in un catalogo globale sono noti come Partial Attribute Set. Gli utenti sono autorizzati ad aggiungere o eliminare gli attributi memorizzati in un catalogo globale e quindi a cambiare lo schema del database. La pratica migliore è quella di aggiungere il GC in ogni Domain Controller della tua infrastruttura, ma nella maggior parte dei casi è meglio evitare questo.

DNS

Il Domain Name System include un albero di nomi di dominio. Il DNS assegna i nomi di dominio e mappa i nomi agli indirizzi IP designando un server di nome autoritativo per ogni dominio. Questi server sono responsabili di particolari domini e possono assegnare i server dei nomi autoritativi ai sottodomini. Senza DNS, l’intera Active Directory fallisce e un record di configurazione sbagliato può bloccare la comunicazione dai server. Dal lato client, il resolver DNS è responsabile dell’avvio e della sequenza delle query che portano alla risoluzione completa delle risorse cercate. Queste query sono ricorsive o non ricorsive.

Ogni controller di dominio dovrebbe avere il ruolo DNS abilitato per aumentare la tolleranza di errore. Quando c’è un problema con la risoluzione, è necessario controllare i log per capire se la replica tra i controller di dominio funziona correttamente.

Costruire l’infrastruttura di Active Directory

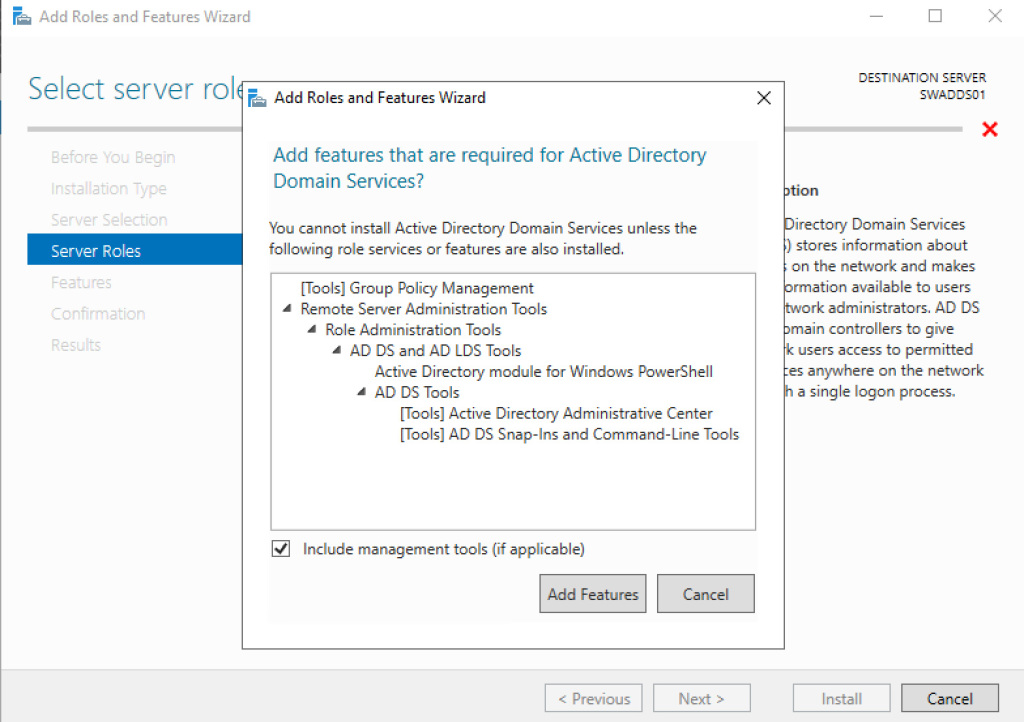

Creare un’infrastruttura AD è molto facile perché c’è una grande procedura guidata. Il primo passo è aggiungere i ruoli chiamati Active Directory Domain Services e DNS Server – figura 1.

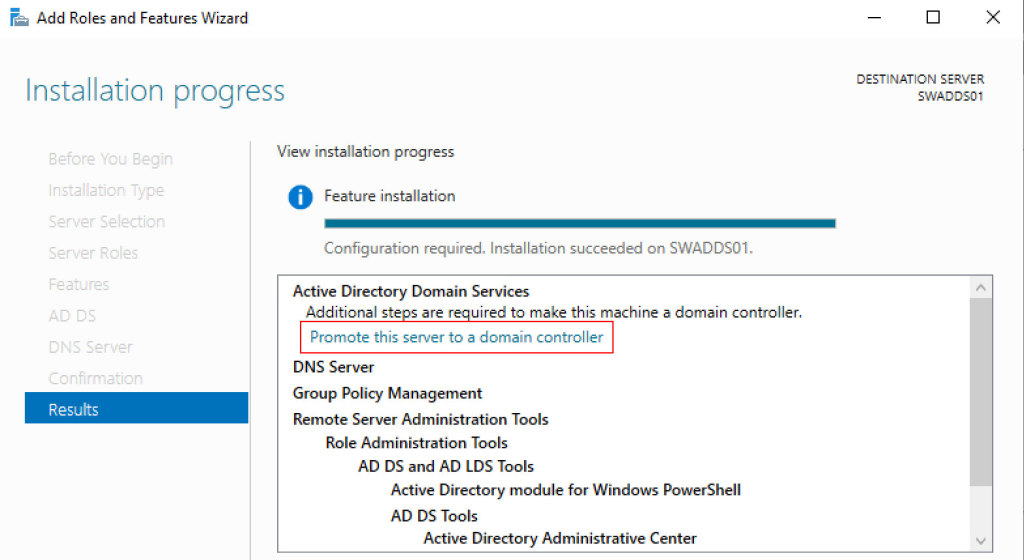

Quando l’installazione è finita, siamo in grado di promuovere il server ad essere un Domain Controller – figura 2.

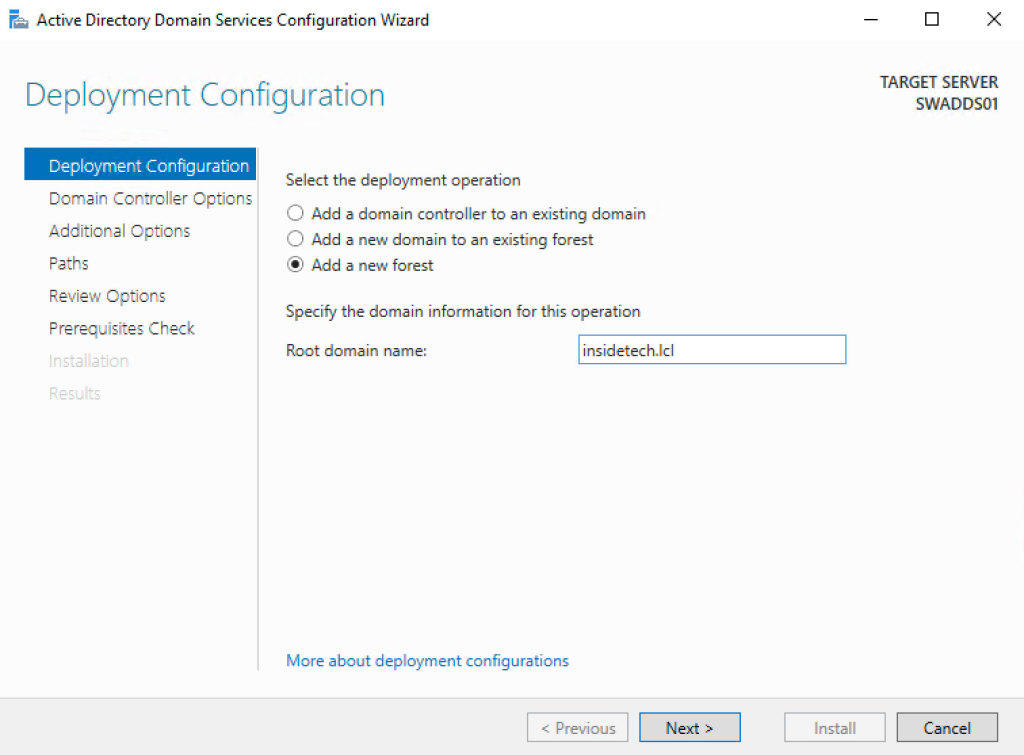

Da Windows Server 2012, il vecchio dcpromo.exe è stato deprecato, perché c’è una nuova configurazione guidata. Selezionate Add a New Forest – figura 3 – e inserite il Root Domain Name.

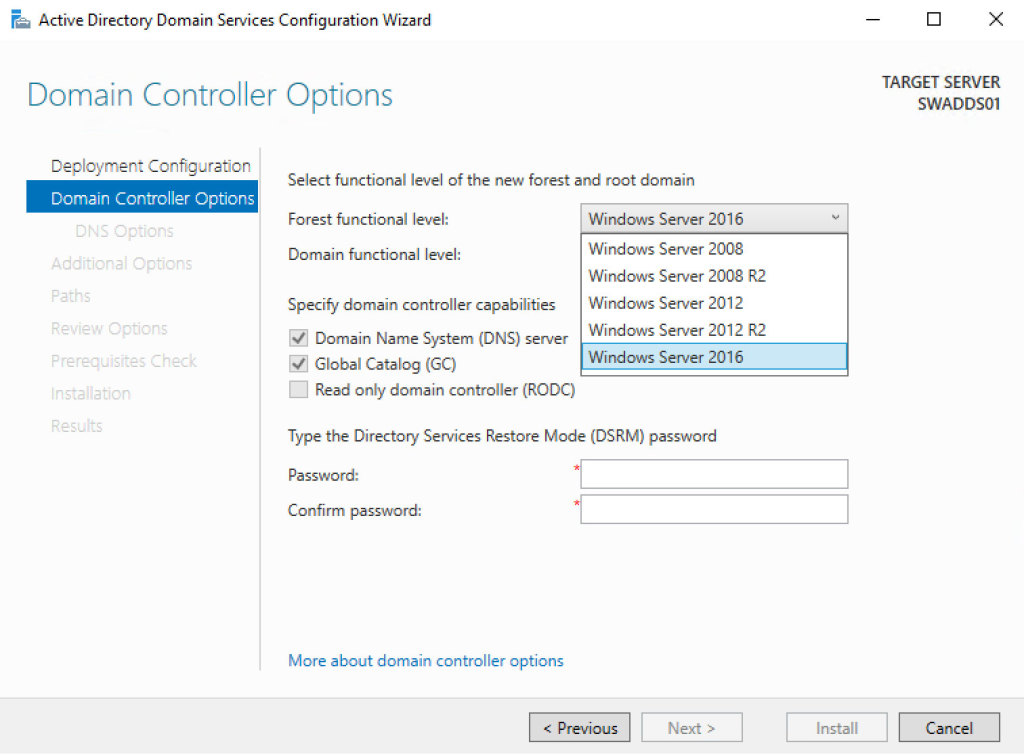

Il secondo passo è selezionare il Forest/Domain Functional Level; questo è molto importante perché non può essere declassato dopo il deployment ma può essere aumentato. Il livello minimo dovrebbe essere Windows Server 2012 perché Windows Server 2008 e 2008 R2 sono vicini alla fine della vita; non dimenticare che alcune applicazioni, come Exchange Server 2019, richiedono un livello di almeno Windows Server 2012 R2. A proposito, aumentare il livello non è un problema, è supportato in modalità live ma deve essere pianificato nel caso la vostra infrastruttura sia complessa. L’ordine di aggiornamento è sempre lo stesso: Foresta e successivamente il Dominio.

Come si può vedere dalla figura 4, il primo Domain Controller deve avere il ruolo Global Catalog e DNS abilitato. Inserisci la password di Directory Services Restore Mode e clicca su next.

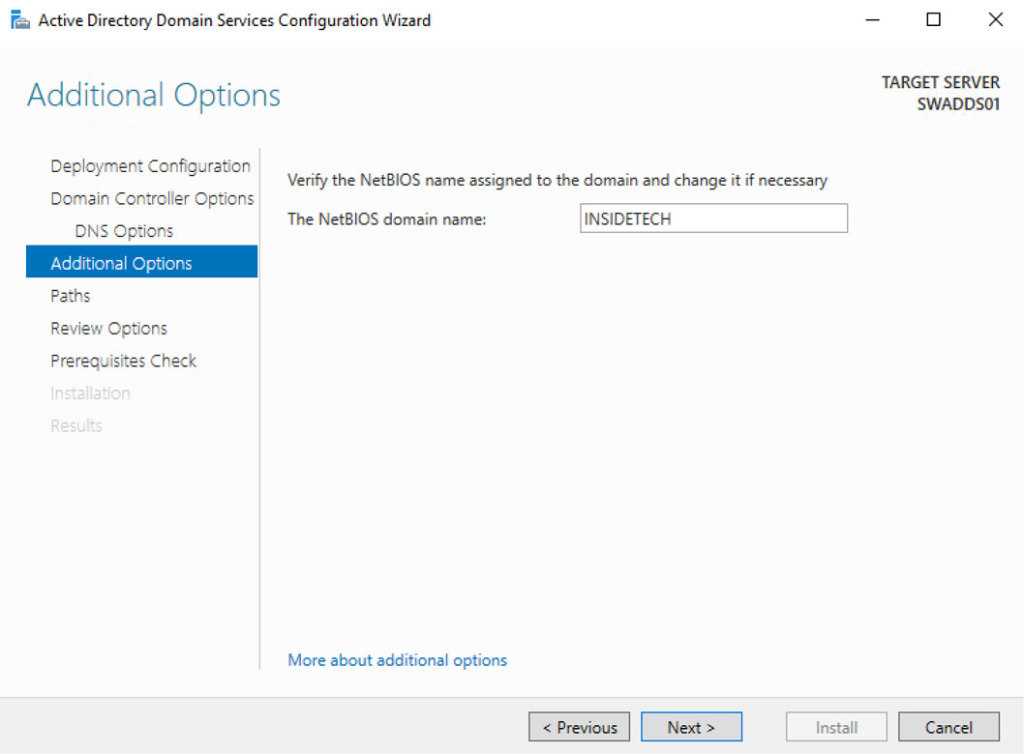

La procedura guidata continua con il nome NETBIOS, che deve essere lo stesso del dominio o, nel caso il nome del dominio sia troppo lungo, una versione breve.

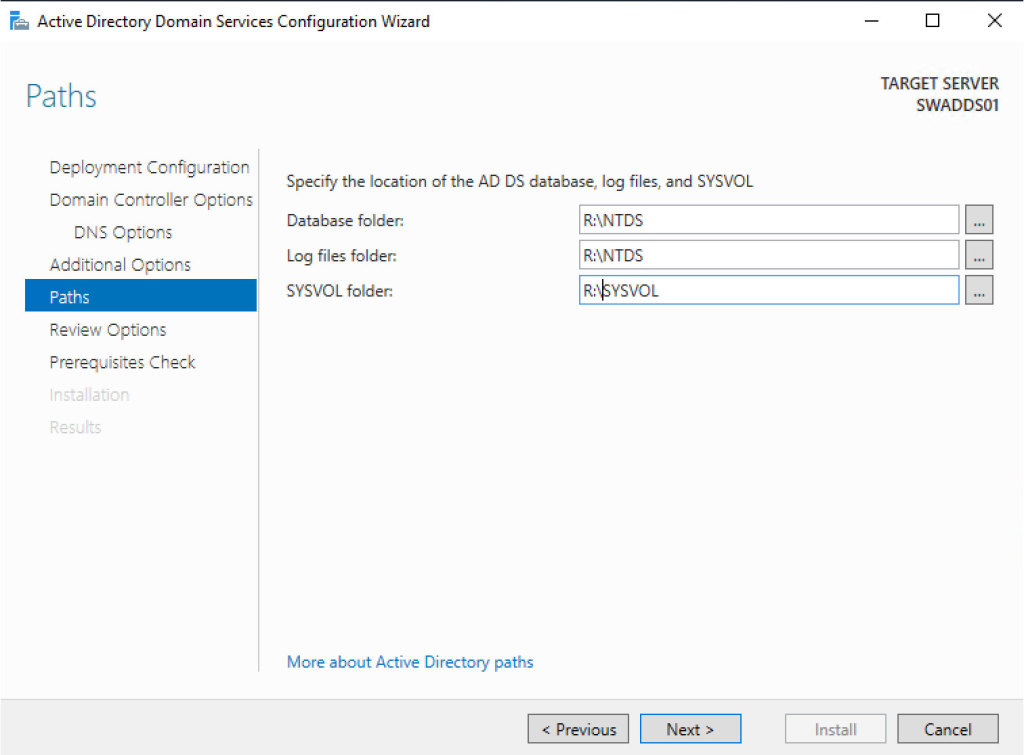

Il Path è molto importante quando crei il tuo DC, perché deve essere configurato perfettamente. Quando si utilizza una macchina virtuale, potrebbe essere meglio configurare un altro disco (a dimensione fissa) con una dimensione di almeno 5GB (la dimensione dipende da quanto è grande l’infrastruttura). Formatta il volume come NTFS e assegna una lettera; ricorda che ReFS non è supportato. Se hai intenzione di installare un antivirus, configura l’esclusione delle cartelle per evitare la corruzione del database. Int la procedura guidata di configurazioneADDS, seleziona il nuovo percorso e vai avanti.

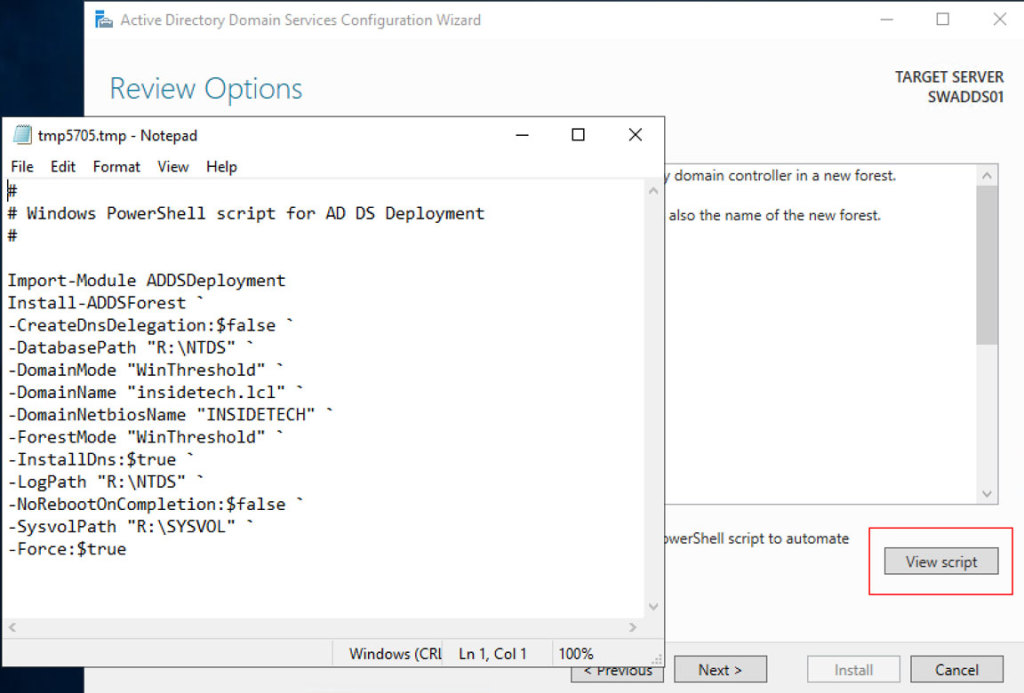

La scheda “Review Options” mostra il riassunto dei passi precedenti e ci dà la possibilità di correggere potenziali errori, ma permette anche di generare lo script PowerShell nel caso si voglia usare la linea di comando invece della GUI.

Il “Prerequisites Check” verifica se c’è un problema che può bloccare la configurazione. Se stai creando il primo Domain Controller, tutti gli errori possono essere saltati. Clicca sul pulsante Install per iniziare la procedura; il tempo di esecuzione può cambiare a seconda dell’infrastruttura e del modello di complessità. Dopo il riavvio, la tua macchina sarà pronta per essere usata come Domain Controller.

Best Practice

Quando pianifichi di costruire un’infrastruttura Active Directory, è bene conoscere alcuni trucchi per evitare problemi di sicurezza e di configurazione:

Rinomina Domain Admin – Il primo utente usato per iniziare un attacco è l’amministratore, quindi il tuo primo passo è cambiare il nome di default admin del dominio; usa una denominazione completamente diversa dagli standard, come AdminContosoAD.

Password forte per Domain Admin – Sicurezza, sicurezza, sicurezza! Il Domain Admin deve avere una password forte e le credenziali devono essere riservate.

Credenziali dedicate per l’IT – Una delle prime regole è quella di separare le credenziali di default dalla gestione per evitare l’escalation di sicurezza in caso di attacco esterno.

Assegnare il giusto permesso – Se avete più admin nella vostra infrastruttura è fondamentale assegnare il giusto permesso e credenziali per ogni utente. Nessuno dovrebbe essere oltre gli amministratori di dominio per evitare la possibilità di cambiare lo schema AD o modificare il modello della foresta.

Configura GPO – Configurare le politiche di gruppo per utenti e computer, questo permette la perfetta granularità. Ricordatevi di evitare troppe GPO ma anche di consolidare molte impostazioni in una sola GPO. Non usate il GPO di default della politica di dominio!

Password forti per gli utenti – Non solo per l’amministratore di dominio, tutti gli utenti devono seguire i requisiti di complessità della password. Se usate Windows 10, un’idea è quella di configurare Windows Hello for Business per semplificare il metodo di autenticazione, senza ridurre la sicurezza.

Enable Recycle Bin – Il Recycle Bin è stato introdotto in Windows Server 2008 R2 ed è il modo perfetto per ripristinare un elemento in pochi secondi, senza dover eseguire AD Restore.

Almeno due controller di dominio – Non importa se la vostra infrastruttura non è un’impresa, dovreste avere due controller di dominio per evitare guasti critici.

Rimuovere gli elementi obsoleti – Non dimenticate di pulire la vostra infrastruttura da utenti e computer dove non sono più presenti o necessari. Questo per evitare problemi o problemi di sicurezza.

Un controller di dominio non è un computer – Non installare nulla dentro un controller di dominio! Nessun software, nessuna applicazione di terze parti, nessun ruolo, niente! Un DC deve essere pulito!

Naming Convention Rule – Definisci una convenzione di denominazione prima di costruire la tua infrastruttura, utenti, client, server, dispositivi e risorse (gruppi, share, altro). Questo vi aiuterà a gestire semplicemente e scalabilità.

Patch Your DCs – Gli attaccanti sono veloci a sfruttare le vulnerabilità conosciute, questo significa che è necessario mantenere sempre aggiornato il vostro computer. Pianificate il giusto orario per installare gli aggiornamenti di Windows.

Auditing – Implementate una soluzione di auditing per sapere chi apporta modifiche. Questo non è un requisito del GDPR, ma è anche un modo per prevenire problemi di sicurezza.

Best Practice Virtual Machine

Ci sono un paio di regole da tenere a mente, quando si costruisce un Domain Controller in una macchina virtuale:

Il DC virtualizzato è supportato – A partire da Windows Server 2012, quando una nuova funzionalità chiamata VM Generation-ID è stata aggiunta, è supportato installare un Domain Controller come macchina virtuale. Dovrebbe essere usato un DC fisico? Dipende dall’infrastruttura, ma per la maggior parte delle aziende la risposta è no. Ciò che è importante, è configurare l’azione di avvio come sempre avviare in 0 secondi.

Non fare il checkpoint virtualizzato – Checkpoint per DC sono ora supportati, ma potrebbe essere meglio evitare questa operazione.

Disabilitare la sincronizzazione del tempo – Controller di dominio si aspettano di essere in cima alla gerarchia del tempo locale e lasciare il servizio di sincronizzazione del tempo Host fa sì che sovrascriva qualsiasi altra fonte impostata per il servizio Windows Time e questo potrebbe causare problemi.

Non mettere i controller di dominio in stato salvato – Quando una macchina virtuale riprende da uno stato salvato o viene riportata a un checkpoint, l’unica cosa che è garantita per fissare il suo orologio è il Time Synchronization Service. Ma, come sapete da sopra, non potete abilitarlo sui controller di dominio virtualizzati. Se il suo orologio è troppo sfasato, potrebbe non aggiustarsi mai automaticamente.

Non convertire il controller di dominio – Non importa se hai un DC fisico o virtuale, la conversione è sbagliata e non supportata. Se vuoi migrare da VMware a Hyper-V, il Domain Controller deve essere reinstallato da zero; stessa cosa se hai un DC fisico.

Upgrade in Place – Come la conversione, l’upgrade in place non è supportato quindi se vuoi installare una nuova versione di Windows Server, pianifica di distribuire una nuova macchina, aggiungi nella AD Forest, sposta i ruoli FSMO e declassa il Domain Controller più vecchio. Non c’è altro modo!

Replica – La replica non dovrebbe essere usata nella maggior parte dei casi. Se hai un sito remoto di Disaster Recovery, potrebbe essere molto meglio configurare un altro Domain Controller e usare il sistema AD Replica perché è meglio.

Considerazione

Ora hai tutte le informazioni per configurare la tua Active Directory con le più importanti best practice per creare una grande infrastruttura ed evitare problemi di sicurezza. Come al solito, leggi la documentazione prima di iniziare qualsiasi tipo di attività.

(spagnolo, portoghese (Brasile))