In meinem letzten Blog habe ich ein wenig über die allgemeinen Grundsätze des Cyberangriffsmarktes gesprochen. Heute werden wir uns das Darknet genauer ansehen. Heutzutage wird so viel über das Darknet gesprochen. Es ist der Stoff, aus dem Krimis sind – eine Brutstätte krimineller Aktivitäten, in der alles gekauft und verkauft werden kann.

Das stimmt zwar, aber das Darknet bietet Journalisten und Aktivisten auf der ganzen Welt, die für Informationsfreiheit und Datenschutz kämpfen, auch eine Anonymisierungsebene. Es ist oft ein Ort, an dem sie sicher und anonym mit ihren Kontakten kommunizieren können.

Aber zunächst einmal, was genau ist das Darknet?

- Darknet – Ein Darknet ist ein Overlay-Netzwerk, auf das nur mit spezieller Software, Konfigurationen oder Autorisierung zugegriffen werden kann, wobei oft nicht standardisierte Kommunikationsprotokolle und Ports verwendet werden.

- Dark web – Das Dark web sind Inhalte, die im Darknet existieren, also in Overlay-Netzen, die das öffentliche Internet nutzen, für deren Zugriff aber spezielle Software, Konfigurationen oder Berechtigungen erforderlich sind.

- Deep web – Das Deep web sind Teile des World Wide Web, deren Inhalte aus irgendeinem Grund nicht von Standard-Suchmaschinen indiziert werden.

- Clearnet – Das Clearnet ist ein Begriff, der sich typischerweise auf das unverschlüsselte oder nicht-darknet bezieht. Dieses traditionelle World Wide Web weist eine relativ geringe Anonymität auf, da die meisten Websites die Benutzer routinemäßig anhand ihrer IP-Adresse identifizieren.

Um es klar zu sagen: Das Darknet ist ein gefährlicher Ort, an dem illegale oder unterirdische Aktivitäten durchgeführt werden und der gefunden werden kann, wenn man danach sucht. Eines der vorherrschenden Merkmale im Darknet sind die digitalen Marktplätze, auf denen verschiedene Arten von Waren und digitalen Gegenständen hauptsächlich für Bitcoin und andere Kryptowährungen gekauft und verkauft werden. Heute gibt es sowohl im Clearnet als auch im Darknet eine wachsende Anzahl von Marktplätzen. Diese Websites verkaufen fast alles, was man sich vorstellen kann, und sind oft eine zentrale Anlaufstelle für Kriminelle.

Auf dem Marktplatz werden u.a. angeboten:

- Software/Malware

- Sicherheit/Hosting

- Fälschungen

- Drogen

- Waffen

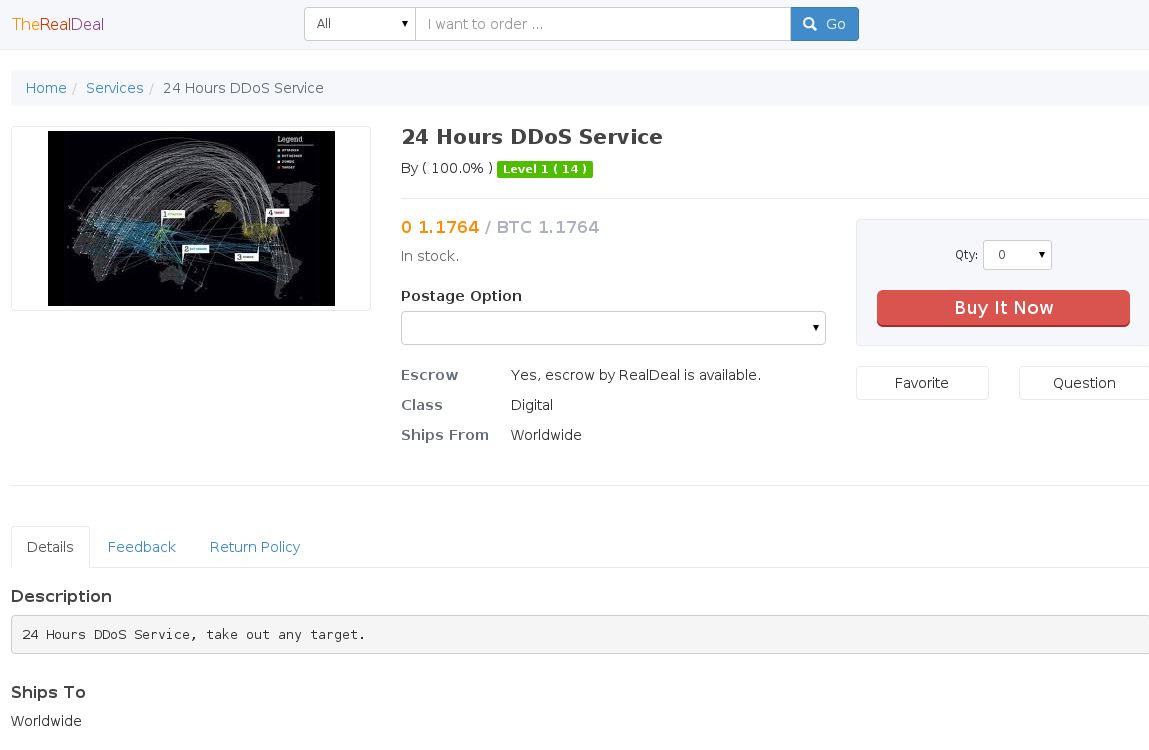

Figur: 24-Stunden-DDoS-Dienst

Abbildung: DoS 0-Day Exploit für Telegram

Wie komme ich von hier aus dorthin?

Die Leute denken oft, dass der Zugang zum Darknet eine technische und komplizierte Aufgabe ist. In Wirklichkeit ist der Zugang zum Darknet in den letzten Jahren sehr benutzerfreundlich geworden. Sowohl I2P als auch Tor bieten eine gute Dokumentation für Neulinge und es gibt viele Foren und Tutorials, die denjenigen helfen, die mehr über die Netzwerke lernen wollen. Der einzige Teil des Darknets, der eine Mitgliedschaft oder eine Einladung zum Beitritt erfordert, sind bestimmte Marktplätze, die kontrollieren wollen, wer die von ihnen angebotenen Dienste sehen und darauf zugreifen kann.

Wenn du auf das Darknet zugreifst, hast du viele Möglichkeiten zur Auswahl. Zwei Möglichkeiten sind Tor, der Onion Router, und I2P, das Invisible Internet Project. Jede hat ihre eigenen Vor- und Nachteile und die Auswahl sollte auf den Absichten des Benutzers basieren.

Tor ist ein anonymer Internet-Proxy, der den Datenverkehr durch ein weltweites, freiwilliges Netzwerk von Tausenden von Relays leitet. Tor wickelt Nachrichten in verschlüsselte Schichten ein und schickt sie durch einen bidirektionalen Kreis von Relais durch das Tor-Netzwerk. Tor stellt auch ein zentrales Verzeichnis zur Verfügung, um die Ansicht des Netzwerks zu verwalten.

Das Tor-Projekt bietet eine Einstiegsdokumentation für seine neuen Benutzer und ist einfach zu benutzen. Tor ist im Laufe der Jahre bei den normalen Nutzern sehr beliebt geworden. Das Tor Browser Bundle macht die Verbindung zu Tor für den durchschnittlichen Benutzer sehr einfach. Tor hat im Laufe der Jahre eine große Menge an akademischer Kritik erhalten und ist ein sehr gut finanziertes Projekt. Ein Problem, das bei Tor immer noch besteht, ist das Vertrauen in die Ausgangsknoten. Angreifer können bösartige Ausgangsknoten einrichten oder den Verkehr, der aus dem Netzwerk kommt, ausspionieren. Die beste Anwendung für Tor ist der anonyme Zugang zum Internet.

I2p ist ein anonymes Peer-to-Peer-Netzwerk, das sich auf interne Dienste konzentriert. Es erlaubt Benutzern, Daten zwischen Computern, auf denen I2P läuft, mit Ende-zu-Ende-Verschlüsselung zu senden. I2P verwendet unidirektionale Tunnel und eine mehrschichtige Verschlüsselung im Gegensatz zu den bidirektionalen Tunneln von Tor.

I2P ist im Vergleich zu Tor kein sehr bekannter Dienst. Er hat nur eine begrenzte akademische Bewertung erhalten, enthält aber eine gute Dokumentation für alle seine Nutzer. Ein Problem bei I2P ist die begrenzte Anzahl von Proxys zum Internet. Die beste Anwendung für i2P ist der Peer-to-Peer-Dateiaustausch.

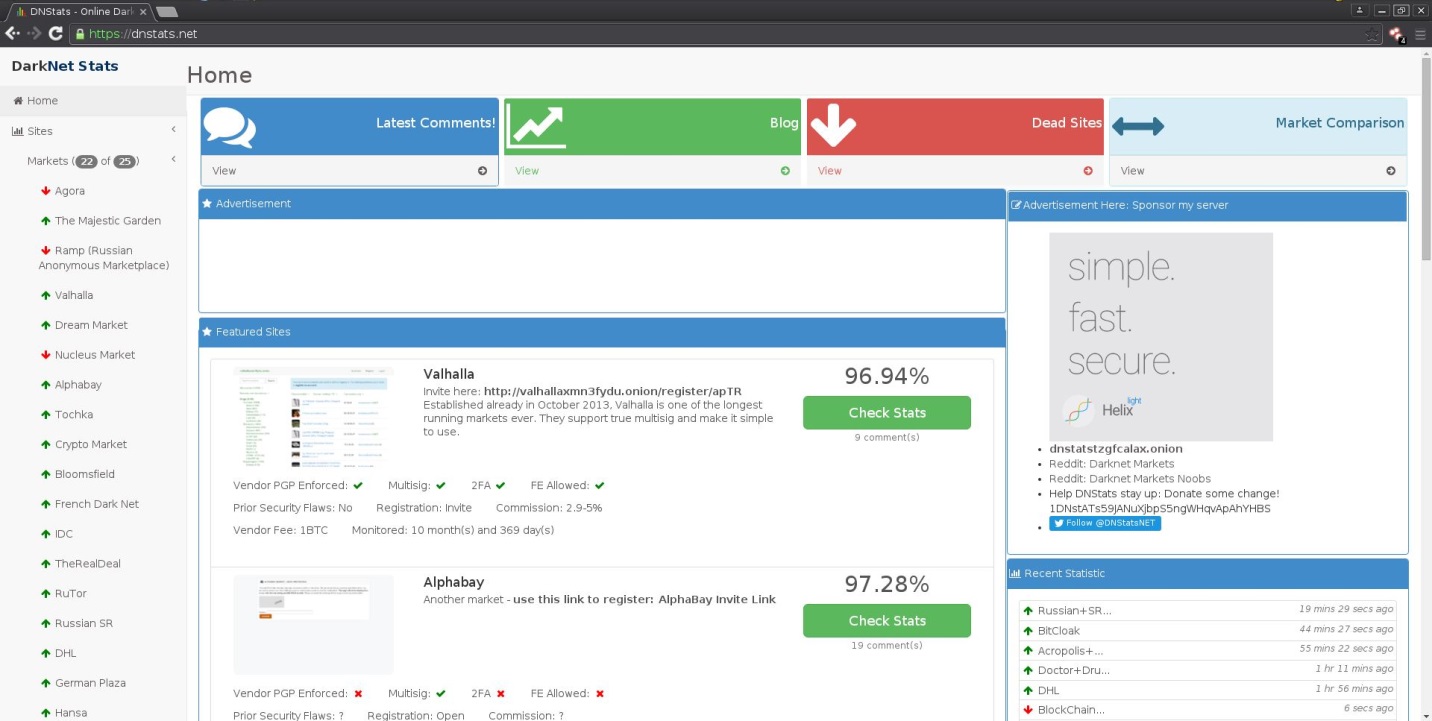

Der Zugang zu einigen dieser Marktplätze im Darknet kann eine Herausforderung sein, wenn man nicht weiß, wonach man sucht. Oft findet man Listen von versteckten Diensten oder .onion-Links auf Clearnet-Seiten wie Reddit und DeepDotWeb. TheHiddenWiki.org ist ebenfalls eine gute Anlaufstelle für die Suche nach versteckten Diensten und Marktplätzen, ebenso wie DNstats.net. DNstats bietet aktualisierte Informationen über den aktuellen Status bestimmter Marktplätze sowie Nachrichten über neue Websites, sobald sie verfügbar werden.

Darknet-Marktplätze umfassen:

- AlphaBay

- Valhalla

- Dream

- Hansa

- The Real Deal

- DHL

- Outlaw

Abbildung: DNstats, eine Darknet-Statusseite

Es gibt auch ein paar Suchmaschinen, die Ihnen helfen, das zu finden, was Sie im Darknet suchen. Zwei beliebte Darknet-Suchmaschinen sind Grams, http://grams7enufi7jmdl.onion/, ein Google-Imitat, und Torch, http://xmh57jrzrnw6insl.onion/. Beide Websites ermöglichen die Suche nach Inhalten auf den Marktplätzen und anderen versteckten Diensten im Darknet.

Erkundung der Dark Markets:

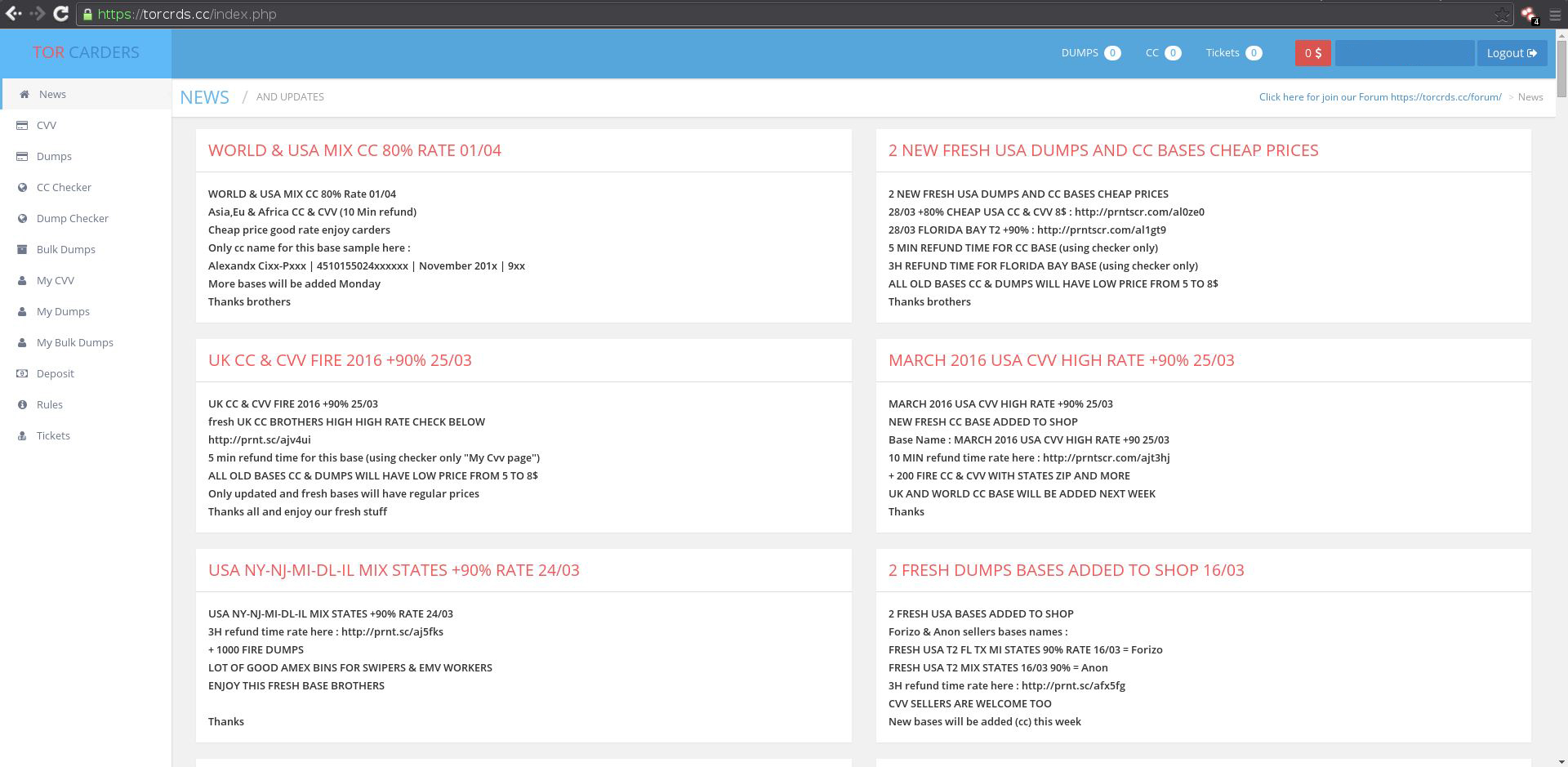

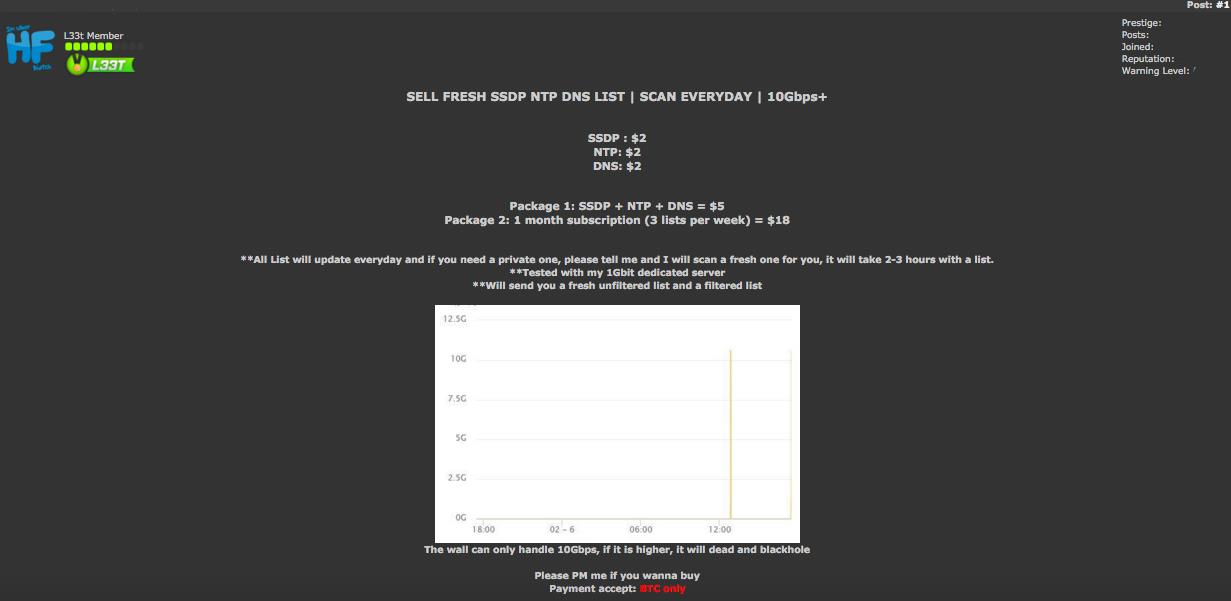

Diese Märkte sind nicht gerade besonders oder einzigartig, aber sie haben nach der Zerschlagung der Seidenstraße an Beliebtheit gewonnen. Einige Märkte sind sowohl im Darknet als auch im Clearnet zu finden. Seiten wie 0day today, Hack-Foren, TorCrds, Hell und andere verkaufen ähnliche Artikel wie im Darknet und handeln fast immer auch in Bitcoin. Einige der gleichen Dienstleistungen, die im Darknet angeboten werden, finden Sie normalerweise auch in einer Reihe von Hacker-Foren.

Hacker-Foren

- V3rmillion

- Raid-Foren

- GreySec

- RealForums

- Evilzone

Abbildung: Torcrds.cc, eine Website, die gestohlene Kreditkarten im Clearnet verkauft

Abbildung: HackForums-Benutzer, die SSDP-NTP- und DNS-Listen für verstärkte Angriffe verkaufen

Die meisten Anbieter handeln in der Regel mit Bitcoin oder anderen Arten von Kryptowährungen. Auf vielen Websites müssen die Verkäufer eine Art Kaution zahlen, um auf der Website Artikel oder Dienstleistungen verkaufen zu dürfen. Diese Kautionen können zwischen 0,1 und 1 BTC kosten. Einige dieser Websites sind auch für die Öffentlichkeit geschlossen und erfordern eine Empfehlung, um dem Marktplatz beizutreten.

Zu den neuesten Marktplätzen in diesem Jahr gehören LEO Market, TheDetoxMarket und Apple Market. Letztes Jahr gab es etwa ein Dutzend neuer Websites. Einige dieser Seiten überleben nicht lange im Darknet, da sie oft gehackt oder von der Konkurrenz vom Netz genommen werden. Das Wachstum des Angriffsmarktplatzes und die Nutzung eines anonymisierenden Netzwerks wie dem Darknet wird in den nächsten Jahren weiter zunehmen, da die Einstiegshürde für Hacker immer weiter sinkt.

Im nächsten Blog werde ich darüber sprechen, was ein Angreifer auf den Untergrundmarktplätzen kaufen kann und wie hoch die Preise für Dinge wie DDoS, Ransomware und mehr sind. Wir werden uns einige der Tools und Dienste ansehen, die potenziellen Angreifern zur Verfügung stehen, sowie die Art und Weise, wie Transaktionen auf dem Marktplatz ablaufen.

Laden Sie sich das DDoS-Handbuch von Radware herunter, um Expertenratschläge, umsetzbare Tools und Tipps zur Erkennung und Abwehr von DDoS-Angriffen zu erhalten.

Jetzt herunterladen