Dans mon dernier blog, j’ai parlé un peu des principes généraux du marché de la cyberattaque. Aujourd’hui, nous allons nous intéresser de plus près au Darknet. On parle beaucoup du Darknet en ce moment. C’est l’étoffe des romans policiers – un foyer d’activité criminelle où tout peut être acheté et vendu.

Bien que cela soit vrai, le Darknet fournit également une couche d’anonymat aux journalistes et aux activistes du monde entier qui luttent pour la liberté d’information et la vie privée. C’est souvent un endroit où ils peuvent communiquer de manière sécurisée et anonyme avec leurs contacts.

Mais d’abord, qu’est-ce que le Darknet exactement ?

- Darknet – Un Darknet est un réseau superposé auquel on ne peut accéder qu’avec des logiciels, des configurations ou des autorisations spécifiques, en utilisant souvent des protocoles de communication et des ports non standard.

- Dark web – Le Dark web est le contenu qui existe sur le Darknet, des réseaux superposés qui utilisent l’Internet public mais dont l’accès nécessite un logiciel, des configurations ou une autorisation spécifiques.

- Deep web – Le Deep web est des parties du World Wide Web dont le contenu n’est pas indexé par les moteurs de recherche standard pour quelque raison que ce soit.

- Clearnet – Le Clearnet est un terme qui se réfère généralement au non crypté, ou non-darknet. Ce world wide web traditionnel présente un anonymat de base relativement faible, la plupart des sites web identifiant couramment les utilisateurs par leur adresse IP.

Pour être clair, le Darknet est un endroit dangereux où des activités illicites ou souterraines sont menées et peuvent être trouvées si vous les cherchez. L’une des caractéristiques les plus prédominantes que l’on trouve sur le Darknet sont les places de marché numériques où différents types de biens et d’articles numériques sont achetés et vendus principalement contre des bitcoins et d’autres cryptocurrences. Aujourd’hui, nous constatons qu’un certain nombre de places de marché en pleine expansion se trouvent à la fois sur le Clearnet et le Darknet. Ces sites vendent presque tout ce à quoi vous pouvez penser et sont souvent un guichet unique pour les criminels en puissance.

Les articles trouvés sur le marché comprennent :

- Les logiciels/malwares

- La sécurité/l’hébergement

- Les contrefaçons

- Les drogues

- Les armes

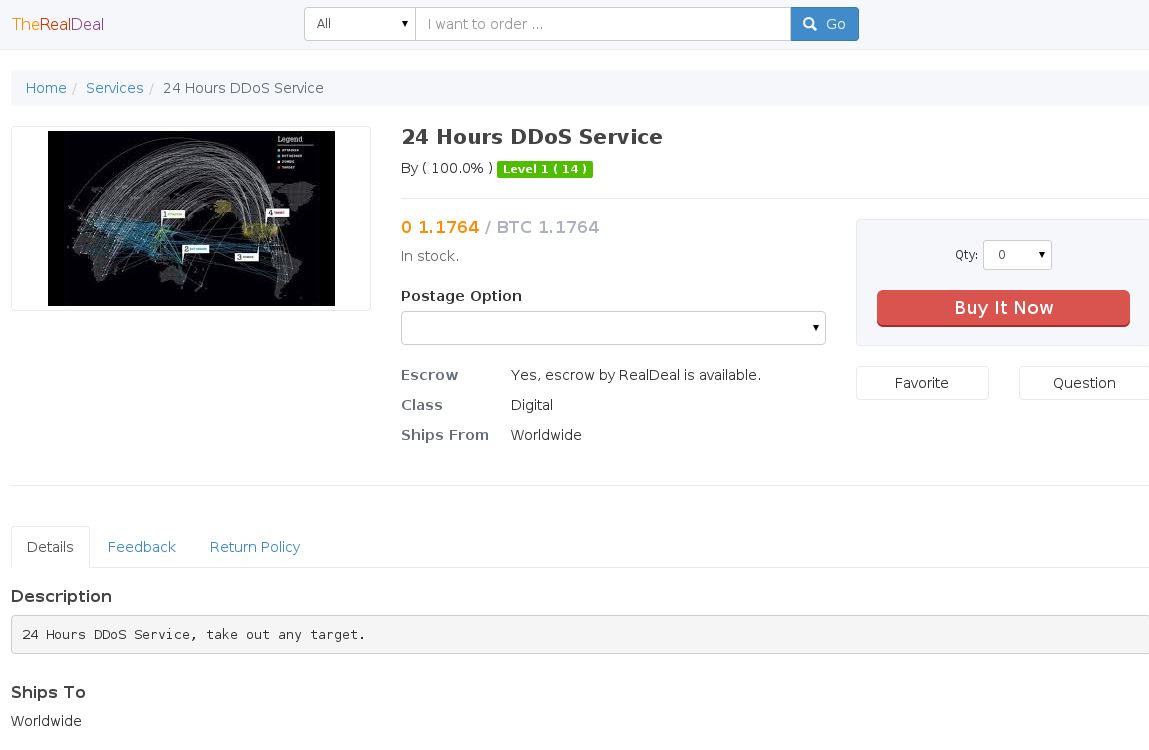

Figure : Service DDoS 24 heures sur 24

Figure : Exploitation DoS 0-day pour Telegram

Comment puis-je y arriver à partir d’ici ?

Les gens pensent souvent que l’accès au Darknet est une tâche technique et compliquée. En réalité, l’accès au Darknet est devenu très convivial au cours des dernières années. I2P et Tor offrent tous deux une excellente documentation pour les utilisateurs novices et il existe de nombreux forums et tutoriels pour aider à éduquer ceux qui veulent en savoir plus sur les réseaux. La seule partie du Darknet qui nécessite réellement une adhésion ou une invitation à rejoindre sont certaines places de marché qui veulent contrôler qui peut voir et accéder aux services qu’ils offrent.

Lorsque vous accédez au Darknet, vous avez de nombreuses options à choisir. Deux options comprennent Tor, le routeur oignon, et I2P, le projet Internet invisible. Chacun a ses propres avantages et inconvénients et la sélection pour l’utilisation devrait être basée sur les intentions de l’utilisateur.

Tor est un proxy internet anonyme qui dirige le trafic à travers un réseau mondial bénévole de milliers de relais. Tor enveloppe les messages dans des couches cryptées et les envoie à travers un circuit bidirectionnel de relais à travers le réseau Tor. Tor fournit également un annuaire central pour gérer la vue du réseau.

Le projet Tor offre une documentation d’entrée de gamme pour ses nouveaux utilisateurs et est facile à utiliser. Tor au fil des années est devenu très populaire auprès de l’utilisateur commun. Le pack de navigation Tor a rendu la connexion à Tor très simple pour l’utilisateur moyen. Tor a reçu un grand nombre de revues académiques au cours des années et est un projet très bien financé. Un problème qui subsiste avec Tor est la confiance des nœuds de sortie. Les attaquants peuvent mettre en place des nœuds de sortie malveillants ou espionner le trafic sortant du réseau. La meilleure utilisation de Tor est pour l’out proxing anonyme à l’internet.

I2p est une superposition de réseau peer-to-peer anonyme qui se concentre sur les services internes. Il permet aux utilisateurs d’envoyer des données entre des ordinateurs exécutant I2P avec un chiffrement de bout en bout. I2P utilise des tunnels unidirectionnels et un chiffrement en couches par rapport aux tunnels bidirectionnels de Tor.

I2P n’est pas un service très connu par rapport à Tor. Il a reçu une revue académique limitée mais contient une grande documentation pour tous ses utilisateurs. Un problème concernant I2P est le nombre limité de proxies de sortie vers l’internet. La meilleure utilisation d’i2P est pour le partage de fichiers peer-to-peer.

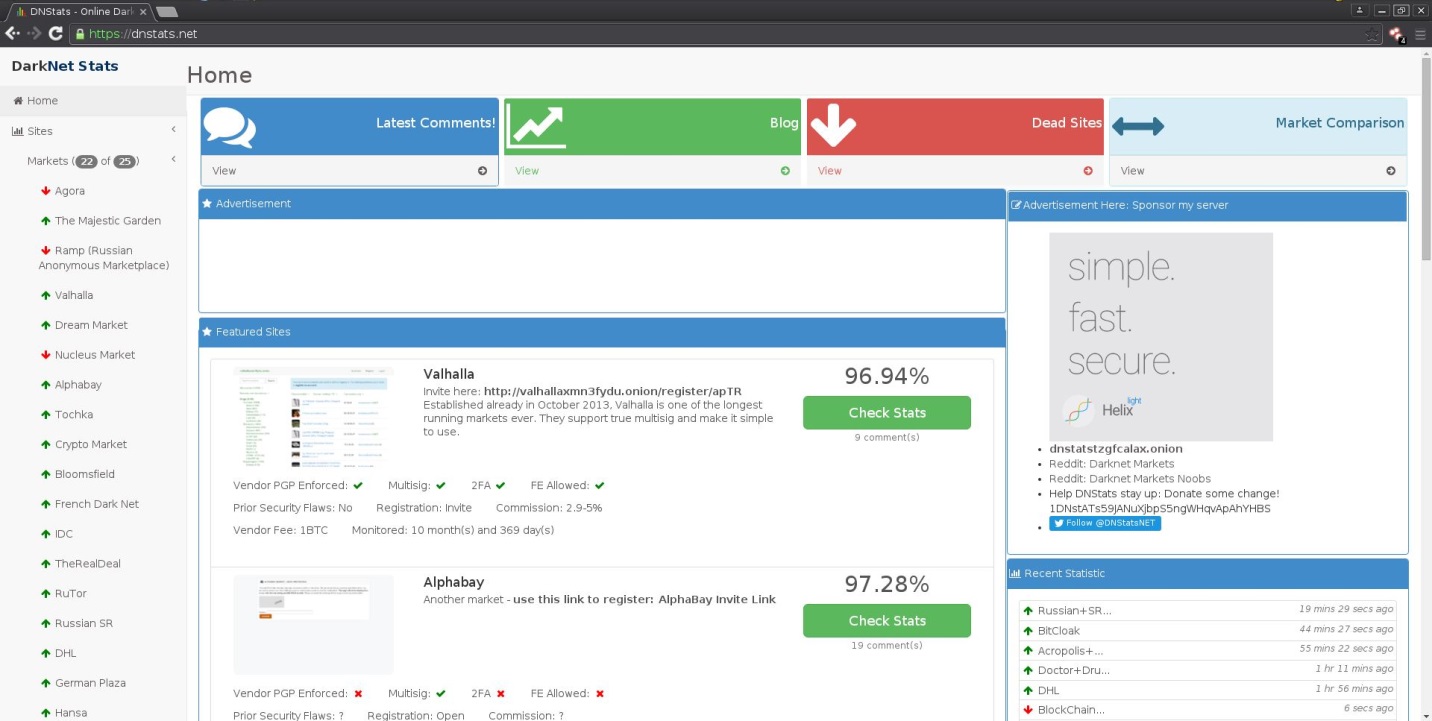

Accéder à certaines de ces places de marché sur le Darknet peut être un défi si vous ne savez pas ce que vous cherchez. Souvent, vous pouvez trouver des listes de services cachés ou des liens .onion sur des sites Clearnet comme Reddit et DeepDotWeb. TheHiddenWiki.org est également un bon endroit pour commencer à chercher des services et des marchés cachés, tout comme DNstats.net. DNstats fournit des informations mises à jour sur le statut actuel de certains marchés ainsi que des nouvelles sur les nouveaux sites dès qu’ils sont disponibles.

Les places de marché du Darknet comprennent :

- AlphaBay

- Valhalla

- Dream

- Hansa

- The Real Deal

- DHL

- Outlaw

Figure : DNstats, une page de statut du Darknet

Il existe également quelques moteurs de recherche pour vous aider à trouver ce que vous cherchez sur le Darknet. Deux moteurs de recherche populaires du Darknet sont Grams, http://grams7enufi7jmdl.onion/, une imitation de Google et Torch, http://xmh57jrzrnw6insl.onion/. Ces deux sites vous permettront de rechercher du contenu dans les marchés et d’autres services cachés trouvés sur le Darknet.

Exploration des marchés sombres :

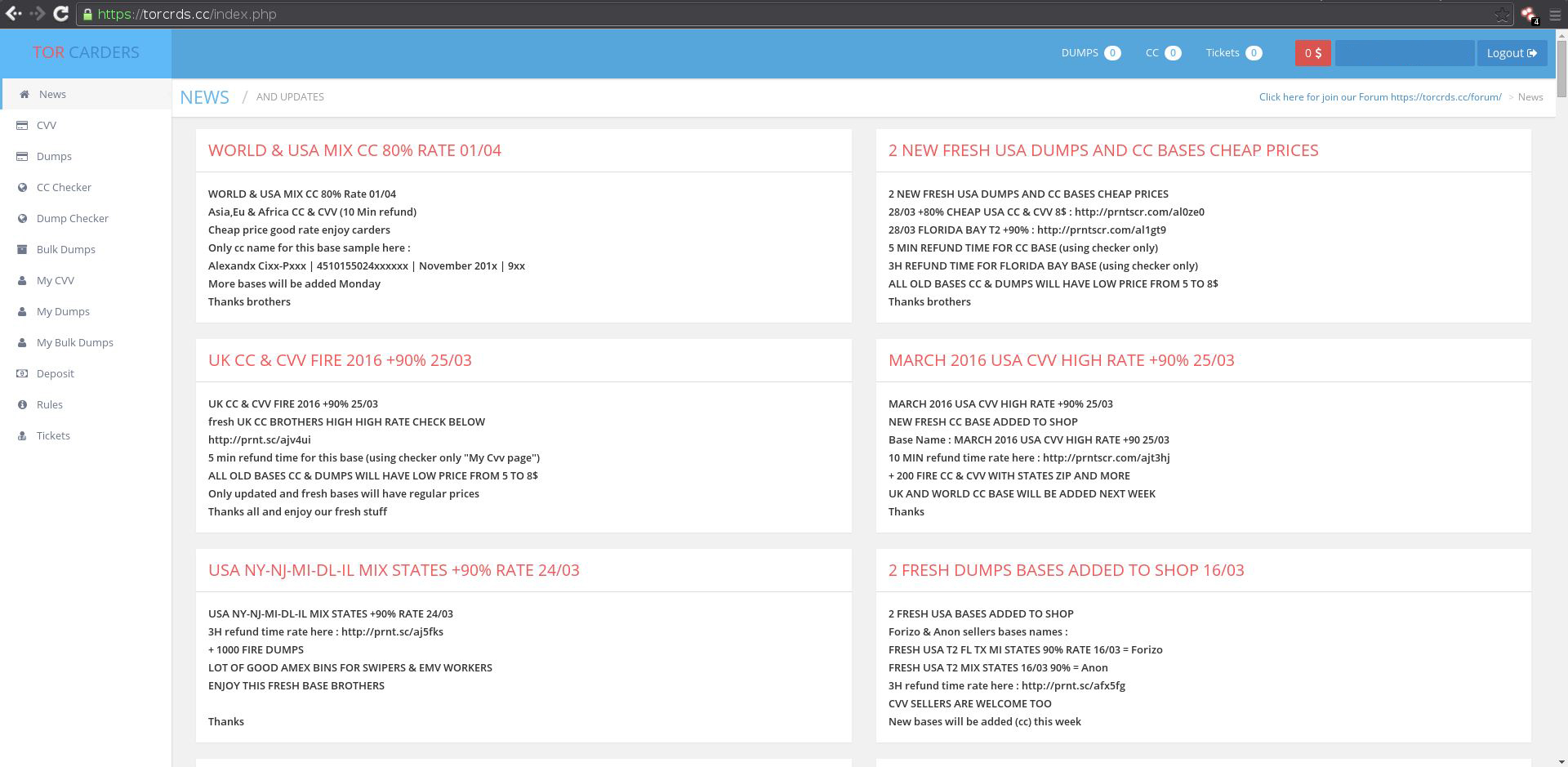

Ces marchés ne sont pas exactement spéciaux ou uniques, mais ils ont gagné en popularité après la prise des routes de la soie. Certains marchés peuvent également être trouvés à la fois sur le Darknet et le Clearnet. Des sites comme 0day today, les forums de piratage, TorCrds, Hell et d’autres vendent des articles similaires à ceux du Darknet et traitent presque toujours des bitcoins. Vous pouvez aussi normalement trouver certains des mêmes services disponibles sur le Darknet sur un certain nombre de forums de pirates également.

Forums de pirates

- V3rmillion

- Raid Forums

- GreySec

- RealForums

- Evilzone

Figure : Torcrds.cc, un site web vendant des cartes de crédit volées sur le Clearnet

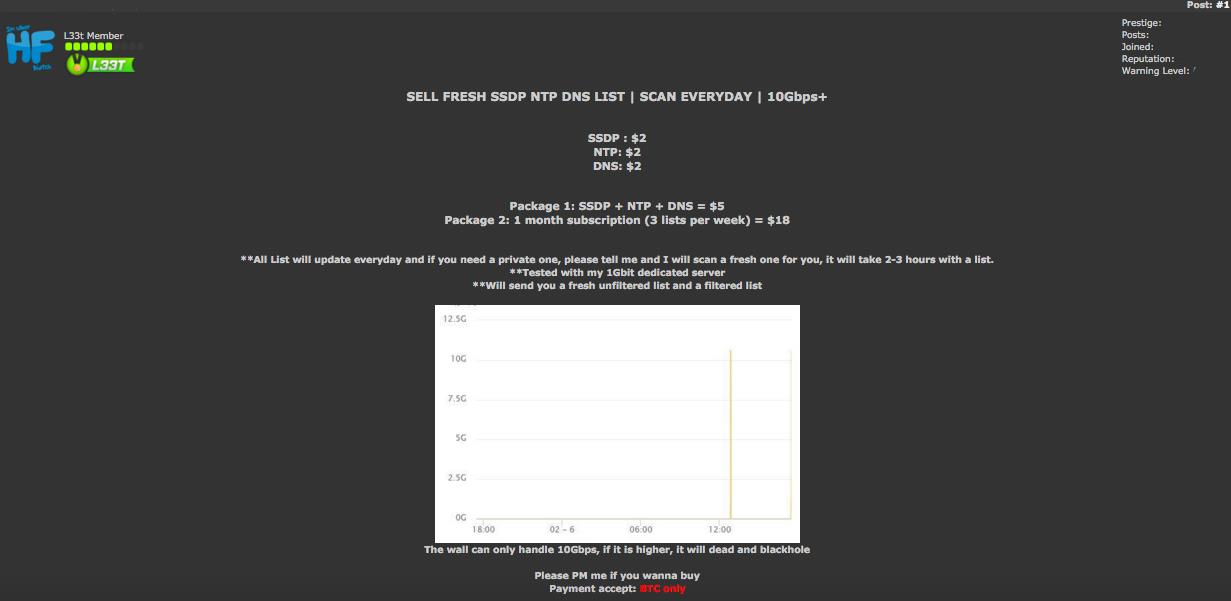

Figure : Utilisateurs de HackForums vendant SSDP NTP et liste DNS pour des attaques amplifiées

La plupart des vendeurs traitent généralement en Bitcoin ou d’autres types de crypto-monnaies. Sur de nombreux sites, les vendeurs doivent payer une certaine forme de caution pour être autorisés à vendre des articles ou des services sur le site. Ces obligations peuvent coûter entre 0,1 et 1 BTC. Certains de ces sites sont également fermés au public et nécessitent une recommandation pour rejoindre la place de marché.

Certaines des places de marché les plus récentes cette année comprennent LEO Market, TheDetoxMarket et Apple Market. L’année dernière, il y avait environ une douzaine de nouveaux sites qui ont surgi. Certains de ces sites ne font pas long feu sur le Darknet car ils sont souvent piratés ou mis hors ligne par leurs concurrents. La croissance du marché des attaques et l’utilisation d’un réseau anonyme comme le Darknet continueront de croître au cours des prochaines années, car le niveau d’entrée pour les pirates ne cesse de baisser.

Dans le prochain blog, je parlerai de ce qu’un attaquant peut acheter sur les marchés souterrains et du taux courant pour des choses comme le DDoS, le Ransomware et plus encore. Nous examinerons certains des outils et services qui sont disponibles pour les attaquants potentiels ainsi que la façon dont les transactions fonctionnent sur le marché.

Téléchargez le manuel DDoS de Radware pour obtenir des conseils d’experts, des outils exploitables et des conseils pour aider à détecter et à arrêter les attaques DDoS.

Télécharger maintenant

.