Active Directoryは、世界中の各企業のITインフラの主な中核であり、ユーザーとコンピュータのセキュリティ、コンプライアンス、自動化を構築する最初のレイヤーです。 正しいインフラストラクチャを作成するために、ウィザードである必要はありませんが、設定やセキュリティの問題を避けるために、いくつかの小さなトリックを知っておくことが重要です。

Active Directory とは何ですか? AD の考え方は、ユーザー、グループ、コンピューターなどに関するすべての情報をデータベース化し、リソースへのアクセスを簡素化することです。 データベースのように、アプリケーションと Windows ロールはプロパティ、許可、および他の多くの詳細を読み取ることができます。

Active Directory の重要な特徴は、新しい列、プロパティ、および値を追加してスキーマを拡張できる可能性があることです。 Exchange Server などの一部のアプリケーションでは、Active Directory を使用してコンポーネントや機能を追加してプロパティを読み取り、異なるシステムを使用する必要性を回避しています。

設定を始める前に、Active Directory に関していくつかの用語を学ぶ必要があります。これらはモデルの一部であり、正しい設定を作成しトラブルシューティング方法を理解するには、これらを知ることが重要だからです。

フォレスト

最初のドメインコントローラーを作成するとき、最初のドメイン名であるフォレスト名を作成する必要があります(例:contoso.com)。 フォレスト名は一意であり、単純なモデルでExchange Serverなどの他のソフトウェアで変更がない場合を除き、変更すべきではありません。 あるフォレストはトラストがない限り別のフォレストと会話することはできません。これは、異なる企業間や異なるインフラストラクチャ間の融合の際に接続を行う方法です。 トラストによって、システムはオブジェクトを2度作成することなく、ドメイン間で情報を読み取り、権限を割り当てることができます。

ドメイン

ドメイン名は、すべての中心です。 最初のドメインコントローラーを構築するときに、ドメイン名を選択し、そのラベルがインフラストラクチャのすべてのリソースに追加されます。 ドメイン名の変更は、複雑なモデルやExchange Serverのようにこのタスクをサポートしないアプリケーションを除いてサポートされています。 管理を分割したり、分離された論理領域を作成するには、子ドメイン名(例:it.contoso.com)を作成します。各サブドメインには個別のドメインコントローラーが必要で、管理はそれらに委ねられることになります。 この場合、メインドメインとサブドメインの信頼関係は自動的に構築され、領域をまたいだ情報の読み出しが可能になります。

FSMO

Flexible Single Master Operationは、AD全体を統括する5つの役割です。 新しいドメインコントローラーを追加したり、時刻を同期させたり、新しい項目(グループやユーザーなど)を作成したりする場合、これらのロールのいずれかが呼び出される。 デフォルトでは、FSMOのロールは最初のDCに作成されますが、2台または3台に分割することができます(インフラストラクチャに依存します)。 5つの役割は次のとおりです。

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

これらの役割を持つドメインコントローラを失う場合、いくつかの機能が制限されることがあります。 たとえば、プライマリドメインコントローラーがないと、コンピュータとユーザーアカウントのパスワードが変更されたときに、インフラストラクチャはパスワードの更新を受け取ることができません。 FSMOロールの詳細と配置を最適化する方法については、Microsoftの記事を参照してください。 4863>

グローバルカタログ

グローバルカタログは、ドメイン名を必要としないオブジェクトの高速検索を可能にするマルチドメインカタログです。 それは、ドメインコントローラーに格納されたその部分的な、読み取り専用のレプリカを使用して、任意のドメインからオブジェクトを見つけるのに役立ちます。 それは部分的な情報と、すべてのドメインからのオブジェクトを検索するために最もよく使用される属性のセットのみを使用するので、大規模なフォレストであっても、グローバル カタログ サーバーの単一のデータベースで表現することができます。 グローバルカタログにコピーされる事前定義された属性は、部分属性セットとして知られています。 ユーザーは、グローバルカタログに格納されている属性を追加または削除し、データベーススキーマを変更することが許可されています。 ベストプラクティスは、インフラストラクチャの各ドメインコントローラーで GC を追加することですが、ほとんどの場合、これを避ける方が良いでしょう。

DNS

ドメインネームシステムは、ドメイン名のツリーを含んでいます。 DNSは、ドメイン名を割り当て、各ドメインに権威あるネームサーバーを指定して、名前をIPアドレスにマッピングします。 これらのサーバーは、特定のドメインに責任があり、サブドメインに権威のあるネームサーバーを割り当てることができます。 DNSがないと、Active Directory全体が機能しなくなり、設定レコードを間違えるとサーバーからの通信が遮断されます。 クライアント側からは、DNSリゾルバは、要求されたリソースの完全な解決につながるクエリーを開始し、シーケンスする責任があります。 これらのクエリは再帰的または非再帰的です。

各ドメインコントローラーには、耐障害性を高めるためにDNS Roleが有効になっている必要があります。 解決に問題がある場合、ログをチェックして、ドメインコントローラー間のレプリカが正しく機能しているかどうかを把握する必要があります。

Build Active Directory Infrastructure

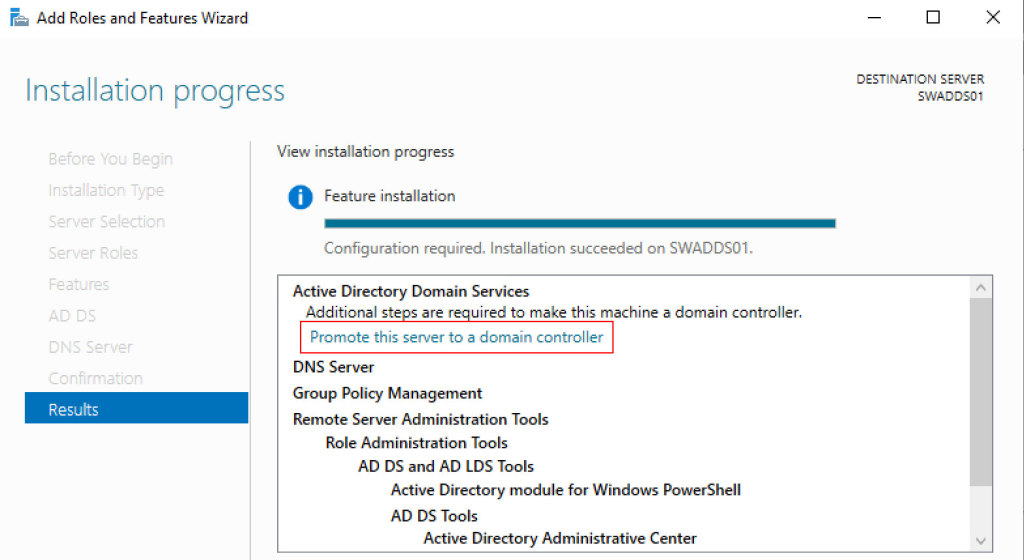

ADインフラの作成は、優れたウィザードがあるため、非常に簡単です。 最初のステップは、Active Directory Domain Services および DNS Server というロールを追加することです。

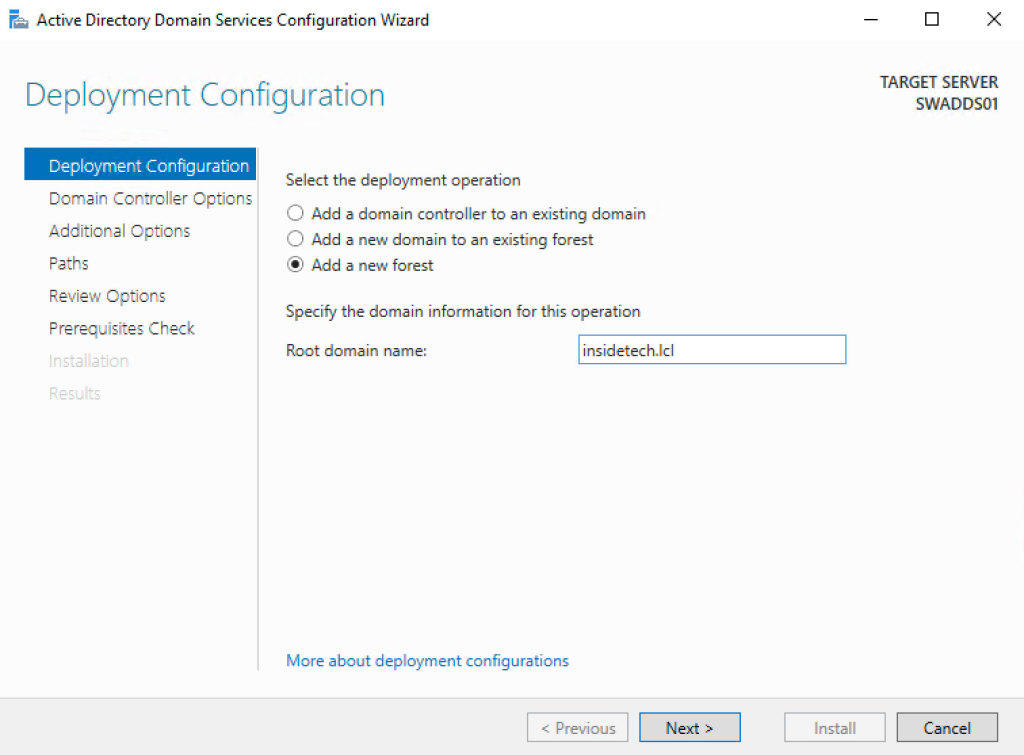

Windowsサーバー2012以降、新しい構成ウィザードがあるため、古いdcpromo.exeは非推奨になりました。 新しいフォレストの追加]を選択し(図 3)、[ルート ドメイン名]を入力します。

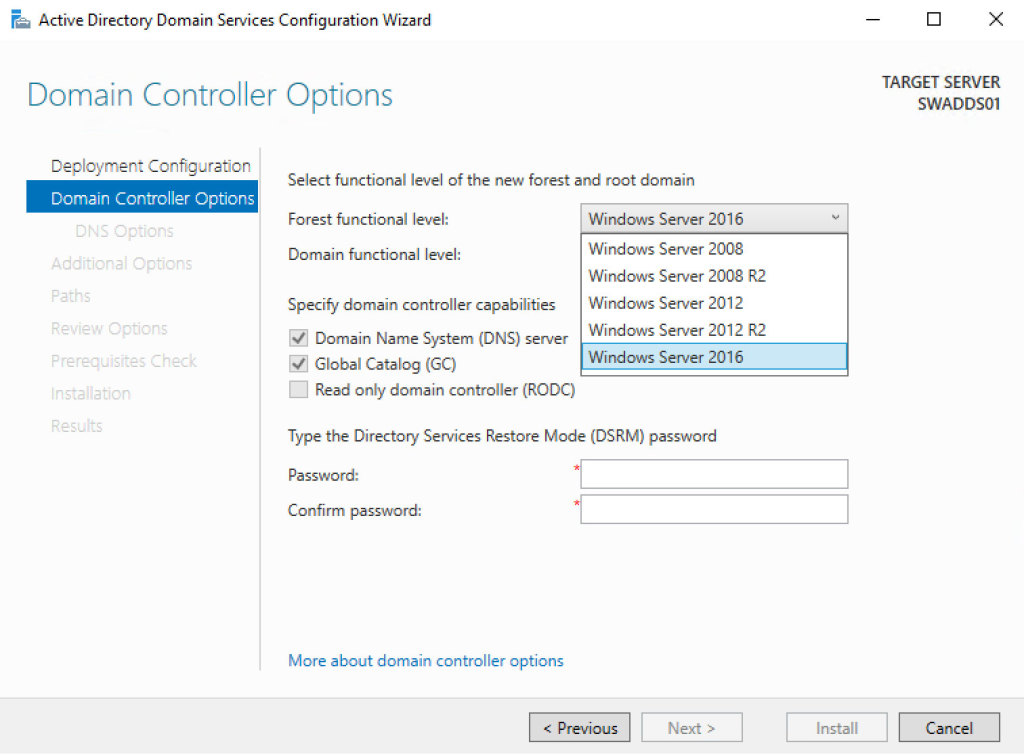

次のステップでは、[森林/ドメイン機能レベル]を選択します。これは展開後ダウングレードできないが上げることができるので非常に重要です。 Windows Server 2008 および 2008 R2 は生産終了に近いため、最小レベルは Windows Server 2012 であるべきです。Exchange Server 2019 など、一部のアプリケーションでは、少なくとも Windows Server 2012 R2 のレベルが必要であることを忘れないでください。 ちなみに、レベルの引き上げは問題なく、ライブモードでもサポートされていますが、インフラが複雑な場合は計画的に行う必要があります。 アップグレードの順番は常に同じで、フォレスト、後にドメインです。

図4からわかるように、最初のドメインコントローラーにはグローバルカタログとDNSの役割を有効にしておく必要があります。 Directory Services Restore Modeパスワードを入力し、次へをクリックします。

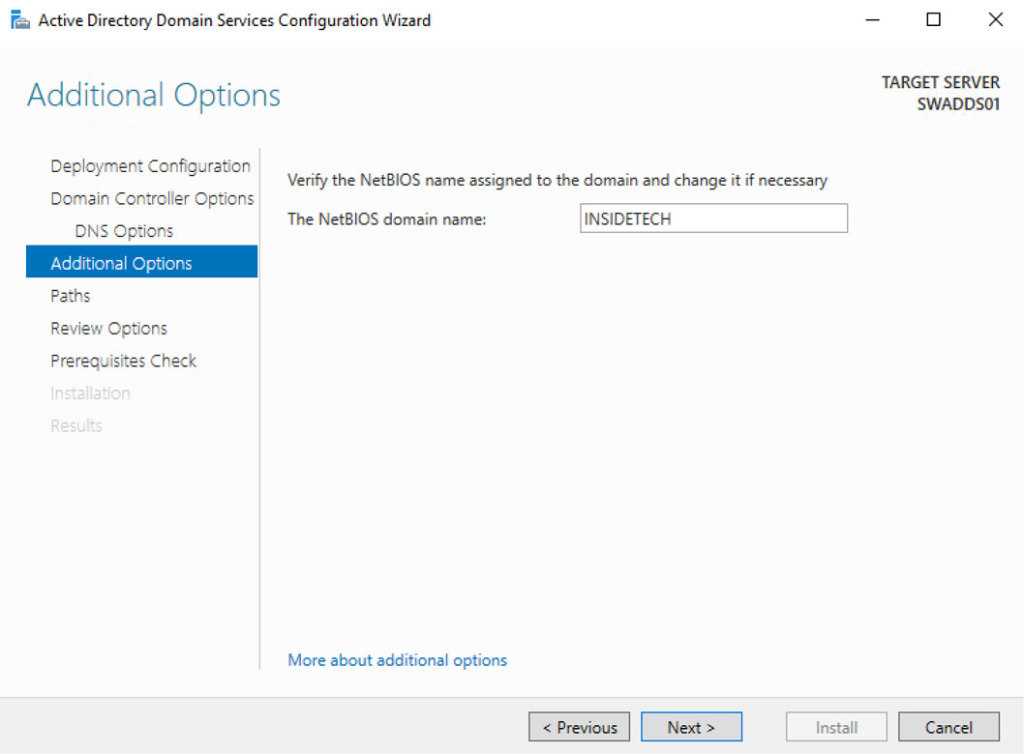

ウィザードはNETBIOS名を続けますが、これはドメインと同じか、ドメイン名が長すぎる場合は短いバージョンでなければなりません。

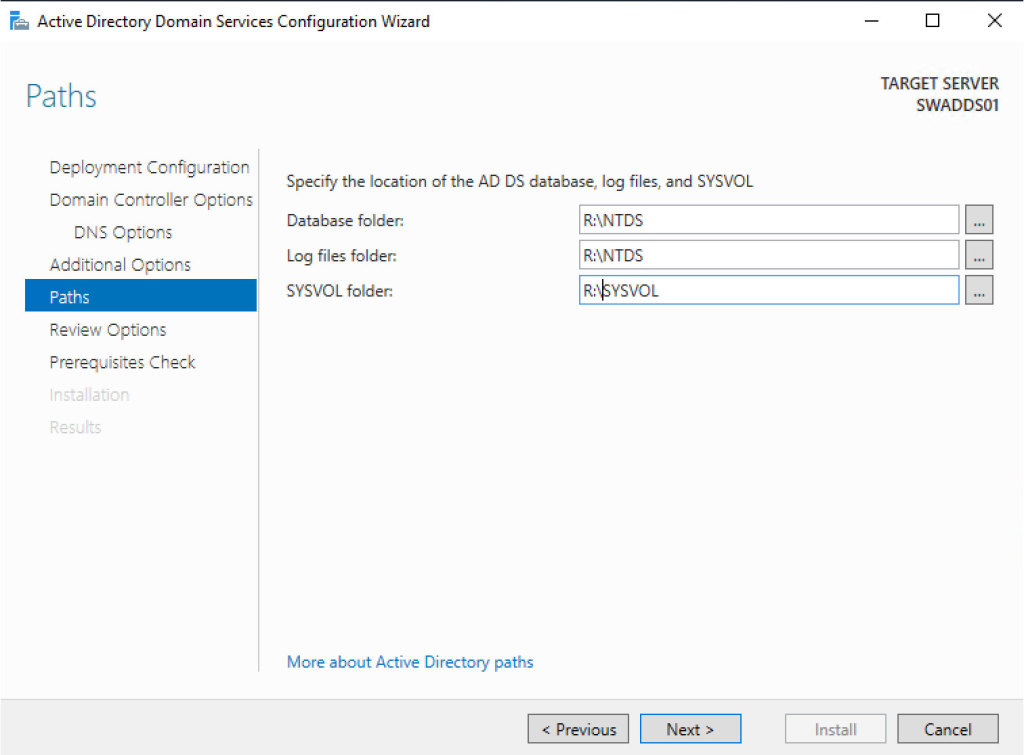

DCを作成すると、それが完全に設定される必要があるのでパスは非常に重要です。 仮想マシンを使用する場合、少なくとも 5GB のサイズで別のディスク (固定サイズ) を構成する方がよいでしょう (サイズはインフラの規模に依存します)。 ボリュームをNTFSでフォーマットし、文字を割り当てます。ReFSはサポートされていないことを忘れないでください。 アンチウイルスをインストールする予定がある場合、データベースの破損を避けるためにフォルダー除外を設定します。 4863>

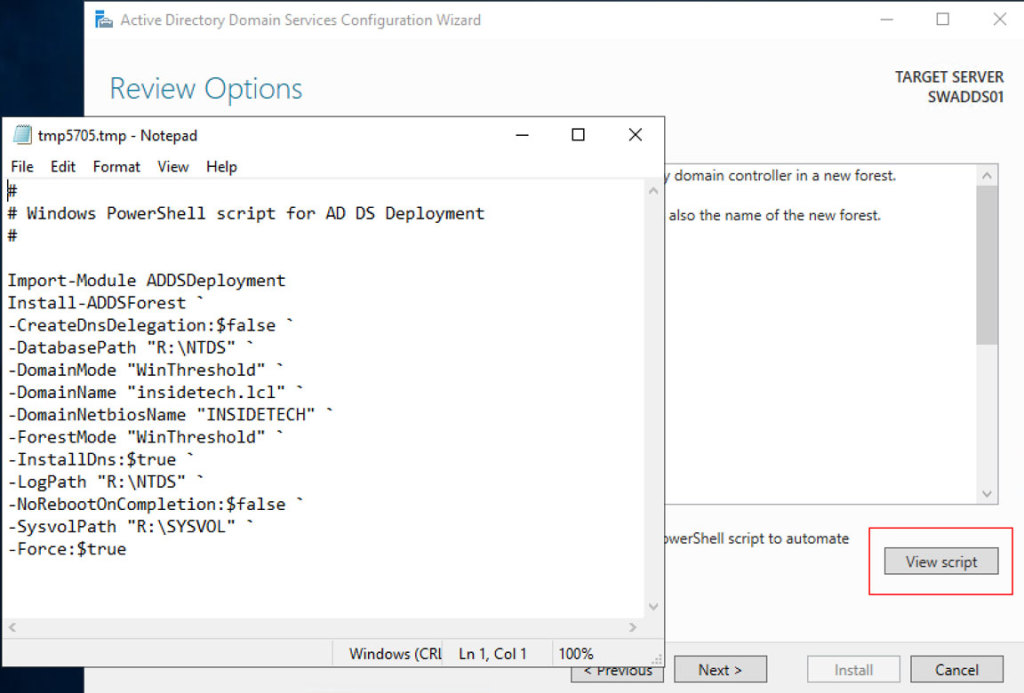

「オプションの確認」タブには、前のステップの概要が表示され、潜在するエラーを修正する可能性があります。

「前提条件の確認」は、構成をブロックする可能性のある問題があるかどうかを確認するものです。 最初のDomain Controllerを作成する場合は、すべてのエラーをスキップすることができます。 インストール]ボタンをクリックすると、手順が開始されます。実行時間は、インフラストラクチャや複雑なモデルによって変わることがあります。 再起動後、マシンはドメインコントローラーとして使用できるようになります。

ベストプラクティス

Active Directoryインフラの構築を計画している場合、セキュリティと設定の問題を避けるためにいくつかのトリックを知っておくとよいでしょう。

ドメイン管理者用の強力なパスワード – セキュリティ、セキュリティ、セキュリティ!

Dedicated Credentials for IT – 最初のルールの1つは、外部からの攻撃の場合にセキュリティの拡大を避けるために、デフォルトの認証情報を管理者から分離することです。 ADスキーマを変更したり、フォレストモデルを修正したりする可能性を避けるために、誰もドメイン管理者以上であってはなりません。

GPOの構成 – ユーザーとコンピューター別にグループポリシーを構成すると、完璧な粒度が可能になります。 GPOの数を増やしすぎず、多くの設定を1つのGPOに統合することも忘れないでください。 デフォルトのドメイン ポリシー GPO は使用しないでください!

ユーザーの強力なパスワード – ドメイン管理者だけでなく、すべてのユーザーがパスワードの複雑さの要件に従わなければなりません。 Windows 10 を使用している場合は、Windows Hello for Business を構成して、セキュリティを低下させることなく認証方法を簡素化することも一案です。

ごみ箱を有効にする – ごみ箱は Windows Server 2008 R2 で導入され、AD 復元を実行せずに数秒でアイテムを復元する完璧な方法です。

少なくとも2つのドメインコントローラー – インフラが企業でなくても、重大な障害を防ぐために、2つのドメインコントローラーを持つべきです。 これは、問題やセキュリティ問題を避けるためです。

ドメインコントローラはコンピュータではない – ドメインコントローラの内部に何もインストールしないでください!

ドメインコントローラはコンピュータではない – ドメインコントローラの内部に何もインストールしないでください。 ソフトウェアも、サードパートのアプリケーションも、役割も、何もない! DCはクリーンでなければなりません!

命名規則 – インフラ、ユーザー、クライアント、サーバー、デバイス、およびリソース(グループ、共有、その他)を構築する前に、命名規則を定義してください。 これは、シンプルな管理とスケーラビリティに役立ちます。

パッチ DC – 攻撃者は既知の脆弱性を悪用するのが速いので、常にマシンを更新しておく必要があります。 Windowsアップデートをインストールするための適切なスケジュール時間を計画します。

監査 – 監査ソリューションを導入し、誰が変更を行ったかを把握します。 これはGDPRの要件ではありませんが、セキュリティ問題を防ぐ方法でもあります。

ベストプラクティス仮想マシン

仮想マシンでドメインコントローラーを構築する場合、心に留めておくべきルールがいくつかあります:

仮想化DCがサポートされている – Windows Server 2012から、新しい機能「VM Generation-ID」が加わり、仮想マシンとしてドメインコントローラーをインストールすることがサポートされました。 物理DCを使用した方が良いですか? インフラストラクチャによるが、多くの企業では「ノー」である。

仮想化されたチェックポイントを行わない – DCのチェックポイントは現在サポートされていますが、この操作を回避する方がよいでしょう。

ドメイン コントローラーを保存状態にしない – 仮想マシンが保存状態から再開するとき、またはチェックポイントに戻されるとき、そのクロックを修正することが保証されている唯一のものは、時間同期サービスです。 しかし、上記でご存知のように、仮想化ドメインコントローラー上でそれを有効にすることはできません。

Do Not Convert Domain Controller – 物理または仮想DCを持っているかどうかは問題ではありませんが、変換は間違っており、サポートされていません。 VMware から Hyper-V に移行する場合、ドメイン コントローラーはゼロから再インストールする必要があります。

Upgrade in Place – 変換と同様に、アップグレードはサポートされていません。 他に方法はありません!

レプリカ – レプリカは、ほとんどの場合、使用すべきではありません。 遠隔地に災害復旧サイトがある場合は、別のドメイン コントローラーを構成して、AD レプリカ システムを使用したほうがよいでしょう。

考察

これで、優れたインフラストラクチャを作成し、セキュリティ問題を回避するための最も重要なベスト プラクティスで Active Directory を構成するすべての情報を得ることができました。 いつものように、あらゆる種類の活動を開始する前にドキュメントを読んでください。