Active Directory este nucleul principal al infrastructurii IT al fiecărei companii din lume și primul strat pentru a construi securitatea, conformitatea, automatizarea pentru utilizatori și calculatoare. Pentru a crea o infrastructură corectă, nu este necesar să fii un vrăjitor, dar este important să cunoști câteva mici trucuri pentru a evita problemele de configurare și securitate.

Ce este Active Directory?

Active Directory a fost creat în urmă cu peste 18 ani cu Windows 2000 Server pentru a consolida un model introdus în Windows NT4. Ideea AD este de a avea o bază de date cu toate informațiile despre utilizatori, grupuri, calculatoare și alte elemente pentru a simplifica accesul la resurse. La fel ca o bază de date, aplicațiile și rolurile Windows sunt capabile să citească proprietățile, permisiunile și multe alte detalii.

O caracteristică importantă a Active Directory este posibilitatea de a extinde schema pentru a adăuga noi coloane, proprietăți și valori. Unele aplicații, cum ar fi Exchange Server, utilizează Active Directory pentru a-și adăuga componentele și funcțiile pentru a citi proprietățile și a evita necesitatea de a utiliza sisteme diferite.

Înainte de a începe cu configurarea, este necesar să învățăm câțiva termeni în ceea ce privește Active Directory, deoarece aceștia fac parte din model, iar cunoașterea lor este esențială pentru a crea configurația corectă și a înțelege cum să rezolvăm problemele.

Forest

Când creați primul controler de domeniu, este necesar să creați numele pădurii care este și primul nume de domeniu (ex. contoso.com). Numele pădurii este unic și nu ar trebui să fie schimbat, cu excepția cazului în care există un model simplu și nu există modificări efectuate de alte programe, cum ar fi Exchange Server. O pădure nu poate vorbi cu o altă pădure decât dacă există un Trust; aceasta este metoda prin care se realizează o conexiune între diferite companii sau atunci când există o fuziune între diferite infrastructuri. Trustul permite sistemelor să citească informații între domenii și să atribuie permisiuni fără a crea obiectele de două ori.

Domeniu

Numele domeniului este inima a tot. Când construiți primul controler de domeniu, alegeți numele de domeniu și această etichetă va fi adăugată la fiecare resursă a infrastructurii dumneavoastră. Modificarea numelui de domeniu este acceptată, cu excepția cazului în care există un model complex sau o aplicație care nu acceptă această sarcină, cum ar fi Exchange Server. Pentru a diviza managementul sau pentru a crea o zonă logică separată, există posibilitatea de a crea un nume de domeniu copil (de exemplu, it.contoso.com); fiecare subdomeniu trebuie să aibă un controler de domeniu separat, iar managementul este delegat către acesta. În acest caz, încrederea între domeniul principal și subdomeniu este creată automat și acest lucru permite citirea informațiilor între domenii.

FSMO

Flexible Single Master Operation sunt cele 5 roluri în care se învârte întregul AD. Atunci când doriți să adăugați un nou controler de domeniu sau să sincronizați ora sau să creați elemente noi (ex. grupuri sau utilizatori), unul dintre aceste roluri este chemat în acțiune. În mod implicit, rolurile FSMO sunt create în primul DC, dar pot fi împărțite la două sau trei mașini (depinde de infrastructura dumneavoastră). Cele 5 roluri sunt:

- Schema Master (Forest)

- Domain Naming Master (Forest)

- Primary Domain Controller (Domain)

- Infrastructure Master (Domain)

- RID (Domain)

În cazul în care pierdeți un Domain Controller cu unul dintre aceste roluri, unele funcționalități pot fi limitate. De exemplu, fără Controlerul de domeniu primar, infrastructura nu este capabilă să primească actualizări de parole atunci când se schimbă parolele pentru computer și pentru conturile de utilizator. Pentru mai multe informații despre rolurile FSMO și despre modul de optimizare a plasării, consultați articolul Microsoft: Plasarea și optimizarea FSMO pe controlorii de domeniu Active Directory.

Catalog global

Un catalog global este un catalog multidomeniu care permite căutarea mai rapidă a obiectelor fără a fi nevoie de un nume de domeniu. Acesta ajută la localizarea unui obiect din orice domeniu prin utilizarea replicii sale parțiale, numai pentru citire, stocate într-un controler de domeniu. Deoarece utilizează doar informații parțiale și un set de atribute care sunt utilizate cel mai frecvent pentru căutarea obiectelor din toate domeniile, chiar și într-o pădure mare, pot fi reprezentate de o singură bază de date a unui server de catalog global.

Un catalog global este creat și întreținut de către sistemul de replicare AD DS. Atributele predefinite care sunt copiate într-un catalog global sunt cunoscute sub numele de Set de atribute parțiale. Utilizatorilor li se permite să adauge sau să elimine atributele stocate într-un catalog global și, astfel, să modifice schema bazei de date. Cea mai bună practică este să adăugați GC în fiecare controler de domeniu al infrastructurii dumneavoastră, dar în majoritatea cazurilor este mai bine să evitați acest lucru.

DNS

Sistemul de nume de domeniu include un arbore de nume de domenii. DNS atribuie nume de domenii și mapează numele în adrese IP prin desemnarea unui server de nume autoritar pentru fiecare domeniu. Aceste servere sunt responsabile pentru anumite domenii și pot desemna servere de nume autoritare pentru subdomenii. Fără DNS, întregul Active Directory eșuează, iar o înregistrare de configurare greșită poate bloca comunicarea de la servere. Din partea clientului, rezolvatorul DNS este responsabil pentru inițierea și secvențierea interogărilor care duc la rezolvarea completă a resurselor căutate. Aceste interogări sunt fie recursive, fie nerecursive.

Care controler de domeniu trebuie să aibă rolul DNS activat pentru a crește toleranța la erori. Atunci când există o problemă cu rezoluția, este necesar să se verifice jurnalele pentru a înțelege dacă replica între controlorii de domeniu funcționează corect.

Crearea unei infrastructuri Active Directory

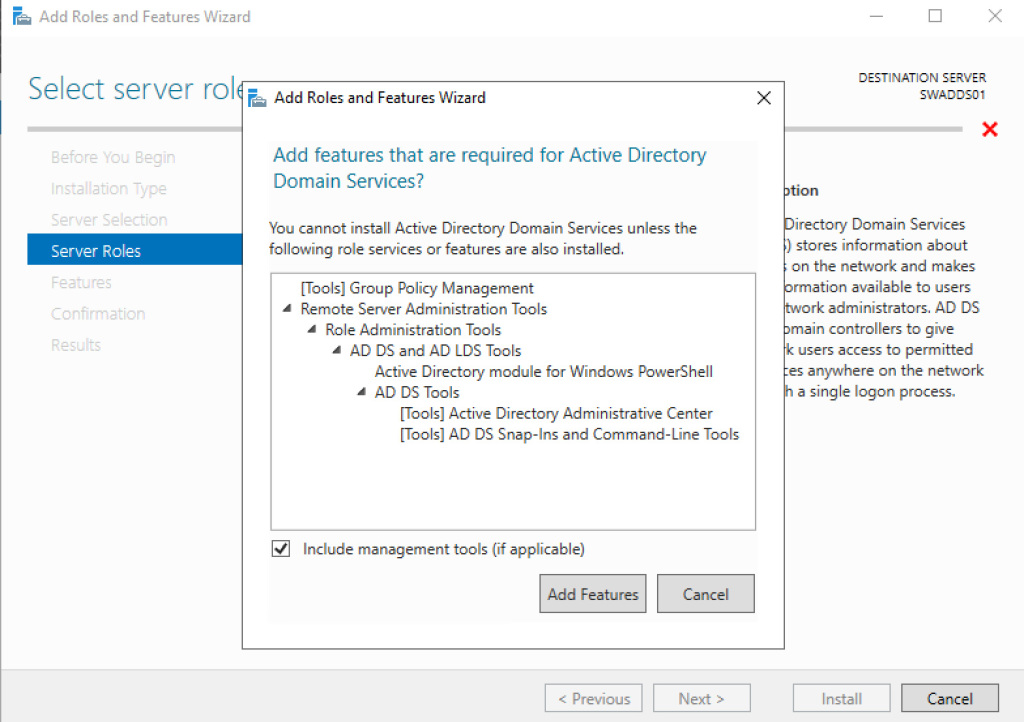

Crearea unei infrastructuri AD este foarte ușoară deoarece există un asistent excelent. Primul pas este să adăugăm rolurile numite Active Directory Domain Services și DNS Server – figura 1.

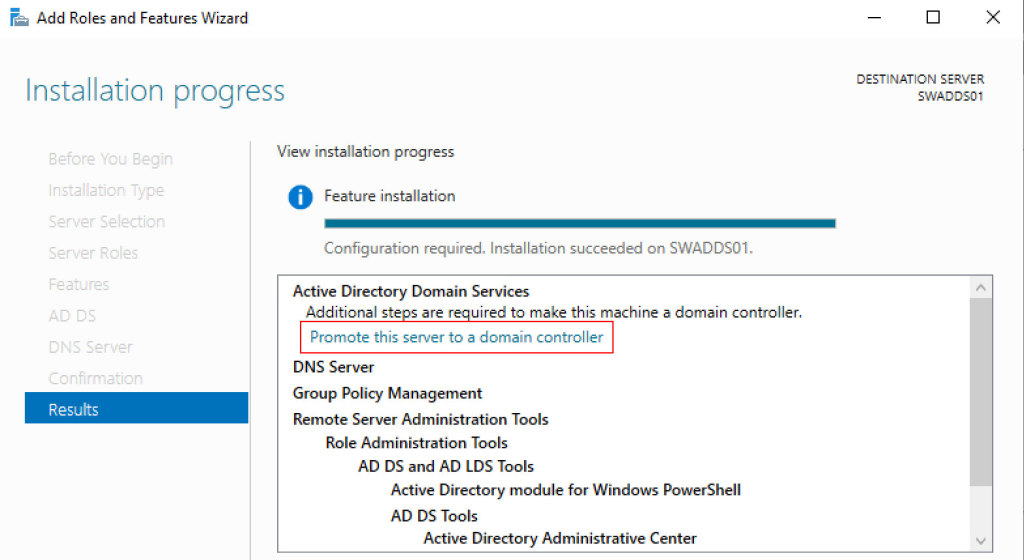

Când instalarea este finalizată, putem promova serverul pentru a fi un Domain Controller – figura 2.

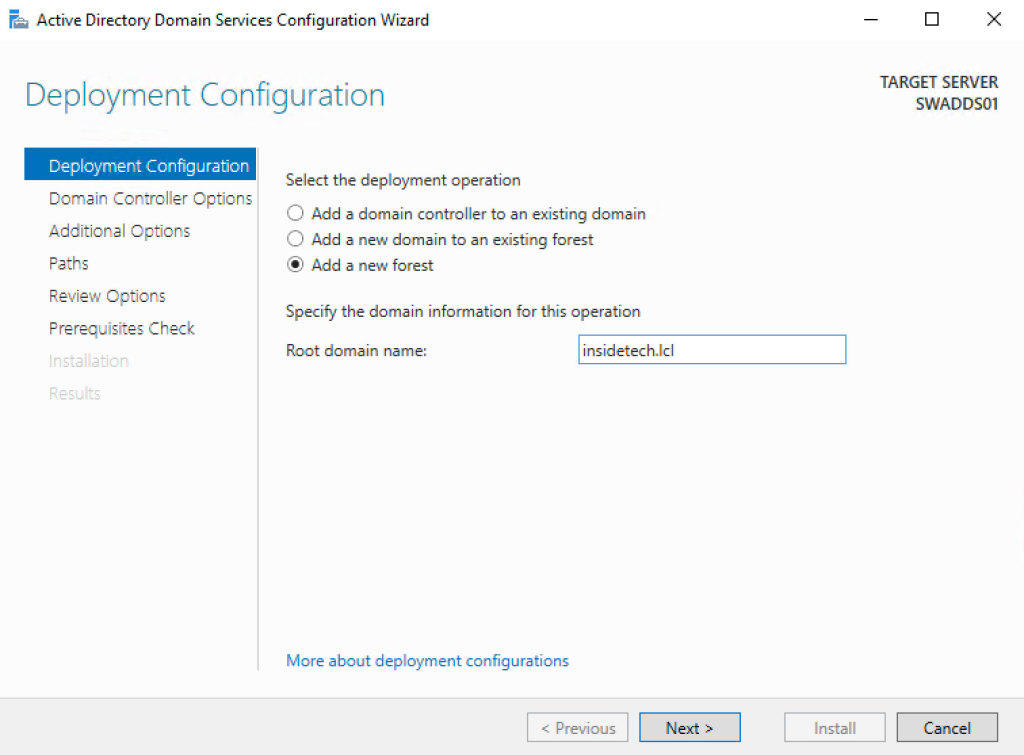

De la Windows Server 2012, vechiul dcpromo.exe a fost depreciat, deoarece există un nou asistent de configurare. Selectați Add a New Forest – figura 3 – și introduceți Root Domain Name (Numele domeniului rădăcină).

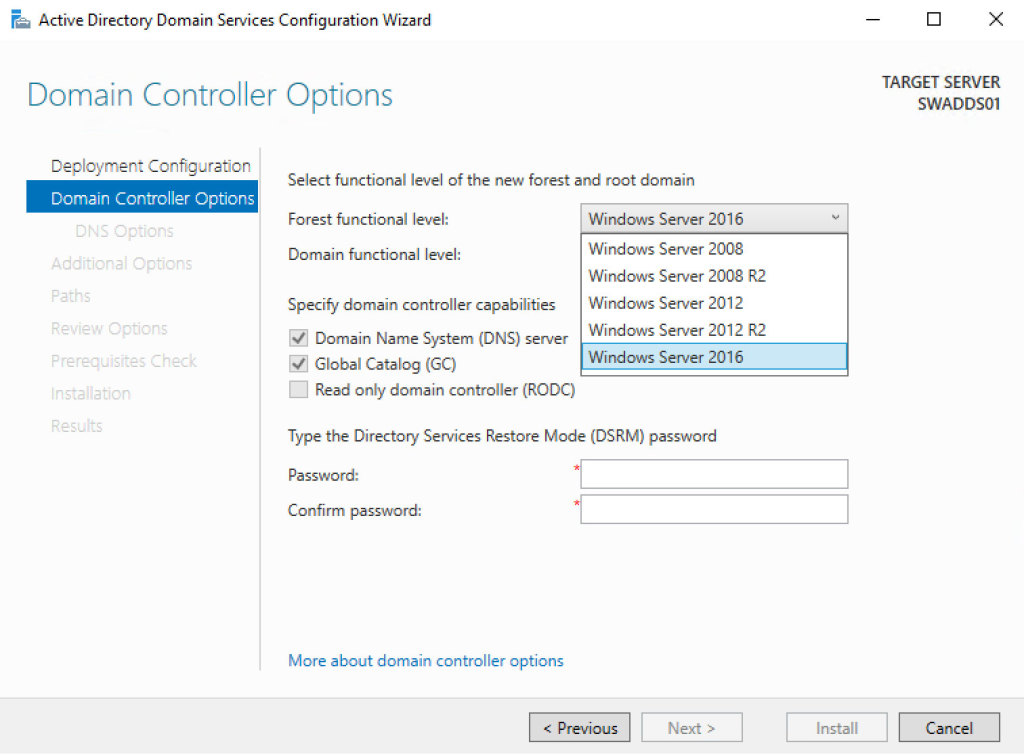

Al doilea pas este să selectați Forest/Domain Functional Level (Nivelul funcțional al pădurii/domeniului); acest lucru este foarte important, deoarece nu poate fi retrogradat după implementare, dar poate fi ridicat. Nivelul minim ar trebui să fie Windows Server 2012, deoarece Windows Server 2008 și 2008 R2 sunt aproape de End-of-Life; nu uitați că unele aplicații, cum ar fi Exchange Server 2019, necesită un nivel de cel puțin Windows Server 2012 R2. Apropo, ridicarea nivelului nu este o problemă, este suportată în modul live, dar trebuie planificată în cazul în care infrastructura dvs. este complexă. Ordinea de upgrade este întotdeauna aceeași: Forest și mai târziu Domain.

După cum puteți vedea în figura 4, primul Domain Controller trebuie să aibă activat rolul Global Catalog și DNS. Introduceți parola Directory Services Restore Mode și faceți clic pe next.

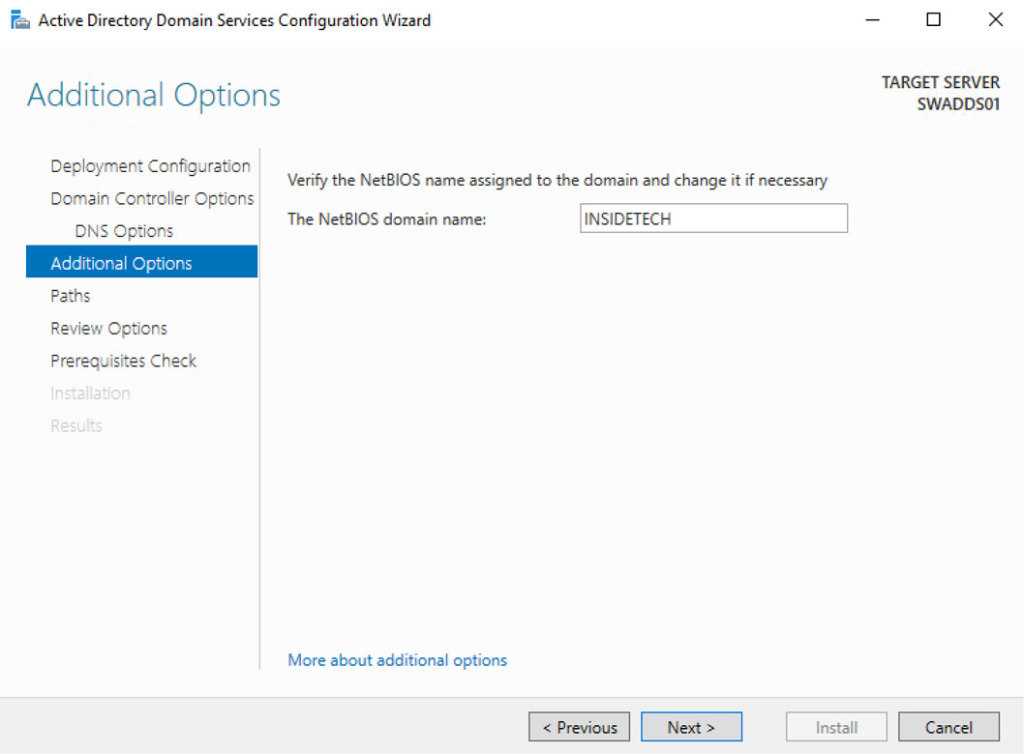

Asistentul continuă cu numele NETBIOS, care trebuie să fie același cu cel al domeniului sau, în cazul în care numele domeniului este prea lung, o versiune scurtă.

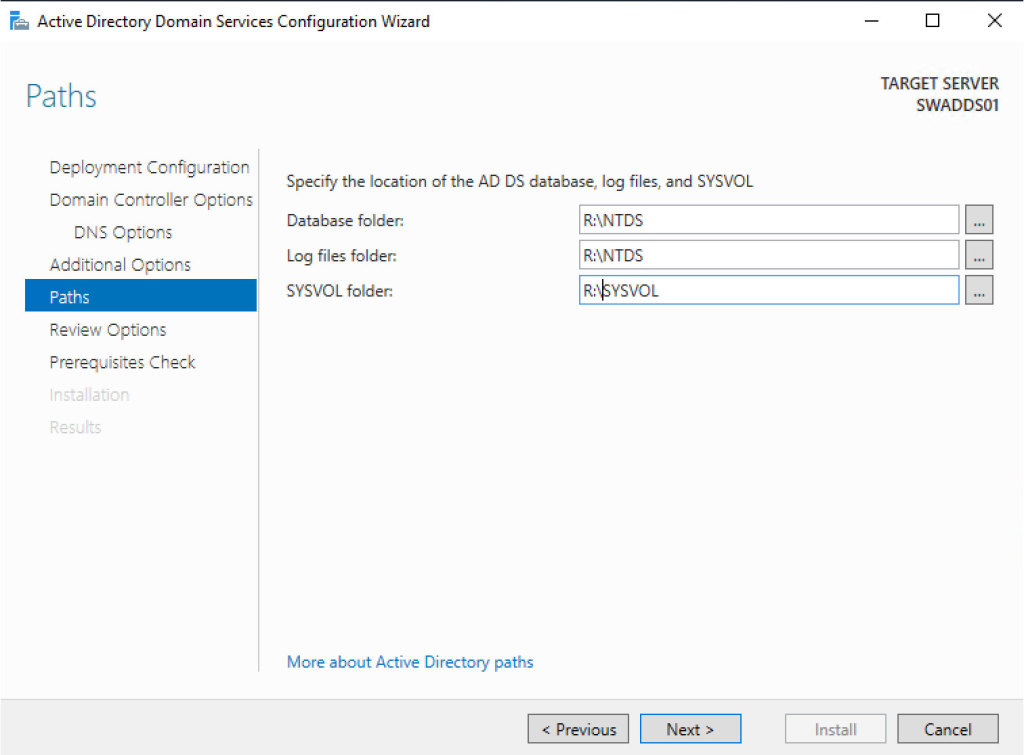

Calea este foarte importantă atunci când vă creați DC-ul, deoarece trebuie să fie configurată perfect. Atunci când utilizați o mașină virtuală, ar putea fi mai bine să configurați un alt disc (dimensiune fixă) cu o dimensiune de cel puțin 5 GB (dimensiunea depinde de cât de mare este infrastructura). Formatați volumul ca NTFS și atribuiți-i o literă; rețineți că ReFS nu este acceptat. Dacă intenționați să instalați un antivirus, configurați excluderea dosarelor pentru a evita coruperea bazei de date. Int theADDS Configuration Wizard, selectați noua cale și continuați.

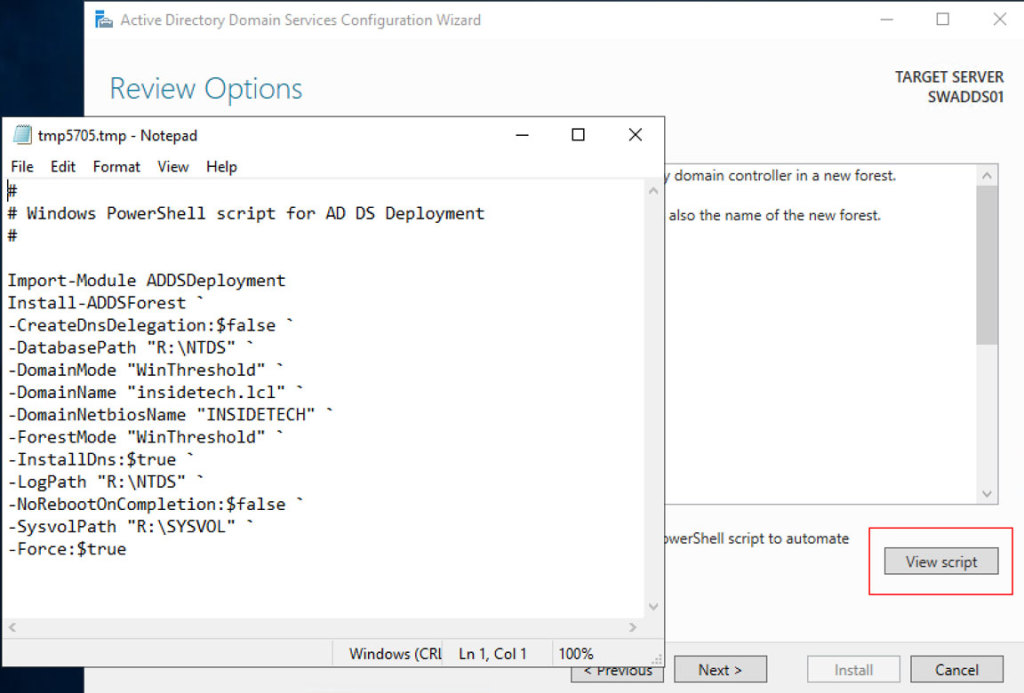

Fila „Review Options” (Opțiuni de revizuire) afișează rezumatul pașilor anteriori și ne oferă posibilitatea de a corecta eventualele erori, dar permite și generarea scriptului PowerShell în cazul în care doriți să utilizați linia de comandă în loc de GUI.

Fila „Prerequisites Check” verifică dacă există o problemă care poate bloca configurarea. Dacă creați primul controler de domeniu, toate erorile pot fi sărite. Faceți clic pe butonul Install (Instalare) pentru a începe procedura; timpul de execuție se poate modifica în funcție de infrastructură și de modelul de complexitate. După repornire, mașina dvs. va fi pregătită pentru a fi folosită ca Domain Controller.

Best Practice

Când plănuiți să construiți o infrastructură Active Directory, este bine să cunoașteți câteva trucuri pentru a evita problemele de securitate și de configurare:

Renumiți Domain Admin – Primul utilizator folosit pentru a începe un atac este administratorul, așa că primul pas este să schimbați numele implicit al administratorului de domeniu; folosiți o denumire complet diferită de standarde, cum ar fi AdminContosoAD.

Parolă puternică pentru Domain Admin – Securitate, securitate, securitate, securitate! Administratorul de domeniu trebuie să aibă o parolă puternică, iar acreditările trebuie să fie rezervate.

Credențiale dedicate pentru IT – Una dintre primele reguli este de a separa acreditările implicite de cele de administrare pentru a evita escaladarea securității în cazul unui atac extern.

Asemnați permisiunile corecte – Dacă aveți mai mulți administratori în infrastructura dumneavoastră este fundamental să atribuiți permisiunile și acreditările corecte pentru fiecare utilizator. Nimeni nu ar trebui să fie peste Domain Admins pentru a evita posibilitatea de a schimba schema AD sau de a modifica modelul Forest.

Configurarea GPO – Configurarea politicilor de grup în funcție de utilizatori și computere, aceasta permite o granularitate perfectă. Nu uitați să evitați prea multe GPO-uri, dar și să consolidați multe setări într-un singur GPO. Nu folosiți GPO-ul Default Domain Policy!”

Parolă puternică pentru utilizatori – Nu numai pentru administratorul de domeniu, toți utilizatorii trebuie să respecte cerințele de complexitate a parolei. Dacă folosiți Windows 10, o idee este să configurați Windows Hello for Business pentru a simplifica metoda de autentificare, fără a reduce securitatea.

Activați Recycle Bin – Recycle Bin a fost introdus în Windows Server 2008 R2 și este modalitatea perfectă de a restaura un element în câteva secunde, fără a fi nevoie să rulați AD Restore.

At least Two Domain Controller – Nu contează dacă infrastructura dvs. nu este o întreprindere, ar trebui să aveți doi Domain Controller pentru a preveni eșecurile critice.

Remover Obsolete Items – Nu uitați să vă curățați infrastructura de utilizatorii și computerele unde nu mai sunt prezenți sau necesari. Acest lucru este pentru a evita probleme sau probleme de securitate.

Un Controler de domeniu nu este un calculator – Nu instalați nimic în interiorul unui Controler de domeniu! Nici un software, nici o aplicație terță parte, nici un rol, nimic! Un DC trebuie să fie curat!

Regula Convenției de denumire – Definiți o convenție de denumire înainte de a vă construi infrastructura, utilizatorii, clienții, serverele, dispozitivele și resursele (grupuri, share, altele). Acest lucru vă va ajuta să simplificați gestionarea și scalabilitatea.

Patch Your DCs – Atacatorii se grăbesc să exploateze vulnerabilitățile cunoscute, acest lucru înseamnă că trebuie să vă mențineți mereu actualizat aparatul. Planificați momentul potrivit de programare pentru a instala actualizările Windows.

Audit – Implementați o soluție de audit pentru a ști cine face modificări. Aceasta nu este o cerință GDPR, dar este, de asemenea, o modalitate de a preveni problemele de securitate.

Best Practice Virtual Machine

Există câteva reguli de care trebuie să țineți cont, atunci când construiți un Controler de domeniu într-o mașină virtuală:

Virtualized DC is Supported – Începând cu Windows Server 2012, când a fost adăugată o nouă caracteristică numită VM Generation-ID, este acceptată instalarea unui Controler de domeniu ca mașină virtuală. Ar trebui să fie utilizat un DC fizic? Depinde de infrastructură, dar pentru cea mai mare parte a companiilor răspunsul este nu. Ceea ce este important, este să configurați Start Action ca Always Start în 0 secunde.

Do Not Checkpoint Virtualized – Punctele de control pentru DC sunt acum acceptate, dar ar fi mai bine să evitați această operațiune.

Disable Time Synchronization – Domain Controllers se așteaptă să se afle în vârful ierarhiei locale de timp și lăsarea serviciului Host Time Synchronization Service face ca acesta să suprascrie orice altă sursă setată pentru serviciul Windows Time și acest lucru ar putea cauza probleme.

Nu plasați controlerele de domeniu în stare salvată – Când o mașină virtuală se reia dintr-o stare salvată sau este readusă la un punct de control, singurul lucru care este garantat să îi fixeze ceasul este Serviciul de sincronizare a timpului. Dar, după cum știți de mai sus, nu puteți activa acest lucru pe controlorii de domeniu virtualizați. Dacă ceasul său se înclină prea mult, s-ar putea să nu se repare niciodată automat.

Do Not Convert Domain Controller – Nu contează dacă aveți un DC fizic sau virtual, conversia este greșită și nu este suportată. Dacă doriți să migrați de la VMware la Hyper-V, Controlerul de domeniu trebuie reinstalat de la zero; același lucru dacă aveți un DC fizic.

Upgrade in Place – La fel ca și conversia, upgrade-ul in place nu este suportat, așa că, dacă doriți să instalați o nouă versiune de Windows Server, planificați să implementați o mașină nouă, adăugați în pădurea AD, mutați rolurile FSMO și retrogradați cel mai vechi Controler de domeniu. Nu există altă cale!

Replica – Replica – Replica nu ar trebui să fie utilizată în majoritatea cazurilor. Dacă aveți un site de recuperare în caz de dezastru la distanță, ar putea fi mult mai bine să configurați un alt Controler de domeniu și să folosiți sistemul AD Replica deoarece este mai bun.

Considerare

Acum aveți toate informațiile pentru a configura Active Directory cu cele mai importante bune practici pentru a crea o infrastructură excelentă și a evita problemele de securitate. Ca de obicei, citiți documentația înainte de a începe orice fel de activități.

(spaniolă, portugheză (Brazilia))

.